Certains articles de veille peuvent faire l'objet de traduction automatique.

Un acteur chinois « extrêmement sophistiqué » de la menace persistante avancée (APT) surnommé LuoYu a été observé en utilisant un outil Windows malveillant appelé WinDealer qui est livré au moyen d’attaques de type « man-on-the-side ».

« Ce développement révolutionnaire permet à l’acteur de modifier le trafic réseau en transit pour insérer des charges utiles malveillantes », a déclaré la société russe de cybersécurité Kaspersky. a dit dans un nouveau rapport. « De telles attaques sont particulièrement dangereuses et dévastatrices car elles ne nécessitent aucune interaction avec la cible pour mener à une infection réussie. »

Connues pour être actives depuis 2008, les organisations ciblées par LuoYu sont principalement des organisations diplomatiques étrangères établies en Chine et des membres de la communauté universitaire ainsi que des sociétés financières, de défense, de logistique et de télécommunications.

L’utilisation par LuoYu de WinDealer a été documenté pour la première fois par une société de cybersécurité taïwanaise ÉquipeT5 lors de la Japan Security Analyst Conference (JSAC) en janvier 2021. campagnes d’attaque ont utilisé le logiciel malveillant pour cibler des entités japonaises, avec des infections isolées signalées en Autriche, en Allemagne, en Inde, en Russie et aux États-Unis

Parmi les autres outils qui figurent en bonne place dans l’arsenal de logiciels malveillants de l’adversaire moins connu, citons PlugX et son successeur ShadowPad, qui ont tous deux été utilisés par divers acteurs chinois de la menace pour atteindre leurs objectifs stratégiques. De plus, l’acteur est connu pour cibler les appareils Linux, macOS et Android.

WinDealer, pour sa part, a été livré dans le passé via des sites Web qui agissent comme points d’eau et sous la forme d’applications trojanisées se faisant passer pour des services de messagerie instantanée et d’hébergement vidéo comme Tencent QQ et Youku.

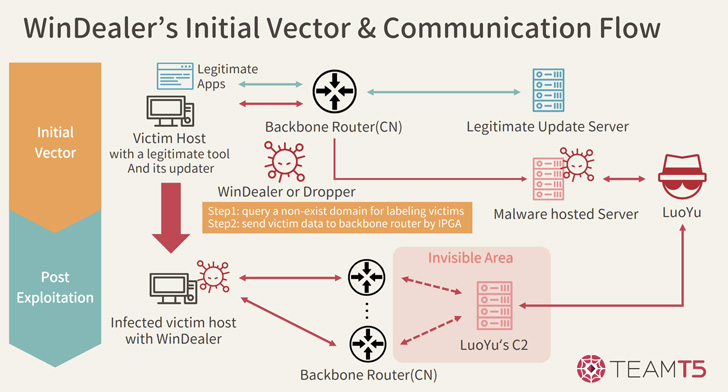

Mais le vecteur d’infection a depuis été échangé contre une autre méthode de distribution qui utilise le mécanisme de mise à jour automatique de certaines applications légitimes pour servir une version compromise de l’exécutable en « de rares occasions ».

WinDealer, une plate-forme modulaire de logiciels malveillants à la base, est livré avec toutes les cloches et sifflets habituels associés à une porte dérobée traditionnelle, ce qui lui permet d’aspirer des informations sensibles, de capturer des captures d’écran et d’exécuter des commandes arbitraires.

Mais là où il se distingue également, c’est son utilisation d’un algorithme complexe de génération d’IP pour sélectionner un serveur de commande et de contrôle (C2) auquel se connecter au hasard à partir d’un pool de 48 000 adresses IP.

« La seule façon d’expliquer ces comportements réseau apparemment impossibles est de supposer l’existence d’un attaquant de l’homme du côté qui est capable d’intercepter tout le trafic réseau et même de le modifier si nécessaire », a déclaré la société.

UN homme à côté L’attaque, similaire à une attaque de l’homme du milieu, permet à un intrus malveillant de lire et d’injecter des messages arbitraires dans un canal de communication, mais pas de modifier ou de supprimer les messages envoyés par d’autres parties.

De telles intrusions misent généralement sur la synchronisation stratégique de leurs messages de sorte que la réponse malveillante contenant les données fournies par l’attaquant soit envoyée en réponse à la demande d’une victime pour une ressource Web avant la réponse réelle du serveur.

Le fait que l’acteur de la menace soit capable de contrôler une gamme aussi vaste d’adresses IP pourrait également expliquer le détournement du mécanisme de mise à jour associé aux applications authentiques pour fournir la charge utile WinDealer, a souligné Kaspersky.

« Les attaques de l’homme sur le côté sont extrêmement destructrices car la seule condition nécessaire pour attaquer un appareil est qu’il soit connecté à Internet », a déclaré le chercheur en sécurité Suguru Ishimaru.

« Quelle que soit la manière dont l’attaque a été menée, le seul moyen pour les victimes potentielles de se défendre est de rester extrêmement vigilant et de disposer de procédures de sécurité robustes, telles que des analyses antivirus régulières, une analyse du trafic réseau sortant et une journalisation étendue pour détecter les anomalies. «

Poster un commentaire