Certains articles de veille peuvent faire l'objet de traduction automatique.

Un acteur émergent de la menace en dehors de la Chine a été attribué à une nouvelle campagne de piratage visant les agences gouvernementales en Inde et les résidents de Hong Kong ayant l’intention de voler des informations sensibles, une entreprise de cybersécurité Malwarebytes révélé dans le dernier rapport partagé avec The Hacker News.

Les attaques ont été observées au cours de la première semaine de juillet, coïncidant avec le passage de droit de la sécurité controversé à Hong Kong et en Inde, l’interdiction de 59 applications fabriquées en Chine pour des raisons de confidentialité, des semaines après escarmouche violente le long de la frontière indochinoise.

Attribuant l’attaque avec « une confiance modérée » à un nouveau groupe APT chinois, Malwarebytes a déclaré avoir été en mesure de suivre ses activités sur la base des « tentatives de phishing uniques » destinées à compromettre des cibles en Inde et à Hong Kong.

Les opérateurs du groupe APT ont exploité au moins trois tactiques, techniques et procédures (TTP) différentes, utilisant des e-mails de spear-phishing pour supprimer des variantes de logiciels malveillants Cobalt Strike et MgBot, et de fausses applications Android pour collecter des enregistrements d’appels, des contacts et des SMS. messages.

« Les leurres utilisés dans cette campagne indiquent que l’acteur de la menace peut cibler le gouvernement indien et des individus à Hong Kong, ou du moins ceux qui sont contre la nouvelle loi sur la sécurité émise par la Chine », a déclaré le cabinet.

Utilisation du Spear-Phishing pour installer le logiciel malveillant MgBot

La première variante, observée le 2 juillet, a alerté les destinataires avec le domaine « gov.in » indiquant que certaines de leurs adresses e-mail avaient été divulguées et qu’ils devaient effectuer un contrôle de sécurité avant le 5 juillet.

Les e-mails sont joints avec un « Mail security check.docx » prétendument du Centre de sécurité de l’information du gouvernement indien. À l’ouverture, il emploie injection de gabarit pour télécharger un modèle distant et exécuter une variante fortement obscurcie de Frappe au cobalt.

Mais un jour après l’attaque susmentionnée, les opérateurs ont remplacé la charge utile malveillante Cobalt Strike par une version mise à jour du malware MgBot.

Et dans la troisième version vue à l’état sauvage le 5 juillet, les chercheurs ont observé l’APT utiliser un document intégré entièrement différent avec une déclaration sur Hong Kong du Premier ministre britannique Boris Johnson promettant prétendument d’admettre trois millions de Hongkongais dans le pays.

Les commandes malveillantes de téléchargement et de suppression du chargeur – qui sont encodées dans les documents – sont exécutées à l’aide de l’échange dynamique de données (DDE), un système de communication interprocessus qui permet aux données d’être communiquées ou partagées entre des applications Windows.

Un RAT avec plusieurs capacités

Le chargeur supprimé (« ff.exe ») se fait passer pour un outil Realtek Audio Manager et contient quatre ressources intégrées, dont deux sont écrites en chinois simplifié.

Ceci, associé à l’utilisation du DDE et de l’injection de modèles, suggère que la campagne pourrait être l’œuvre d’un acteur de la menace basé en Chine, étant donné la histoire antérieure de attaques qui a profité des mêmes TTP.

Par la suite, le chargeur augmente ses privilèges via un Contournement CMSTP avant d’installer la charge utile finale, tout en prenant des mesures pour éviter la détection par les débogueurs et les logiciels de sécurité.

Pour contrecarrer l’analyse statique, « le code s’auto-modifie, ce qui signifie qu’il modifie ses sections de code pendant l’exécution », ont déclaré les chercheurs.

« Il utilise les appels d’API ‘GetTickCount’ et ‘QueryPerformanceCounter’ pour détecter l’environnement du débogueur. Pour détecter s’il s’exécute dans un environnement virtuel, il utilise des instructions de détection anti-vm telles que ‘sldt’ et ‘cpid’ qui peuvent fournir des informations sur le processeur et vérifie également les ports Vmware IO (VMXH). »

En fin de compte, c’est ce dernier exécutable du malware (« pMsrvd.dll ») qui est utilisé pour mener les activités malveillantes, ce qu’il fait en se faisant passer pour une « application de bureau de l’équipe vidéo ».

Non seulement le cheval de Troie d’administration à distance (RAT) fourni est capable d’établir une connexion à un serveur de commande et de contrôle à distance (C2) situé à Hong Kong, mais il a la capacité de capturer des frappes au clavier, des captures d’écran et de gérer les fichiers et les processus.

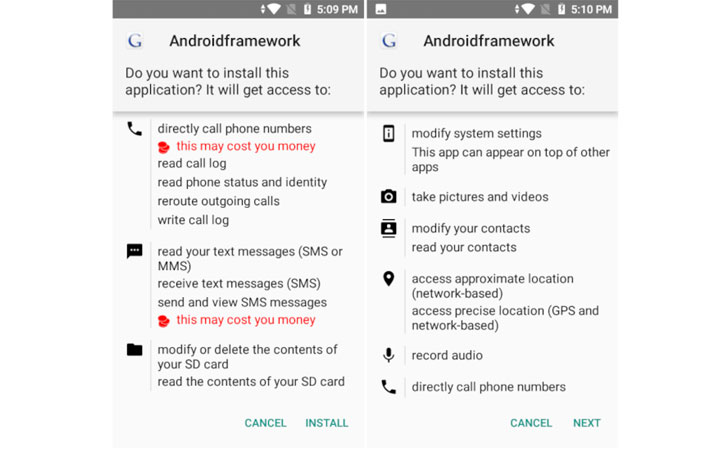

De plus, les chercheurs ont également trouvé plusieurs applications Android malveillantes dans le cadre de l’ensemble d’outils du groupe qui est équipé de fonctionnalités RAT, telles que l’enregistrement audio et d’écran et des fonctions pour trianguler l’emplacement d’un téléphone et exfiltrer les contacts, les journaux d’appels, les SMS et l’historique Web.

Fait intéressant, il semble que ce nouveau groupe APT chinois soit actif au moins depuis 2014, avec ses TTP liés à au moins trois attaques différentes en 2014, 2018, et Mars 2020. Dans toutes leurs campagnes, l’acteur a utilisé une variante de MgBot pour atteindre ses objectifs.

Poster un commentaire