Certains articles de veille peuvent faire l'objet de traduction automatique.

Le département américain de la Justice (DoJ) a révélé hier des accusations contre deux ressortissants chinois pour leur implication présumée dans une série de piratage informatique de dix ans visant des dissidents, des agences gouvernementales et des centaines d’organisations dans 11 pays.

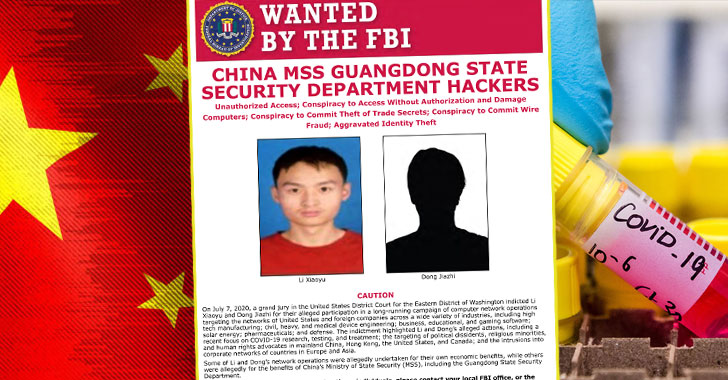

Le 11-temps accusation, qui a été descellée mardi, allègue que LI Xiaoyu (李啸宇) et DONG Jiazhi (董Ministère de la sécurité d’État.

« La Chine a maintenant pris sa place, aux côtés de la Russie, de l’Iran et de la Corée du Nord, dans ce club honteux de nations qui offrent un havre de paix aux cybercriminels en échange de ces criminels » sur appel « pour travailler au profit de l’État, [and] pour nourrir la soif insatiable du Parti communiste chinois pour la propriété intellectuelle durement gagnée des entreprises américaines et non chinoises, y compris la recherche sur le COVID-19 », a déclaré le procureur général adjoint John C. Demers, qui dirige la Division de la sécurité nationale du DoJ.

La paire, qui sont actuellement recherché par le Federal Bureau of Investigation des États-Unis, est tombé sous le radar après avoir compromis un réseau du Département américain de l’énergie à Hanford, qui abrite un complexe de production nucléaire déclassé situé dans l’État de Washington.

Outre cette brèche, les personnes en question ont été accusées d’avoir infiltré les réseaux d’entreprises couvrant les secteurs de la fabrication de haute technologie, de l’ingénierie industrielle, de la défense, de l’éducation, des logiciels de jeu et de la pharmacie dans le but de voler des secrets commerciaux et d’autres informations commerciales confidentielles.

Outre les États-Unis, un certain nombre d’organisations de victimes sont basées en Australie, en Belgique, en Allemagne, au Japon, en Lituanie, aux Pays-Bas, en Espagne, en Corée du Sud, en Suède et au Royaume-Uni.Dans l’ensemble, les cyberattaques ciblées ont duré plus de dix ans. , commençant vers le 1er septembre 2009 et se poursuivant jusqu’au 7 juillet 2020, a déclaré le DoJ.

Exploiter des vulnérabilités non corrigées dans les applications Web

Selon l’acte d’accusation, les pirates informatiques ont pris pied dans les entreprises en exploitant des configurations par défaut non sécurisées ou des failles de sécurité récemment révélées dans des logiciels populaires qui n’avaient pas encore été corrigés.

Les deux suspects ont ensuite installé un logiciel de vol d’informations d’identification pour obtenir un accès plus approfondi et ont exploité des shells Web pour exécuter des programmes malveillants et transférer les données sous forme de fichiers RAR compressés, mais pas avant de changer leurs extensions en « .JPG » pour masquer le processus d’exfiltration sous forme d’images inoffensives.

Les données volées, qui ont atteint des centaines de gigaoctets, consistaient en un code source, des informations sur les médicaments en cours de développement actif, des conceptions d’armes et des informations personnellement identifiables, a noté le DoJ.

De plus, toutes les activités malveillantes ont été effectuées sur la corbeille des systèmes Windows ciblés, en l’utilisant pour charger les exécutables dans des dossiers spécifiques et enregistrer les fichiers RAR.

« Dans au moins un cas, les pirates ont cherché à extorquer de la crypto-monnaie à une entité victime, en menaçant de divulguer le code source volé de la victime sur Internet », a déclaré le DoJ. « Plus récemment, les défendeurs ont sondé les vulnérabilités des réseaux informatiques des entreprises développant des vaccins COVID-19, des technologies de test et des traitements. »

Ce n’est pas que la Chine

L’évolution est d’autant plus significative qu’elle intervient quelques mois seulement après que le FBI et la Sécurité intérieure ont averti que la Chine essayait activement de voler des données d’organisations travaillant sur la recherche sur le COVID-19 et au milieu des tensions croissantes entre les États-Unis et la Chine sur des problèmes de sécurité nationale.

Mais la Chine n’est pas le seul pays accusé d’utiliser ses cyber-capacités offensives pour voler la recherche sur les coronavirus.

En mai, Des hackers soutenus par l’Iran Le fabricant américain de médicaments aurait été ciblé, Gilead, dont le médicament antiviral remdesivir s’est avéré déclencher une réponse immunitaire chez les patients infectés par le COVID-19.

Puis la semaine dernière, le National Cyber Security Center (NCSC) du Royaume-Uni a allégué que les pirates lié à Renseignement russe (APT29 ou CozyBear) avaient ciblé des entreprises recherchant un vaccin contre le coronavirus aux États-Unis, au Royaume-Uni et au Canada sans préciser quelles organisations avaient été ciblées ou si des informations avaient été volées. La Russie a refusé les allégations.

Li et Dong sont accusés de vol d’identité, de complot en vue de commettre une fraude électronique, de vol de secrets commerciaux et de violation des lois anti-piratage, qui sont tous collectivement passibles d’une peine maximale de plus de 40 ans.

Poster un commentaire