Certains articles de veille peuvent faire l'objet de traduction automatique.

Les attaques de ransomware LockBit évoluent constamment en utilisant un large éventail de techniques pour infecter les cibles tout en prenant des mesures pour désactiver les solutions de sécurité des terminaux.

« Les affiliés qui utilisent les services de LockBit mènent leurs attaques selon leurs préférences et utilisent différents outils et techniques pour atteindre leur objectif », analysent Loïc Castel et Gal Romano, analystes en sécurité chez Cybereason. a dit. « Au fur et à mesure que l’attaque progresse le long de la chaîne de destruction, les activités de différents cas ont tendance à converger vers des activités similaires. »

LockBit, qui fonctionne sur un modèle de ransomware en tant que service (RaaS) comme la plupart des groupes, a été observé pour la première fois en septembre 2019 et est depuis devenu la souche de ransomware la plus dominante cette année, dépassant d’autres groupes bien connus comme Conti, Hive , et Black Cat.

Cela implique que les auteurs de logiciels malveillants autorisent l’accès aux affiliés, qui exécutent les attaques en échange de l’utilisation de leurs outils et de leur infrastructure et gagnent jusqu’à 80 % de chaque paiement de rançon réussi reçu des victimes.

LockBit utilise également la technique populaire de la double extorsion pour exfiltrer de grandes quantités de données avant de chiffrer les actifs de la cible, faisant au syndicat cybercriminel pas moins de 850 victimes sur son site de fuite de données en mai 2022.

|

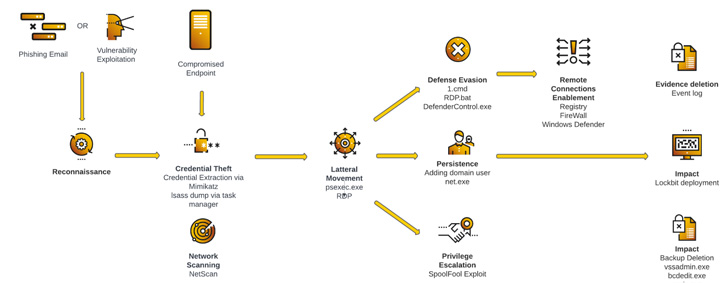

| Cycle de vie des attaques – Étude de cas 1 |

|

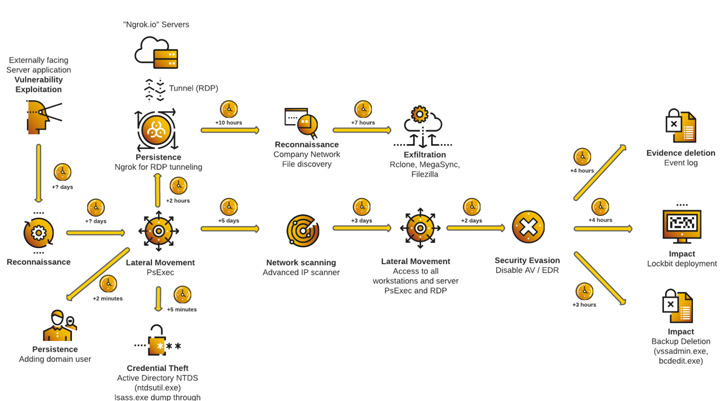

| Cycle de vie des attaques – Étude de cas 2 |

Selon un analyse des données du site de fuite par Palo Alto Networks Unit 42, LockBit représentait 46% de tous les événements de violation liés aux ransomwares pour le premier trimestre 2022. Rien qu’en juin, le groupe a été lié à 44 attaquesce qui en fait la souche de ransomware la plus active.

Les attaques de rançongiciel LockBit sont connues pour utiliser plusieurs voies d’infection initiale : exploiter les ports RDP exposés au public, s’appuyer sur des e-mails de phishing pour télécharger des charges utiles malveillantes ou exploiter des failles de serveur non corrigées qui permettent aux affiliés d’accéder à distance au réseau ciblé.

Cette étape est suivie d’activités de reconnaissance et de vol d’informations d’identification, qui permettent aux acteurs de se déplacer latéralement sur le réseau, d’établir la persistance, d’élever les privilèges et de lancer le ransomware. Cela s’accompagne également de l’exécution de commandes pour supprimer les sauvegardes et subvertir la détection par les pare-feu et les logiciels antivirus.

Au cours des trois années qui ont suivi l’apparition de LockBit sur la scène, le système RaaS a reçu deux mises à niveau notables, les acteurs de la menace faisant leurs débuts avec LockBit 2.0 en juin 2021 et lançant le troisième volet du service, LockBit 3.0, le mois dernier avec prise en charge du paiement par crypto-monnaie Zcash. options et un programme de primes de bogues – le premier pour un groupe de rançongiciels.

L’initiative prétend offrir des récompenses allant jusqu’à 1 million de dollars pour trouver des angles morts de sécurité dans son site Web et son logiciel de casier, soumettre des idées brillantes, doxer le chef du programme d’affiliation du gang ou identifier des moyens qui pourraient exposer l’adresse IP du serveur hébergeant le site Web. sur le réseau TOR.

Le programme de primes aux bogues est un autre signe que les groupes de pirates fonctionnent de plus en plus comme des entreprises informatiques légitimes, incorporant des services RH, des versions régulières de fonctionnalités et même des bonus pour résoudre des problèmes difficiles.

Cependant, les indications sont que LockBit 3.0également appelé LockBit Black, est inspiré d’une autre famille de rançongiciels connue sous le nom de BlackMatter, une version renommée de DarkSide qui a fermé ses portes en novembre 2021.

« De grandes parties du code sont extraites directement de BlackMatter/Darkside », a déclaré Fabian Wosar, chercheur chez Emsisoft. a dit dans un tweet plus tôt cette semaine. « Je suppose qu’il est clair que LockBit a mis la main sale sur le code d’un autre groupe. »

Poster un commentaire