Certains articles de veille peuvent faire l'objet de traduction automatique.

L’épidémie de coronavirus qui sévit actuellement, en dépit des craintes du public, s’avère être une mine d’or d’opportunités pour les attaquants, qui peuvent ainsi lancer diverses attaques de logiciels malveillants, des campagnes de phishing et créer des sites d’escroquerie et des applications de traçage malveillantes.

Aujourd’hui, les développeurs d’applications Android tiers ont eux aussi commencé à profiter de la situation pour utiliser des mots-clés liés aux coronavirus dans le nom de leurs applications, dans leurs descriptions ou dans le nom des paquets, afin de faire tomber les logiciels malveillants, de commettre des vols financiers et d’obtenir un meilleur classement dans les recherches sur le Play Store de Google liées à ce sujet.

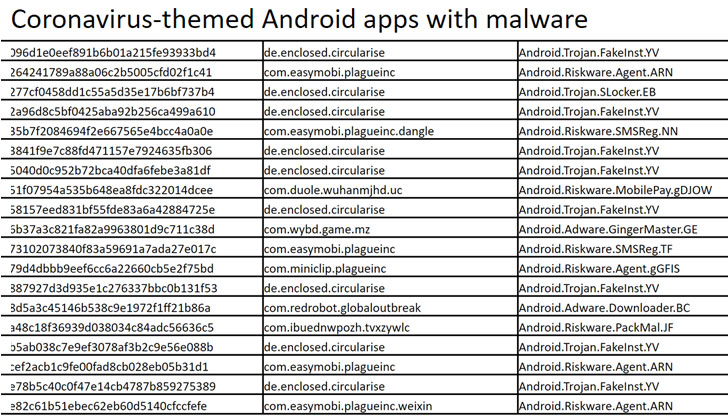

« La plupart des applications malveillantes découvertes sont des menaces groupées qui vont des logiciels de rançon aux logiciels malveillants envoyant des SMS, et même aux logiciels espions conçus pour nettoyer le contenu des appareils des victimes afin de récupérer des données personnelles ou financières », ont déclaré les chercheurs de Bitdefender dans une analyse télémétrique rapport partagé avec The Hacker News.

La découverte de Bitdefender est la dernière d’une Avalanche de menaces numériques en s’appuyant sur la pandémie de coronavirus.

Utilisation de mots-clés liés aux coronavirus pour le classement dans les recherches sur les boutiques de jeux

Comme les gens recherchent de plus en plus des applications qui fournissent des informations sur COVID-19, les auteurs de logiciels malveillants se sont glissés dans des logiciels publicitaires, des chevaux de Troie bancaires (par exemple, Anubis, Cerberus, Joker), et les voleurs d’informations sous forme d’applications de suivi en direct et celles qui aident les utilisateurs à identifier les symptômes communs de la maladie.

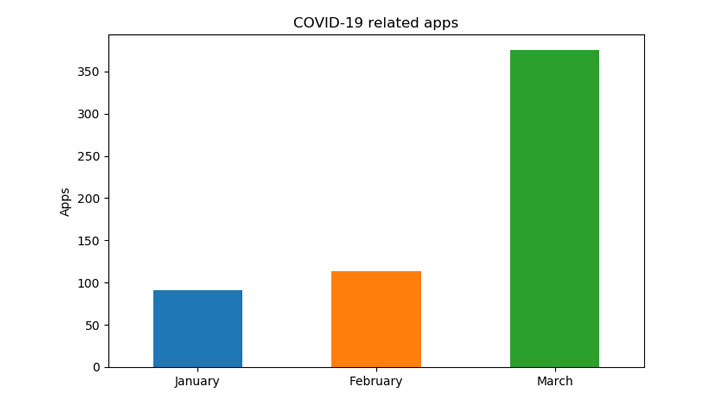

« Au 1er janvier 2020, nous avons trouvé 579 applications qui contiennent des mots-clés liés aux coronavirus dans leur manifeste (nom du paquet, activités, récepteurs, etc.) », ont observé les chercheurs.

« Cela signifie qu’une composante majeure de l’application a été nommée d’une manière – ou l’application contient des chaînes – qui la relie à la récente épidémie. Sur le total, 560 sont propres, 9 sont des chevaux de Troie et 10 sont des logiciels à risque ».

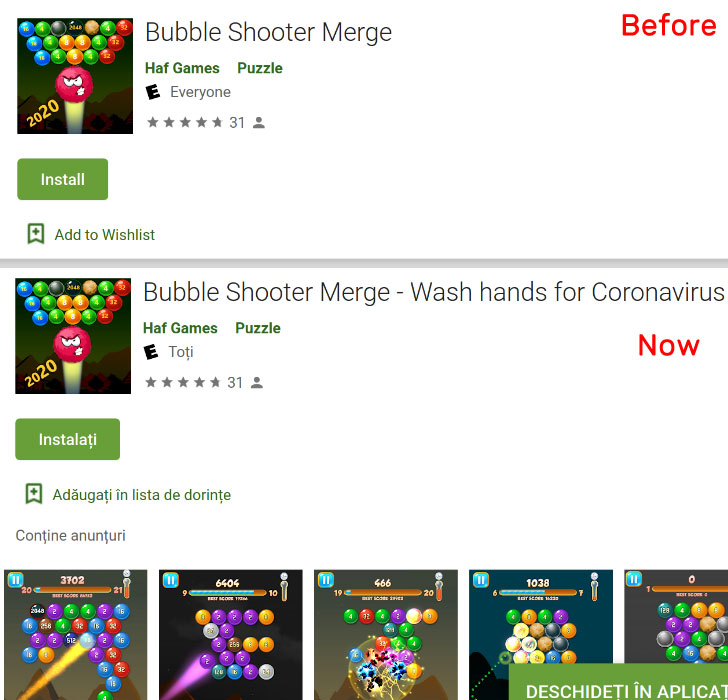

De plus, certaines applications telles que Bubble Shooter Merge et Galaxy Shooter – Falcon Squad ont même changé de nom et de description pour faire face à la pandémie de coronavirus en incluant des mots clés qui assurent à leurs applications un meilleur classement lorsque les gens recherchent des coronavirus dans la boutique Google Play.

Et ce, malgré les règles strictes de Google politique contre la capitalisation des événements sensibles et ses ajustements aux résultats de recherche de Google Play pour filtrer des applications potentiellement malveillantes lors de la recherche de mots-clés comme « corona » ou « coronavirus ».

COVID-19 : les attaques à thème en abondance

Des cyberattaques aux escroqueries par hameçonnage, des courriels d’extorsion aux sites web malveillants, une longue liste de les menaces numériques ont tiré profit de l’épidémie de coronavirus ces dernières semaines. Il est clair que ces attaques exploitent les craintes liées aux coronavirus et la soif d’informations des gens sur l’épidémie.

- Piratage de routeur – Un piratage récemment découvert visait les routeurs des foyers et des petits bureaux afin de rediriger les utilisateurs vers des sites malveillants qui se font passer pour des ressources d’information COVID-19 dans le but d’installer « Oski« Les logiciels malveillants qui volent les mots de passe et les références cryptographiques.

- Escroqueries par courrier électronique et hameçonnage – Les courriers électroniques indésirables liés à la santé ont représenté près de 2,5 % du total volume de spamLe rapport de la Commission européenne sur la pandémie de grippe, qui indique que les escroqueries par courrier électronique liées à la pandémie n’ont cessé d’augmenter au cours du mois de mars. De plus, au moins 42 578 noms de domaine « covid » ou « corona » ont été nouvellement enregistrés depuis le début du mois, avec plus de 2 500 nouveaux domaines enregistrés en moyenne chaque jour au cours des deux dernières semaines.

- Attaques de harponnage – Les agresseurs ont été activement retrouvés l’utilisation abusive des noms et logos de nombreuses entreprises et organisations dans extorsion et les campagnes de phishing, notamment l’Organisation mondiale de la santé (OMS) et les Centers for Disease Control (CDC) des États-Unis, et envoyer spécialement a élaboré des documents RTF dans une tentative de tromper leurs victimes pour qu’elles téléchargent des voleurs d’informations, des chevaux de Troie d’accès à distance (RAT), des récolteurs de titres de compétences.

- Attaques avec rançon – Les cybercriminels à l’origine de la rançon Maze ont attaqué le réseau informatique de Recherche sur les médicaments de Hammersmith (HMR), un établissement médical en attente pour aider à effectuer des essais de tout vaccin éventuel contre les coronavirus, et a publié les coordonnées de milliers d’anciens patients après que la société ait refusé de payer une rançon. Ce développement intervient après que le groupe de cybercriminalité ait promis publiquement de ne pas attaquer les organismes de recherche médicale pendant la pandémie de coronavirus.

- Fausses applications – On constate une augmentation des campagnes d’escroquerie et applications malveillantes qui prétendent vendre les remèdes contre les coronavirus ou les masques faciauxou demander des investissements dans des sociétés frauduleuses qui prétendaient développer des vaccins, ou encore inciter les utilisateurs à faire des dons pour de fausses organisations caritatives.

- Malware bancaire et piratage des cartes de paiement – Les opérateurs de Trojan bancaire Ginp a commencé à utiliser des informations sur les personnes infectées par le coronavirus comme appât pour attirer les utilisateurs d’Android en Espagne afin qu’ils donnent les données de leurs cartes de crédit.

Comment vous protéger

Toute cette série d’attaques a conduit à la création de l’Agence américaine de cybersécurité et de sécurité des infrastructures (CISA) pour mettre en garde contre la montée des escroqueries sur le thème des coronavirus, et le Organisation mondiale de la santé (OMS) de publier des avertissements concernant les escroqueries par hameçonnage en se faisant passer pour leur organisation.

Pour se prémunir contre ces menaces, il est toujours recommandé aux utilisateurs d’installer des applications uniquement à partir de marchés légitimes, de ne rechercher des informations qu’auprès de sources officielles et de se méfier de tout courrier électronique tentant d’amener les destinataires à ouvrir des pièces jointes ou à cliquer sur des liens.

Le FBI a également a émis un avisqui invite les utilisateurs à se méfier des faux e-mails du CDC et des e-mails de phishing demandant aux destinataires de vérifier leurs informations personnelles –

« Les escrocs profitent de la pandémie de COVID-19 pour voler votre argent, vos informations personnelles, ou les deux. Ne les laissez pas faire. Protégez-vous et faites vos recherches avant de cliquer sur des liens censés fournir des informations sur le virus, de faire un don à une organisation caritative en ligne ou par l’intermédiaire des médias sociaux, de contribuer à une campagne de financement communautaire, d’acheter des produits en ligne ou de donner vos informations personnelles afin de recevoir de l’argent ou d’autres avantages ».

Poster un commentaire