Certains articles de veille peuvent faire l'objet de traduction automatique.

Imaginez ceci : un verrouillage à l’échelle de l’entreprise du CRM de l’entreprise, comme Salesforce, parce que l’administrateur externe de l’organisation tente de désactiver la MFA pour lui-même. Ils ne pensent pas à consulter l’équipe de sécurité et ne considèrent pas les implications de sécurité, seulement la facilité dont ils ont besoin pour que leur équipe utilise leur connexion.

Ce CRM, cependant, définit MFA comme un paramètre de sécurité de niveau supérieur ; par exemple, Salesforce a une configuration « Valeur de connexion d’assurance élevée » et verrouille immédiatement tous les utilisateurs par mesure de sécurité. Toute l’organisation est au point mort et est frustrée et confuse.

Profondément préoccupant, il ne s’agit pas d’un événement ponctuel, les administrateurs des applications SaaS critiques pour l’entreprise sont souvent assis en dehors du service de sécurité et ont un contrôle approfondi. Non formés et non axés sur les mesures de sécurité, ces administrateurs travaillent sur les KPI de leur service. Par exemple, Hubspot appartient généralement au service marketing, de même que Salesforce appartient souvent au service commercial, etc. Les services commerciaux sont propriétaires de ces applications car c’est ce qui leur permet de faire leur travail efficacement. Cependant, le paradoxe réside dans le fait qu’il incombe à l’équipe de sécurité de sécuriser la pile d’applications SaaS de l’organisation et qu’elle ne peut pas exécuter efficacement cette tâche sans un contrôle total de l’application SaaS.

La Rapport d’enquête sur la sécurité SaaS 2022, géré par CSA et Adaptive Shield, plonge dans la réalité de ce paradoxe, en présentant les données des RSSI et des professionnels de la sécurité d’aujourd’hui. Cet article explorera les points de données importants des répondants et discutera de ce que pourrait être la solution pour les équipes de sécurité.

Les applications SaaS entre les mains des départements commerciaux

Dans une organisation typique, un large éventail d’applications SaaS sont utilisées (voir figure 1), des plates-formes de données cloud, des applications de partage de fichiers et de collaboration au CRM, à la gestion de projet et de travail, à l’automatisation du marketing et bien plus encore. Le besoin de chaque application SaaS remplit un certain rôle de niche requis par l’organisation. Sans l’utilisation de toutes ces applications SaaS, une entreprise pourrait se retrouver en retard ou prendre plus de temps pour atteindre ses KPI.

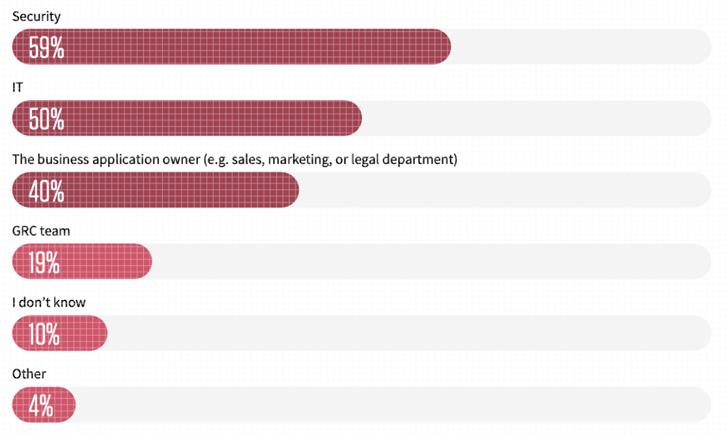

La Rapport d’enquête sur la sécurité SaaS 2022 rapporte que 40 % de ces applications sont gérées et détenues par des équipes non liées à la sécurité, telles que les ventes, le marketing, le service juridique, etc. (voir figure 2). Alors que les équipes de sécurité et informatiques sont signalées comme la principale destination de la gestion des applications SaaS, ce sont les 40 % des départements commerciaux qui participent également et ont un accès complet qui compliquent le paysage des menaces.

Les équipes de sécurité ne peuvent pas retirer cette propriété car les propriétaires des applications métier doivent maintenir un haut niveau d’accès à leurs applications SaaS pertinentes pour une utilisation optimale. Pourtant, sans une connaissance approfondie de la sécurité ou de l’intérêt acquis (un KPI de sécurité qui se reflète sur leur produit de travail), il n’est pas raisonnable pour l’équipe de sécurité de s’attendre à ce que le propriétaire de l’entreprise assure un haut niveau de sécurité dans son SaaS.

|

| Figure 2. Départements gérant les applications SaaS, rapport d’enquête sur la sécurité SaaS 2022 |

Déballer le paradoxe de la propriété des applications SaaS

Lorsqu’on leur a demandé la raison principale des incidents de sécurité liés à une mauvaise configuration (figure 3), les personnes interrogées dans le rapport d’enquête ont cité les quatre principales suivantes : (1) Trop de services ont accès aux paramètres de sécurité ; (2) Manque de visibilité sur les paramètres de sécurité lorsqu’ils sont modifiés (3) Manque de connaissances en matière de sécurité SaaS ; (4) Autorisations d’utilisateur détournées. Toutes ces raisons, qu’elles soient explicites ou implicites, peuvent être attribuées au paradoxe de la propriété de l’application SaaS.

La principale cause d’incidents de sécurité causés par des erreurs de configuration est que trop de services ont accès aux paramètres de sécurité. Cela va de pair avec la cause suivante : le manque de visibilité lorsque les modifications de sécurité sont modifiées. Un service commercial peut apporter des modifications à un paramètre d’application pour optimiser sa facilité d’utilisation sans consulter ni notifier le service de sécurité.

De plus, des autorisations d’utilisateurs détournées peuvent facilement provenir d’un propriétaire de service commercial à la barre qui ne prête pas une attention particulière à la sécurité de l’application. Souvent, les utilisateurs se voient accorder des autorisations privilégiées dont ils n’ont même pas besoin.

Comment les équipes de sécurité peuvent reprendre le contrôle

Avec ce modèle de responsabilité partagée, le seul moyen efficace de combler ce fossé de communication consiste à utiliser une plate-forme SaaS de gestion de la posture de sécurité (SSPM). Reconnue comme une solution MUST HAVE pour évaluer en permanence les risques de sécurité et gérer la posture de sécurité des applications SaaS dans les « 4 technologies incontournables qui ont fait le cycle de Hype Gartner pour la sécurité du cloud, 2021 », une telle solution peut alerter l’équipe de sécurité sur tout changement de configuration de l’application effectué par le propriétaire de l’application, et fournissez des instructions claires sur la façon de le corriger via un système de gestion des tickets ou de la collaboration.

Avec une solution SSPM, détenue et gérée par l’équipe de sécurité de l’organisation, l’équipe de sécurité peut obtenir une visibilité complète de toutes les applications SaaS de l’entreprise et de leurs paramètres de sécurité, y compris les rôles et les autorisations des utilisateurs. O

Les organisations peuvent aller plus loin et faire en sorte que les propriétaires d’applications rejoignent la plate-forme SSPM afin qu’ils puissent contrôler et superviser activement toutes les configurations dans leurs propres applications. En utilisant une capacité d’administration étendue (figure 4), l’équipe de sécurité peut accorder aux propriétaires d’applications l’accès aux applications qu’ils possèdent et peut résoudre les problèmes de sécurité, avec leur surveillance et leur direction.

Il n’y a aucun moyen d’éliminer l’accès des services commerciaux aux paramètres de sécurité des applications SaaS, et bien que les utilisateurs de l’ensemble de l’organisation doivent être formés à la sécurité SaaS de base afin de réduire le risque pouvant survenir des services commerciaux, cela ne se produit pas toujours ou c’est juste pas assez. Les organisations doivent mettre en œuvre une solution qui aide à éviter ces situations en permettant la visibilité et le contrôle pour l’équipe de sécurité, en alertant sur les dérives de configuration, les journaux d’audit qui fournissent un aperçu des actions dans les applications SaaS et les administrateurs ciblés.

Poster un commentaire