Certains articles de veille peuvent faire l'objet de traduction automatique.

Zoom existe depuis neuf ans, mais le besoin immédiat d’une application de vidéoconférence facile à utiliser pendant la pandémie de coronavirus du jour au lendemain en a fait l’un des outils de communication préférés de millions de personnes à travers le monde.

Il ne fait aucun doute que Zoom est une solution de réunion vidéo en ligne efficace qui aide les gens à rester socialement connectés en ces temps sans précédent, mais ce n’est toujours pas le meilleur choix pour tout le monde, en particulier pour ceux qui se soucient vraiment de leur vie privée et de leur sécurité.

Selon l’expert en cybersécurité @_g0dmodele logiciel de vidéoconférence Zoom pour Windows est vulnérable à une » crise » classique.Injection de la voie UNCCette vulnérabilité pourrait permettre à des attaquants distants de voler les identifiants de connexion Windows des victimes et même d’exécuter des commandes arbitraires sur leurs systèmes.

Ces attaques sont possibles parce que Zoom pour Windows prend en charge les chemins UNC distants qui convertissent les URI potentiellement non sécurisés en hyperliens lorsqu’ils sont reçus par le biais de messages de discussion à un destinataire dans une discussion personnelle ou de groupe.

Piratage de Zoom pour voler les mots de passe de Windows à distance

Confirmé par le chercheur Matthew Hickey et démontré par Mohamed BasetLe premier scénario d’attaque fait appel à la technique du SMBRelay qui exploite le fait que Windows expose automatiquement les hachages du nom d’utilisateur et du mot de passe NTLM d’un utilisateur à un serveur SMB distant lorsqu’il tente de se connecter et de télécharger un fichier qui y est hébergé.

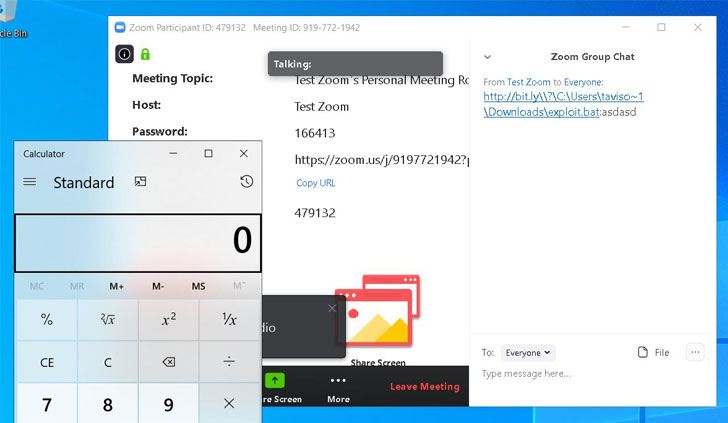

Pour voler les identifiants de connexion Windows d’un utilisateur ciblé, il suffit à l’attaquant d’envoyer une URL conçue (c’est-à-dire x.x.x.xabc_file) à une victime via une interface de discussion.

Une fois cliquée, l’attaque permettrait finalement au partage de PME contrôlé par l’attaquant de capturer automatiquement les données d’authentification de Windows, à l’insu de l’utilisateur ciblé.

À noter que les mots de passe saisis ne sont pas en clair ; au lieu de cela, NTLM les a hachés, mais un mot de passe faible peut facilement être craqué en quelques secondes en utilisant des outils de craquage de mots de passe comme HashCat ou John the Ripper.

Dans un environnement partagé, comme un espace de bureau, les identifiants de connexion Windows volés peuvent être réutilisés immédiatement pour compromettre d’autres utilisateurs ou ressources informatiques, et lancer de nouvelles attaques.

Exploiter le zoom pour compromettre à distance les systèmes Windows

Outre le vol des identifiants Windows, la faille peut également être exploitée pour lancer tout programme déjà présent sur un ordinateur ciblé ou exécuter des commandes arbitraires pour le compromettre à distance, confirmé par Tavis Ormandy, chercheur en sécurité chez Google.

Comme montré, Ormandy a démontré comment la faille d’injection du chemin UNC dans Zoom peut également être exploitée pour exécuter un script de lot – sans invite – contenant des commandes malveillantes lorsqu’il est appelé depuis le répertoire de téléchargement par défaut de Windows.

Le second scénario d’attaque repose sur le fait que les navigateurs fonctionnant sous le système d’exploitation Windows enregistrent automatiquement les téléchargements dans un dossier par défaut, ce qui peut être utilisé abusivement pour inciter un utilisateur à télécharger d’abord le script de traitement par lots et à le déclencher ensuite en utilisant le bug du zoom.

Il est à noter que pour exploiter ce problème, un attaquant doit connaître le nom d’utilisateur Windows de l’utilisateur ciblé, qui peut cependant être facilement obtenu en utilisant la première attaque SMBRelay.

En outre, un autre chercheur en matière de sécurité portant le nom depwnsdxsur Twitter a partagé avec The Hacker News une autre astuce qui pourrait permettre aux attaquants cacher les liens malveillants lorsqu’il est exposé à l’extrémité des destinataires, ce qui peut le rendre plus convaincant et plus pratique.

Que doivent faire les utilisateurs de Zoom ?

Zoom a déjà été informé de ce bogue, mais comme la faille n’a pas encore été corrigée, il est conseillé aux utilisateurs d’utiliser un autre logiciel de vidéoconférence ou de Zoom dans leur navigateur web au lieu d’installer une application client dédiée sur leur système.

(Mise à jour : Au lendemain de la publication de ce rapport, Zoom s’excuse de ne pas avoir répondu aux attentes en matière de protection de la vie privée et de sécurité et publié une version mise à jour si son logiciel de correction a récemment signalé de multiples problèmes de sécurité, dont l’injection de chemin UNC).

Certains des meilleurs logiciels alternatifs de vidéoconférence et de chat sont :

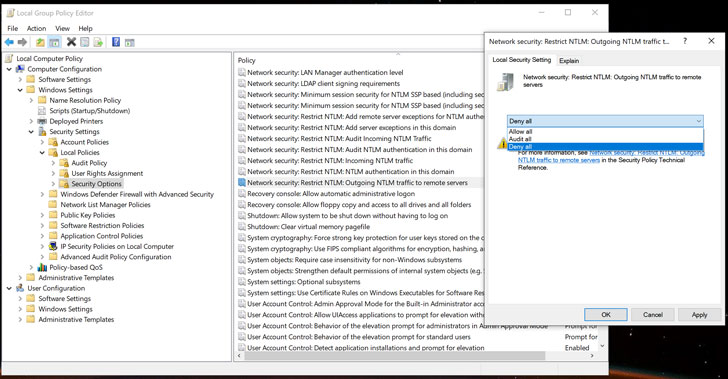

Outre l’utilisation d’un mot de passe fort, les utilisateurs de Windows peuvent également modifier le paramètres de la politique de sécurité pour empêcher le système d’exploitation de transmettre automatiquement leurs identifiants NTML à un serveur SMB distant.

Plus d’incidents liés à Zoom en matière de sécurité et de protection de la vie privée

Ce n’est pas le seul problème qui a été découvert dans le logiciel de vidéoconférence Zoom ces deux derniers jours, ce qui a suscité des inquiétudes quant à la vie privée et à la sécurité de millions d’utilisateurs.

Le FBI met en garde les utilisateurs de zoom contre le « Zoom-Bombing » après que certaines personnes aient trouvé un moyen de se faufiler dans des réunions et des rassemblements en ligne sans méfiance et les aient bombardées d’images pornographiques ou de commentaires racistes.

Hier encore, un autre rapport a confirmé que Zoom n’utilise pas de cryptage de bout en bout pour protéger les données d’appel de ses utilisateurs des regards indiscrets, bien qu’il dise aux utilisateurs que « Zoom utilise une connexion cryptée de bout en bout ».

La semaine dernière, Zoom a mis à jour son application iOS après avoir été prise à partager des informations sur les appareils des utilisateurs avec Facebook, ce qui a suscité des inquiétudes légitimes quant à la vie privée des utilisateurs.

Au début de l’année, Zoom a également mis à jour un autre bogue de la vie privée dans son logiciel qui aurait pu permettre à des personnes non invitées de se joindre à des réunions privées et d’écouter à distance des documents audio et vidéo privés et des documents partagés pendant la session.

Poster un commentaire