Certains articles de veille peuvent faire l'objet de traduction automatique.

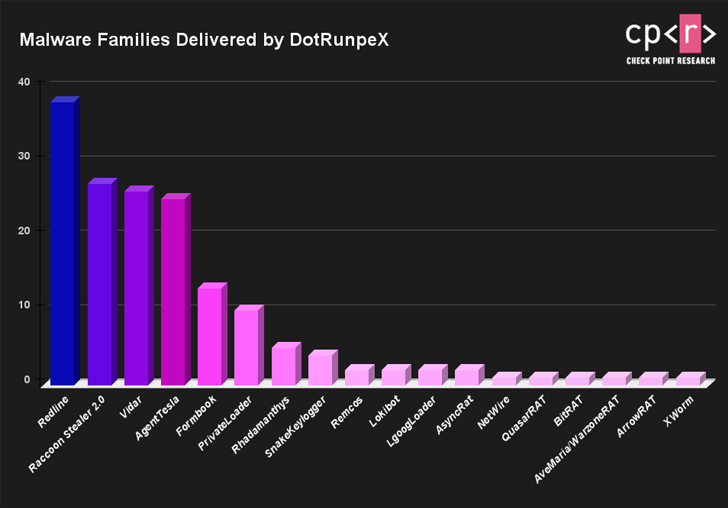

Un nouveau malware nommé pointRunpeX est utilisé pour distribuer de nombreuses familles de logiciels malveillants connus tels que Agent Tesla, Ave Maria, BitRAT, FormBook, LokiBot, NetWire, Raccoon Stealer, RedLine Stealer, RemcosRhadamanthys et Vidar.

« DotRunpeX est un nouvel injecteur écrit en .NET utilisant la technique Process Hollowing et utilisé pour infecter les systèmes avec une variété de familles de logiciels malveillants connus », Check Point a dit dans un rapport publié la semaine dernière.

Dit être en développement actif, dotRunpeX arrive en tant que malware de deuxième étape dans la chaîne d’infection, souvent déployé via un téléchargeur (aka loader) qui est transmis via des e-mails de phishing sous forme de pièces jointes malveillantes.

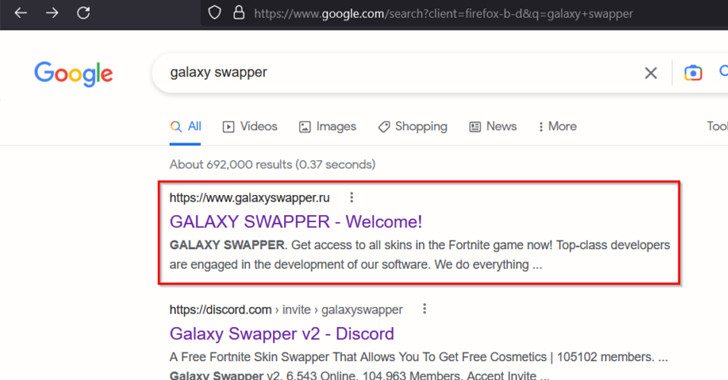

Alternativement, il est connu d’utiliser des annonces Google malveillantes sur les pages de résultats de recherche pour diriger les utilisateurs sans méfiance à la recherche de logiciels populaires tels que AnyDesk et LastPass vers des sites de copie hébergeant des installateurs trojanisés.

Les derniers artefacts DotRunpeX, repérés pour la première fois en octobre 2022, ajoutent une couche d’obscurcissement supplémentaire en utilisant le protecteur de virtualisation KoiVM.

Il convient de souligner que les résultats concordent avec une campagne de publicité malveillante documentée par SentinelOne le mois dernier dans laquelle le chargeur et les composants de l’injecteur étaient collectivement appelés MalVirt.

L’analyse de Check Point a en outre révélé que « chaque échantillon dotRunpeX a une charge utile intégrée d’une certaine famille de logiciels malveillants à injecter », l’injecteur spécifiant une liste de processus anti-malware à terminer.

Découvrez les dangers cachés des applications SaaS tierces

Êtes-vous conscient des risques associés à l’accès d’applications tierces aux applications SaaS de votre entreprise ? Rejoignez notre webinaire pour en savoir plus sur les types d’autorisations accordées et sur la manière de minimiser les risques.

Ceci, à son tour, est rendu possible en abusant d’un pilote d’explorateur de processus vulnérable (procexp.sys) qui est intégré à dotRunpeX afin d’obtenir une exécution en mode noyau.

Il y a des signes que dotRunpeX pourrait être affilié à des acteurs russophones sur la base des références linguistiques dans le code. Les familles de logiciels malveillants les plus fréquemment diffusées par la menace émergente incluent RedLine, Raccoon, Vidar, Agent Tesla et FormBook.

Poster un commentaire