Certains articles de veille peuvent faire l'objet de traduction automatique.

Un cadre de commande et de contrôle (C2) précédemment non documenté appelé Alchimist est probablement utilisé dans la nature pour cibler les systèmes Windows, macOS et Linux.

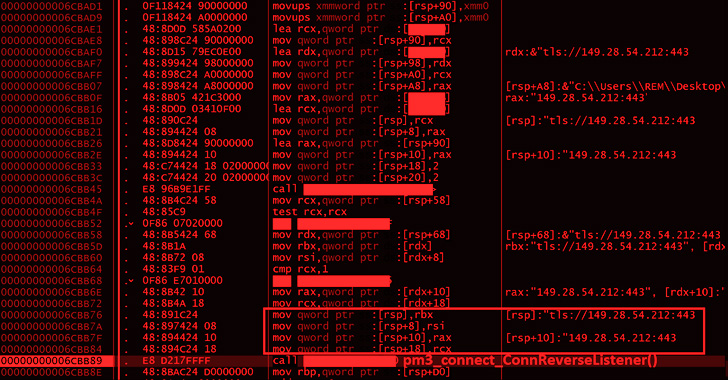

« Alchimist C2 dispose d’une interface Web écrite en chinois simplifié et peut générer une charge utile configurée, établir des sessions à distance, déployer une charge utile sur les machines distantes, capturer des captures d’écran, effectuer une exécution de shellcode à distance et exécuter des commandes arbitraires », Cisco Talos a dit dans un rapport partagé avec The Hacker News.

Écrit en GoLang, Alchimist est complété par un implant de balise appelé Insekt, qui est livré avec des fonctionnalités d’accès à distance qui peuvent être instrumentées par le serveur C2.

La découverte d’Alchimist et de sa famille d’implants malveillants intervient trois mois après que Talos a également détaillé un autre framework autonome connu sous le nom de Manjusaka, qui a été vanté en tant que « frère chinois de Sliver et Cobalt Strike ».

Plus intéressant encore, Manjusaka et Alchimist proposent des fonctionnalités similaires, malgré les différences d’implémentation en ce qui concerne les interfaces Web.

« La montée en puissance de frameworks offensifs prêts à l’emploi tels que Manjusaka et Alchimist est une indication de la popularité des outils post-compromis », ont déclaré les chercheurs de Talos à The Hacker News.

« Il est probable qu’en raison des taux de prolifération et de détection élevés des frameworks existants tels que Cobalt Strike et Sliver, les acteurs de la menace développent et adoptent de nouveaux outils tels qu’Alchimist qui prennent en charge plusieurs fonctionnalités et protocoles de communication. »

Le panneau Alchimist C2 offre en outre la possibilité de générer des charges utiles de première étape, y compris des extraits de code PowerShell et wget pour Windows et Linux, permettant potentiellement à un attaquant d’étoffer ses chaînes d’infection pour distribuer la charge utile Insekt RAT.

Les instructions pourraient ensuite être intégrées dans un maldoc attaché à un e-mail de phishing qui, une fois ouvert, télécharge et lance la porte dérobée sur la machine compromise.

Bien qu’Alchimist ait été utilisé dans une campagne qui impliquait un mélange d’Insekt RAT et d’autres outils open source pour mener des activités post-compromis, le véhicule de livraison de l’acteur menaçant reste un mystère.

« Le vecteur de distribution et de publicité pour Alchimist est également inconnu – forums clandestins, marchés ou distribution open source comme le cas de Manjusaka », a déclaré Talos.

« Étant donné qu’Alchimist est un framework C2 prêt à l’emploi basé sur un seul fichier, il est difficile d’attribuer son utilisation à un seul acteur tel que les auteurs, les APT ou les syndicats de logiciels criminels. »

Le cheval de Troie, pour sa part, est équipé de fonctionnalités généralement présentes dans les portes dérobées de ce type, permettant au malware d’obtenir des informations système, de capturer des captures d’écran, d’exécuter des commandes arbitraires et de télécharger des fichiers distants, entre autres.

De plus, la version Linux d’Insekt est capable de lister le contenu du répertoire « .ssh » et même d’ajouter de nouvelles clés SSH au fichier « ~/.ssh/authorized_keys » pour faciliter l’accès à distance via SSH.

Mais dans un signe que l’acteur de la menace derrière l’opération a également macOS dans son viseur, Talos a déclaré avoir découvert un compte-gouttes Mach-O qui exploite la vulnérabilité PwnKit (CVE-2021-4034) pour obtenir une élévation des privilèges.

« Cependant, cela [pkexec] n’est pas installé sur MacOSX par défaut, ce qui signifie que l’élévation des privilèges n’est pas garantie », a noté Talos.

Les fonctions qui se chevauchent, Manjusaka et Alchimist, indiquent une augmentation de l’utilisation de « cadres C2 tout compris » qui peuvent être utilisés pour l’administration à distance et la commande et le contrôle.

« Un acteur malveillant obtenant un accès privilégié au shell sur la machine d’une victime, c’est comme avoir un couteau suisse, permettant l’exécution de commandes arbitraires ou de shellcodes dans l’environnement de la victime, entraînant des effets significatifs sur l’organisation cible », ont déclaré les chercheurs.

Poster un commentaire