Certains articles de veille peuvent faire l'objet de traduction automatique.

Une nouvelle souche de ransomware écrite en Golang surnommée « Ordre du jour » a été repéré dans la nature, ciblant des entités de santé et d’éducation en Indonésie, en Arabie saoudite, en Afrique du Sud et en Thaïlande.

« Agenda peut redémarrer les systèmes en mode sans échec, tente d’arrêter de nombreux processus et services spécifiques au serveur et dispose de plusieurs modes d’exécution », ont déclaré les chercheurs de Trend Micro. a dit dans une analyse la semaine dernière.

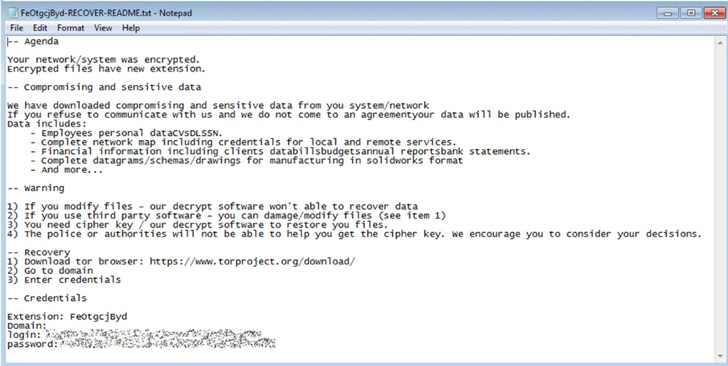

Qilin, l’acteur menaçant faisant la publicité du rançongiciel sur le dark web, fournirait aux affiliés des options pour adapter les charges utiles binaires à chaque victime, permettant aux opérateurs de décider de la note de rançon, de l’extension de chiffrement, ainsi que de la liste des processus et des services. terminer avant de commencer le processus de cryptage.

De plus, le rançongiciel intègre des techniques d’évasion de la détection en tirant parti de la fonction « mode sans échec » d’un appareil pour poursuivre sa routine de chiffrement de fichiers sans être remarqué, mais pas avant de changer le mot de passe de l’utilisateur par défaut et d’activer la connexion automatique.

Une fois le chiffrement réussi, Agenda renomme les fichiers avec l’extension configurée, supprime la demande de rançon dans chaque répertoire chiffré et redémarre la machine en mode normal. Le montant du ransomware demandé varie d’une entreprise à l’autre, allant de 50 000 $ à 800 000 $.

Agenda, en plus de tirer parti des informations d’identification du compte local pour exécuter le binaire du ransomware, est également doté de capacités pour infecter un réseau entier et ses pilotes partagés.

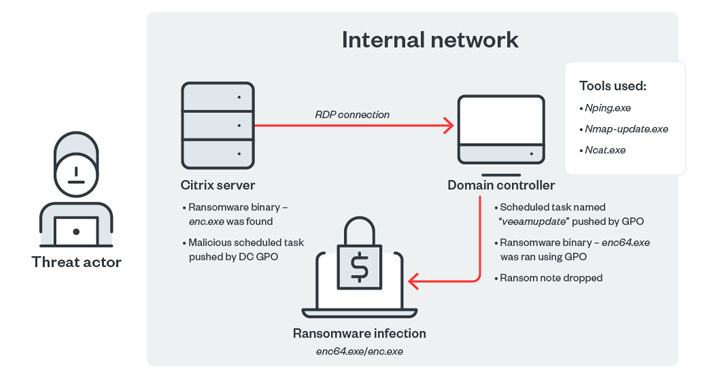

Dans l’une des chaînes d’attaques observées impliquant le ransomware, un serveur Citrix accessible au public a servi de point d’entrée pour finalement déployer le ransomware en moins de deux jours.

Trend Micro a déclaré avoir observé des similitudes de code source entre Agenda et les familles de rançongiciels Black Basta, Black Matter et REvil (alias Sodinokibi).

Black Basta, qui est apparu pour la première fois en avril 2022, est connu pour utiliser la technique de double extorsion consistant à chiffrer des fichiers sur les systèmes d’organisations ciblées et à exiger une rançon pour rendre le déchiffrement possible, tout en menaçant également de publier les informations sensibles volées si une victime choisit de ne pas le faire. payer la rançon.

Depuis la semaine dernière, le groupe Black Basta a compromis plus de 75 organisations, selon Palo Alto Networks Unité 42contre 50 en juin 2022.

Agenda est également la quatrième souche après BlackCat, Hive et Luna à utiliser le langage de programmation Go. « Les ransomwares continuent d’évoluer, développant des méthodes et des techniques plus sophistiquées pour piéger les organisations », ont déclaré les chercheurs.

Poster un commentaire