Certains articles de veille peuvent faire l'objet de traduction automatique.

L’infâme Groupe Lazare L’acteur a ciblé les versions vulnérables des serveurs Microsoft Internet Information Services (IIS) comme première voie de violation pour déployer des logiciels malveillants sur les systèmes ciblés.

Les résultats proviennent du centre de réponse d’urgence de sécurité AhnLab (ASEC), qui a détaillé l’abus continu de la menace persistante avancée (APT) des techniques de chargement latéral de DLL pour déployer des logiciels malveillants.

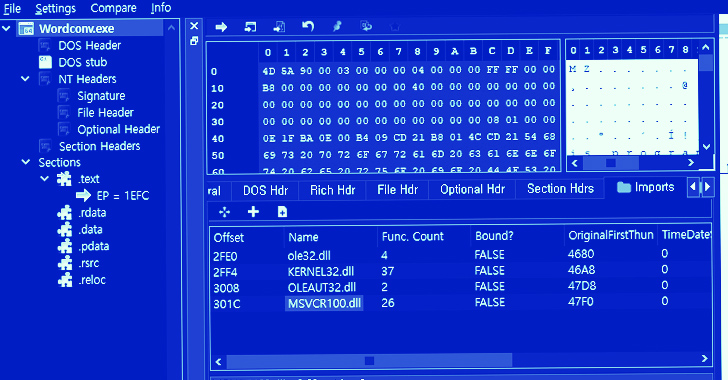

« L’acteur de la menace place une DLL malveillante (msvcr100.dll) dans le même chemin de dossier qu’une application normale (Wordconv.exe) via le processus du serveur Web Windows IIS, w3wp.exe », ASEC expliqué. « Ils exécutent ensuite l’application normale pour initier l’exécution de la DLL malveillante. »

Chargement latéral de DLLsimilaire au détournement d’ordre de recherche de DLL, fait référence au exécution par procuration d’une DLL malveillante via un binaire bénin planté dans le même répertoire.

Lazarus, un groupe d’États-nations hautement compétent et implacable lié à la Corée du Nord, a été récemment aperçu utilisant la même technique dans le cadre de l’attaque en cascade de la chaîne d’approvisionnement contre le fournisseur de services de communication d’entreprise 3CX.

La bibliothèque malveillante msvcr100.dll, quant à elle, est conçue pour déchiffrer une charge utile encodée qui est ensuite exécutée en mémoire. Le logiciel malveillant serait une variante d’un artefact similaire qui a été découvert par l’ASEC l’année dernière et qui a agi comme une porte dérobée pour communiquer avec un serveur contrôlé par des acteurs.

La chaîne d’attaque impliquait en outre l’exploitation d’un plug-in Notepad ++ open source abandonné appelé Sélecteur de couleurs rapide pour fournir des logiciels malveillants supplémentaires afin de faciliter le vol d’informations d’identification et les déplacements latéraux.

Le dernier développement démontre la diversité des attaques de Lazarus et sa capacité à utiliser un ensemble complet d’outils contre les victimes pour mener des opérations d’espionnage à long terme.

« En particulier, étant donné que le groupe de menaces utilise principalement la technique de chargement latéral de DLL lors de ses infiltrations initiales, les entreprises doivent surveiller de manière proactive les relations anormales d’exécution des processus et prendre des mesures préventives pour empêcher le groupe de menaces de mener des activités telles que l’exfiltration d’informations et le mouvement latéral, », a déclaré l’ASEC.

Le Trésor américain sanctionne les entités nord-coréennes

Les conclusions interviennent également alors que le département du Trésor américain a sanctionné quatre entités et un individu impliqués dans des cyberactivités malveillantes et des programmes de collecte de fonds visant à soutenir les priorités stratégiques de la Corée du Nord.

Zero Trust + Deception : apprenez à déjouer les attaquants !

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

Cela comprend l’Université d’automatisation de Pyongyang, le Bureau de reconnaissance technique et son unité cybernétique subordonnée, le 110e Centre de recherche, la Chinyong Information Technology Cooperation Company et un ressortissant nord-coréen nommé Kim Sang Man.

Le groupe Lazarus et ses différents clusters seraient gérés par le Bureau de reconnaissance technique, qui supervise le développement par la Corée du Nord de cyber-tactiques et d’outils offensifs.

La nation frappée par des sanctions, en plus de se livrer à des opérations de vol et d’espionnage de crypto-monnaie, est connue pour générer des revenus illicites grâce à une main-d’œuvre qualifiée d’informaticiens qui poser sous des identités fictives pour obtenir des emplois dans les secteurs de la technologie et de la monnaie virtuelle à travers le monde.

« La RPDC mène des cyberactivités malveillantes et déploie des travailleurs des technologies de l’information (TI) qui obtiennent frauduleusement un emploi pour générer des revenus, y compris en monnaie virtuelle, afin de soutenir le régime de Kim et ses priorités, telles que ses programmes illégaux d’armes de destruction massive et de missiles balistiques, » le département a dit.

« Ces travailleurs masquent délibérément leurs identités, lieux et nationalités, en utilisant généralement de faux personnages, des comptes proxy, des identités volées et des documents falsifiés ou falsifiés pour postuler à des emplois dans ces entreprises. »

« Ils gagnent des centaines de millions de dollars par an en s’engageant dans un large éventail de travaux de développement informatique, y compris des plateformes de travail indépendantes (sites Web/applications) et le développement de crypto-monnaie, après avoir obtenu des contrats de travail indépendants auprès d’entreprises du monde entier », a déclaré le gouvernement sud-coréen. averti en décembre 2022.

Poster un commentaire