Certains articles de veille peuvent faire l'objet de traduction automatique.

Un acteur menaçant probablement lié à la Chine a été attribué à une nouvelle attaque de la chaîne d’approvisionnement qui implique l’utilisation d’un programme d’installation trojanisé pour l’application Comm100 Live Chat afin de distribuer une porte dérobée JavaScript.

La société de cybersécurité CrowdStrike a déclaré que l’attaque utilisait une application d’agent de bureau Comm100 signée pour Windows qui était téléchargeable à partir du site Web de l’entreprise.

L’ampleur de l’attaque est actuellement inconnue, mais le fichier cheval de Troie aurait été identifié dans des organisations des secteurs de l’industrie, de la santé, de la technologie, de la fabrication, de l’assurance et des télécommunications en Amérique du Nord et en Europe.

Comm100 est un fournisseur canadien de logiciels de chat audio/vidéo en direct et d’engagement client pour les entreprises. Ce réclamations d’avoir plus de 15 000 clients dans 51 pays.

« Le programme d’installation a été signé le 26 septembre 2022 à 14:54:00 UTC à l’aide d’un certificat Comm100 Network Corporation valide », indique la société. c’est notéajoutant qu’il restait disponible jusqu’au 29 septembre.

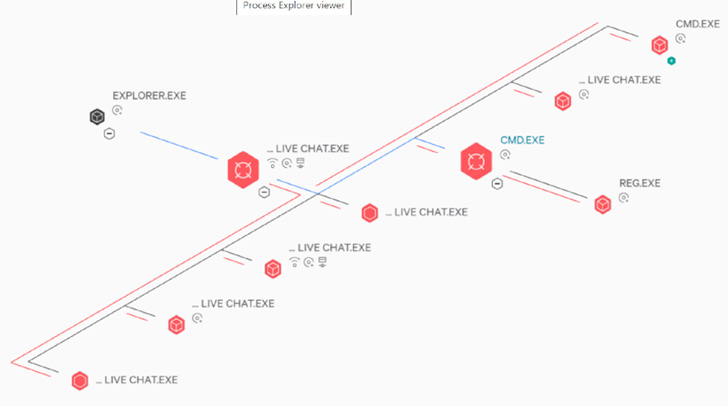

Intégré dans l’exécutable armé se trouve un implant basé sur JavaScript qui exécute un code JavaScript de deuxième étape hébergé sur un serveur distant, qui est conçu pour fournir à l’acteur une fonctionnalité de shell distant subreptice.

Une DLL de chargeur malveillante nommée MidlrtMd.dll est également déployée dans le cadre de l’activité de post-exploitation. Elle lance un shellcode en mémoire pour injecter une charge utile intégrée dans un nouveau processus du Bloc-notes.

Les compromis de la chaîne d’approvisionnement, comme ceux de SolarWinds et de Kaseya, deviennent une stratégie de plus en plus lucrative pour les acteurs de la menace visant à cibler un fournisseur de logiciels largement utilisé pour prendre pied dans les réseaux des clients en aval.

Au moment de la rédaction, aucun des fournisseurs de sécurité signaler l’installateur comme malveillant. À la suite de la divulgation responsable, le problème a depuis été résolu avec la publication d’un programme d’installation mis à jour (10.0.9).

CrowdStrike a lié l’attaque avec une confiance modérée à un acteur ayant un lien avec la Chine en raison de la présence de commentaires en chinois dans le logiciel malveillant et du ciblage d’entités de jeu en ligne en Asie de l’Est et du Sud-Est, un domaine d’intérêt déjà établi pour les sociétés basées en Chine. acteurs de l’intrusion.

Cela dit, la charge utile délivrée dans cette activité diffère des autres familles de logiciels malveillants précédemment identifiées comme exploitées par le groupe, suggérant une expansion de son arsenal offensif.

Le nom de l’adversaire n’a pas été divulgué par CrowdStrike, mais les TTP pointent en direction d’un acteur menaçant appelé Terre Berberoka (alias GamblingPuppet), qui plus tôt cette année a été découvert en utilisant une fausse application de chat appelée MiMi dans ses attaques contre l’industrie du jeu.

Poster un commentaire