Certains articles de veille peuvent faire l'objet de traduction automatique.

Un nouveau cheval de Troie d’accès à distance (RAT) open source appelé DogeRAT cible les utilisateurs d’Android principalement situés en Inde dans le cadre d’une campagne de logiciels malveillants sophistiqués.

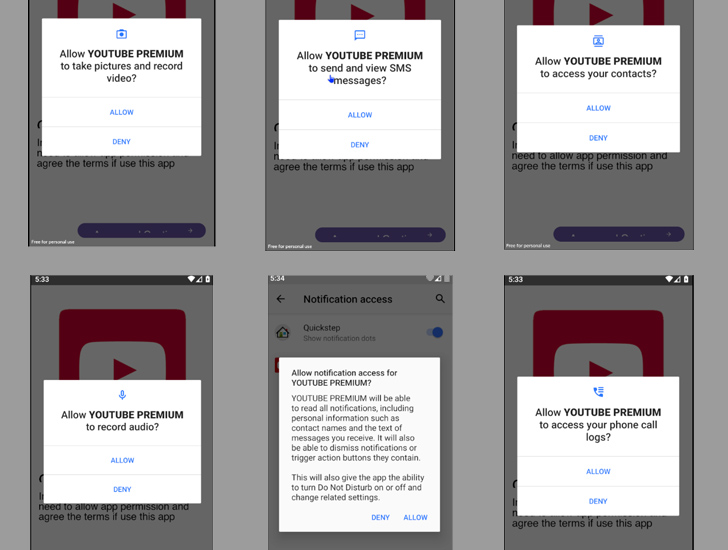

Le malware est distribué via les réseaux sociaux et les plateformes de messagerie sous le couvert d’applications légitimes comme Opera Mini, OpenAI ChatGOT et les versions Premium de YouTube, Netflix et Instagram.

« Une fois installé sur l’appareil d’une victime, le logiciel malveillant obtient un accès non autorisé aux données sensibles, y compris les contacts, les messages et les informations d’identification bancaires », a déclaré la société de cybersécurité CloudSEK. a dit dans un rapport du lundi.

« Il peut également prendre le contrôle de l’appareil infecté, permettant des actions malveillantes telles que l’envoi de spams, des paiements non autorisés, la modification de fichiers et même la capture à distance de photos via les caméras de l’appareil. »

DogeRAT, comme de nombreuses autres offres de logiciels malveillants en tant que service (MaaS), est promu par son développeur basé en Inde via une chaîne Telegram qui compte plus de 2 100 abonnés depuis sa création le 9 juin 2022.

Cela inclut également un abonnement premium vendu à des prix très bas (30 $) avec des fonctionnalités supplémentaires telles que la prise de captures d’écran, le vol d’images, la capture du contenu du presse-papiers et la journalisation des frappes.

Dans une nouvelle tentative de le rendre plus accessible aux autres acteurs criminels, la version gratuite de DogeRAT a été mise à disposition sur GitHub, aux côtés de captures d’écran et de didacticiels vidéo présentant ses fonctions.

« Nous n’approuvons aucune utilisation illégale ou contraire à l’éthique de cet outil », déclare le développeur dans le fichier README.md du référentiel. « L’utilisateur assume l’entière responsabilité de l’utilisation de ce logiciel. »

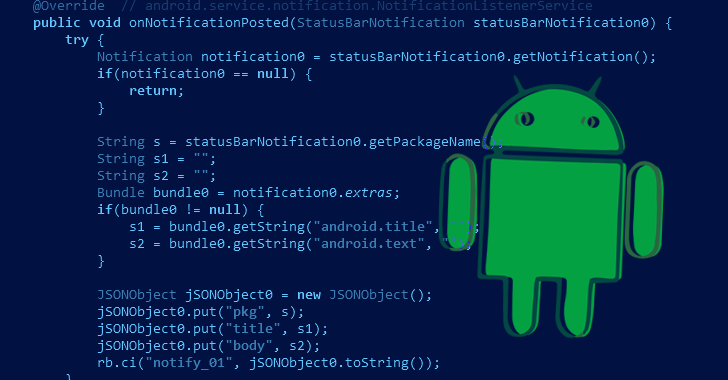

Lors de l’installation, le malware basé sur Java demande des autorisations intrusives pour réaliser ses objectifs de collecte de données, avant de l’exfiltrer vers un bot Telegram.

Zero Trust + Deception : apprenez à déjouer les attaquants !

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

« Cette campagne est un rappel brutal de la motivation financière qui pousse les escrocs à faire évoluer continuellement leurs tactiques », a déclaré Anshuman Das, chercheur chez CloudSEK.

« Ils ne se limitent pas seulement à créer des sites Web de phishing, mais également à distribuer des RAT modifiés ou à réutiliser des applications malveillantes pour exécuter des campagnes d’escroquerie peu coûteuses et faciles à mettre en place, mais qui génèrent des rendements élevés. »

Les résultats surviennent alors que Mandiant, propriété de Google, a détaillé une nouvelle porte dérobée Android appelée LEMONJUICE, conçue pour permettre le contrôle à distance et l’accès à un appareil compromis.

« Le logiciel malveillant est capable de suivre l’emplacement de l’appareil, d’enregistrer le microphone, de récupérer des listes de contacts, d’accéder aux journaux d’appels, de SMS, du presse-papiers et des notifications, d’afficher les applications installées, de télécharger et de télécharger des fichiers, d’afficher l’état de la connectivité et d’exécuter des commandes supplémentaires à partir du serveur C2. « , le chercheur Jared Wilson a dit.

Dans un développement connexe, Doctor Web a découvert plus de 100 applications contenant un composant de logiciel espion appelé SpinOk qui a été collectivement téléchargé plus de 421 millions de fois via le Google Play Store.

Le modulequi est distribué sous la forme d’un kit de développement logiciel (SDK) marketing, est conçu pour collecter des informations sensibles stockées dans les appareils, et copier et remplacer le contenu du presse-papiers.

Certaines des applications les plus populaires contenant le cheval de Troie SpinOk sont Noizz, Zapya, VFly, MVBit, Biugo, Crazy Drop, Cashzine, Fizzo Novel, CashEM et Tick.

Poster un commentaire