Certains articles de veille peuvent faire l'objet de traduction automatique.

La récente attaque contre l’infrastructure de messagerie de Microsoft par un acteur d’État-nation chinois appelé Storm-0558 aurait une portée plus large qu’on ne le pensait auparavant.

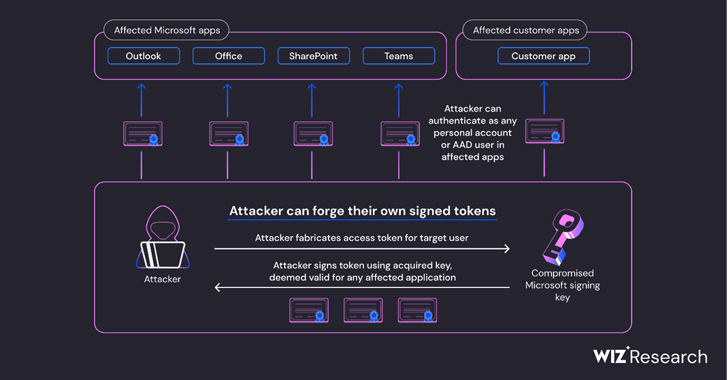

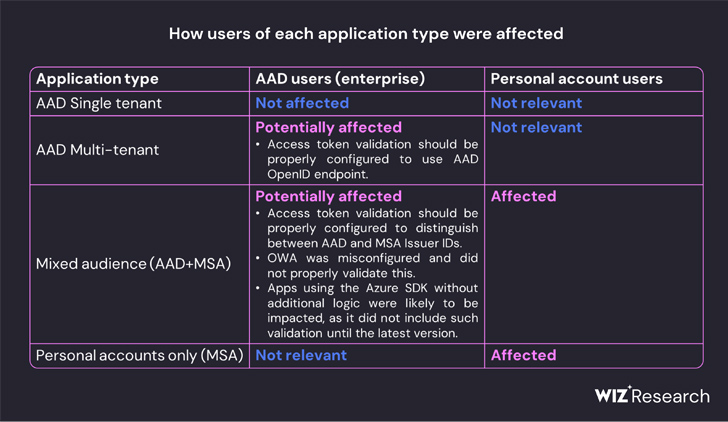

Selon la société de sécurité cloud Wiz, la clé de signature client inactive du compte Microsoft (MSA) utilisée pour falsifier les jetons Azure Active Directory (Azure AD ou AAD) pour obtenir un accès illicite à Outlook Web Access (OWA) et à Outlook.com aurait également pu permettre à l’adversaire de falsifier des jetons d’accès pour divers types d’applications Azure AD.

Ce comprend chaque application prenant en charge l’authentification de compte personnel, telle que OneDrive, SharePoint et Teams ; les applications des clients qui prennent en charge la « fonctionnalité de connexion avec Microsoft » et les applications multi-locataires dans certaines conditions.

« Tout dans le monde de Microsoft utilise les jetons d’authentification Azure Active Directory pour l’accès », a déclaré Ami Luttwak, directeur de la technologie et co-fondateur de Wiz, dans un communiqué. « Un attaquant avec une clé de signature AAD est l’attaquant le plus puissant que vous puissiez imaginer, car il peut accéder à presque n’importe quelle application – comme n’importe quel utilisateur. Il s’agit d’une superpuissance de « changement de forme ».

Microsoft, la semaine dernière, a révélé que la technique de forgeage de jetons était exploitée par Storm-0558 pour extraire des données non classifiées des boîtes aux lettres des victimes, mais les contours exacts de la campagne de cyberespionnage restent inconnus.

Le fabricant de Windows a déclaré qu’il enquêtait toujours sur la manière dont l’adversaire avait réussi à acquérir la clé de signature du consommateur MSA. Mais on ne sait pas si la clé a fonctionné comme une sorte de clé principale pour déverrouiller l’accès aux données appartenant à près de deux douzaines d’organisations.

L’analyse de Wiz comble certains des vides, la société découvrant que « toutes les applications de compte personnel Azure v2.0 dépendent d’une liste de 8 clés publiqueset toutes les applications Azure mutualisées v2.0 avec un compte Microsoft activé dépendent d’une liste de 7 clés publiques. »

Il a en outre constaté que Microsoft avait remplacé l’une des clés publiques répertoriées (empreinte : « d4b4cccda9228624656bff33d8110955779632aa ») qui était présente. depuis au moins 2016 entre le 27 juin 2023 et le 5 juillet 2023, à peu près à la même période, la société a déclaré avoir révoqué la clé MSA.

« Cela nous a amenés à croire que bien que la clé compromise acquise par Storm-0558 était une clé privée conçue pour le locataire MSA de Microsoft dans Azure, elle était également capable de signer des jetons OpenID v2.0 pour plusieurs types d’applications Azure Active Directory », a déclaré Wiz.

Bouclier contre les menaces internes : maîtriser la gestion de la posture de sécurité SaaS

Inquiet des menaces internes ? Nous avons ce qu’il vous faut! Rejoignez ce webinaire pour explorer les stratégies pratiques et les secrets de la sécurité proactive avec la gestion de la posture de sécurité SaaS.

« Storm-0558 a apparemment réussi à obtenir l’accès à l’une des nombreuses clés destinées à signer et à vérifier les jetons d’accès AAD. La clé compromise a été approuvée pour signer n’importe quel jeton d’accès OpenID v2.0 pour les comptes personnels et les applications AAD à public mixte (multi-locataire ou compte personnel). »

Cela signifiait en fait que la faille pouvait théoriquement permettre à des acteurs malveillants de falsifier des jetons d’accès destinés à être consommés par n’importe quelle application dépendant de la plate-forme d’identité Azure.

Pire encore, la clé privée acquise aurait pu être armée pour forger des jetons afin de s’authentifier en tant qu’utilisateur d’une application affectée qui fait confiance aux certificats d’audience mixte et de comptes personnels de Microsoft OpenID v2.0.

« Les clés de signature du fournisseur d’identité sont probablement les secrets les plus puissants du monde moderne », a déclaré Shir Tamari, chercheur en sécurité chez Wiz. « Avec les clés du fournisseur d’identité, on peut obtenir un accès immédiat à tout, n’importe quelle boîte de messagerie, service de fichiers ou compte cloud. »

Mise à jour

Lorsqu’il a été contacté pour commenter, Microsoft a partagé la déclaration suivante avec The Hacker News –

De nombreuses affirmations faites dans ce blog sont spéculatives et non fondées sur des preuves. Nous recommandons aux clients de consulter nos blogs, en particulier nos Blog de Microsoft Threat Intelligence, pour en savoir plus sur cet incident et enquêter sur leur propre environnement à l’aide des indicateurs de compromission (IOC) que nous avons rendus publics. Nous avons aussi récemment journalisation de sécurité étendue disponibilité, ce qui la rend gratuite pour un plus grand nombre de clients par défaut, afin d’aider les entreprises à gérer un paysage de menaces de plus en plus complexe.

Poster un commentaire