Certains articles de veille peuvent faire l'objet de traduction automatique.

La plus grande entreprise de cosmétiques du Brésil Natura a accidentellement laissé des centaines de gigaoctets d’informations personnelles et de paiement de ses clients accessibles au public en ligne, qui auraient pu être consultées par n’importe qui sans authentification.

Chercheur du SafetyDetective Anurag Sen a découvert le mois dernier deux serveurs non protégés hébergés par Amazon, d’une taille de 272 Go et 1,3 To, appartenant à Natura et contenant plus de 192 millions d’enregistrements.

Selon le rapport Anurag a partagé avec The Hacker News, les données exposées comprennent des informations personnelles identifiables sur 250 000 clients de Natura, les cookies de connexion de leurs comptes, ainsi que les archives contenant les journaux des serveurs et des utilisateurs.

Il est inquiétant de constater que les informations divulguées comprennent également les détails des comptes de paiement Moip avec les jetons d’accès de près de 40 000 utilisateurs de wirecard.com.br qui les ont intégrés à leurs comptes Natura.

« Environ 90% des utilisateurs étaient des clients brésiliens, bien que d’autres nationalités soient également présentes, y compris des clients du Pérou », a déclaré M. Anurag.

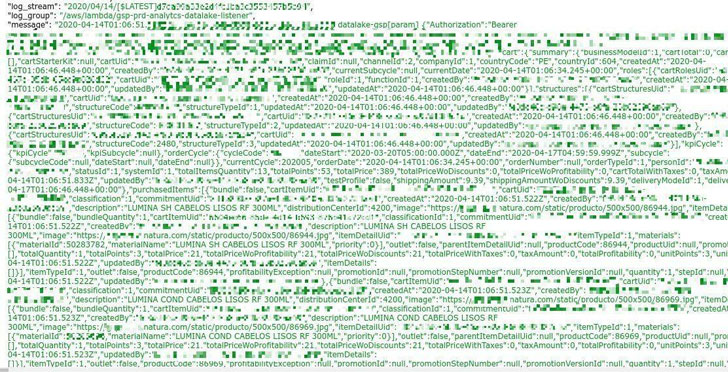

« Le serveur compromis contenait des journaux d’API de sites web et de sites mobiles, exposant ainsi toutes les informations du serveur de production. En outre, plusieurs « noms de seau Amazon » ont été mentionnés dans la fuite, y compris des documents PDF faisant référence à des accords formels entre différentes parties », a déclaré M. Anurag.

Plus précisément, les informations personnelles sensibles des clients qui ont fait l’objet d’une fuite comprennent leurs :

- Nom et prénom

- Nom de jeune fille de la mère

- Date de naissance

- Nationalité

- Genre

- Mots de passe de connexion hachés avec des sels

- Nom d’utilisateur et surnom

- Détails du compte MOIP

- Identifiants API avec mots de passe non cryptés

- Achats récents

- Numéro de téléphone

- Adresses électroniques et physiques

- Jeton d’accès pour wirecard.com.br

En outre, le serveur non protégé possédait également un fichier secret de certificat .pem qui contient la clé/mot de passe du serveur EC2 Amazon où le site web de Natura est hébergé.

Si elle a été exploitée, la clé du serveur aurait pu permettre aux attaquants d’injecter directement un écrémeur numérique dans le site officiel de l’entreprise pour voler les détails des cartes de paiement des utilisateurs en temps réel.

« Les détails exposés sur le backend, ainsi que les clés des serveurs, pourraient être exploités pour mener d’autres attaques et permettre une pénétration plus profonde dans les systèmes existants », a averti le chercheur.

SafetyDetective a essayé de rapporter les conclusions de son chercheur directement à l’entreprise concernée le mois dernier, mais n’a reçu aucune réponse dans les délais, après quoi il a contacté les services d’Amazon, qui ont alors demandé à l’entreprise de sécuriser immédiatement les deux serveurs.

Au moment où nous écrivons ces lignes, on ne sait pas si les serveurs non protégés et les données sensibles qui y sont stockées ont également été consultés par un acteur malveillant avant qu’ils ne soient mis hors ligne.

Ainsi, si vous avez un compte chez Natura, il vous est conseillé de rester vigilant contre le vol d’identité, de changer le mot de passe de votre compte et de surveiller de près vos transactions par carte de paiement pour détecter tout signe d’activité suspecte.

« Les cas d’exposition d’informations personnelles identifiables pourraient potentiellement conduire à un vol d’identité et à une fraude, car elles peuvent être utilisées par les agresseurs pour s’identifier dans divers sites et lieux », a ajouté le chercheur. « Le risque d’hameçonnage et d’escroquerie téléphonique est également soulevé par la fuite de données de Natura ».

Poster un commentaire