Certains articles de veille peuvent faire l'objet de traduction automatique.

Les chercheurs israéliens en cybersécurité ont révélé des détails sur une nouvelle faille affectant le protocole DNS qui peut être exploitée pour lancer des attaques de déni de service (DDoS) amplifiées et distribuées à grande échelle pour démanteler les sites web ciblés.

Appelé NXNSAattackLa faille réside dans le mécanisme de délégation du DNS qui oblige les résolveurs du DNS à générer davantage de requêtes DNS vers les serveurs faisant autorité choisis par l’attaquant, ce qui peut entraîner une perturbation des services en ligne à l’échelle du réseau de robots.

« Nous montrons que le nombre de messages DNS échangés dans un processus de résolution typique pourrait être beaucoup plus élevé en pratique que ce qui est prévu en théorie, principalement en raison d’une résolution proactive des adresses IP des serveurs de noms », a déclaré le Les chercheurs ont déclaré dans le journal.

« Nous montrons comment cette inefficacité devient un goulot d’étranglement et peut être utilisée pour monter une attaque dévastatrice contre l’un ou l’autre ou les deux, les résolveurs récursifs et les serveurs faisant autorité ».

À la suite de la divulgation responsable de l’attaque du NXNSA, plusieurs des sociétés en charge de l’infrastructure Internet, dont PowerDNS (CVE-2020-10995), CZ.NIC (CVE-2020-12667), Cloudflare, Google, Amazon, Microsoft, Dyn, Verisign et IBM Quad9, propriété d’Oracle, ont mis à jour leurs logiciels pour résoudre le problème.

L’infrastructure du DNS a déjà été la cible d’une série d’attaques DDoS par le biais du tristement célèbre Le botnet Miraidont celles contre le service DNS Dyn en 2016, paralysant certains des plus grands sites du monde, dont Twitter, Netflix, Amazon et Spotify.

La méthode d’attaque NXNSA

A la recherche DNS récursive se produit lorsqu’un serveur DNS communique avec plusieurs serveurs DNS faisant autorité dans une séquence hiérarchique pour localiser une adresse IP associée à un domaine (par exemple, www.google.com) et la renvoyer au client.

Cette résolution commence généralement par le résolveur DNS contrôlé par vos FAI ou par des serveurs DNS publics, comme Cloudflare (1.1.1.1) ou Google (8.8.8.8), selon ce qui est configuré avec votre système.

Le résolveur transmet la demande à un serveur de noms DNS faisant autorité s’il ne parvient pas à localiser l’adresse IP pour un nom de domaine donné.

Mais si le premier serveur de noms DNS faisant autorité ne contient pas non plus les enregistrements souhaités, il renvoie le message de délégation avec les adresses des serveurs faisant autorité suivants vers lesquels le résolveur DNS peut effectuer une requête.

En d’autres termes, un serveur faisant autorité dit au résolveur récursif : « Je ne connais pas la réponse, allez plutôt interroger ces et ces serveurs de noms, par exemple ns1, ns2, etc.

Ce processus hiérarchique se poursuit jusqu’à ce que le résolveur DNS atteigne le bon serveur faisant autorité qui fournit l’adresse IP du domaine, permettant à l’utilisateur d’accéder au site web désiré.

Les chercheurs ont découvert que ces frais généraux importants et indésirables peuvent être exploités pour tromper les résolveurs récursifs et les amener à envoyer en continu et avec force un grand nombre de paquets à un domaine ciblé au lieu de serveurs légitimes faisant autorité.

Afin de monter l’attaque au moyen d’un résolveur récursif, l’attaquant doit être en possession d’un serveur faisant autorité, ont déclaré les chercheurs.

« Cela peut être facilement réalisé en achetant un nom de domaine. Un adversaire qui agit comme un serveur faisant autorité peut élaborer n’importe quelle réponse de référence NS comme réponse aux requêtes DNS de different », ont déclaré les chercheurs.

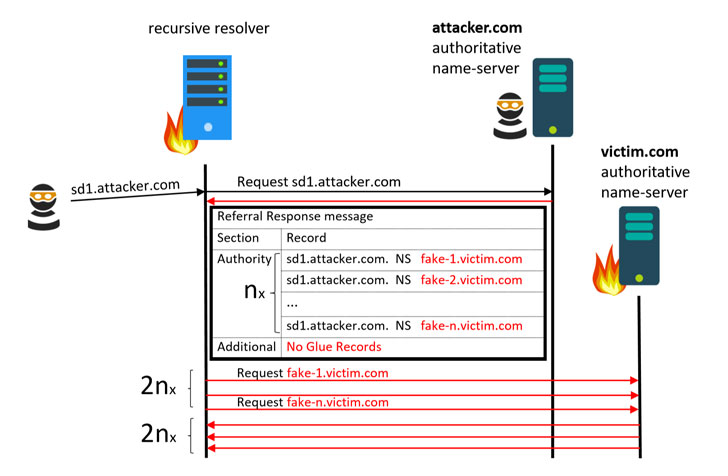

L’attaque NXNSA fonctionne en envoyant une requête pour un domaine contrôlé par un attaquant (par exemple, « attacker.com ») à un serveur de résolution DNS vulnérable, qui transmet la requête DNS au serveur autoritaire contrôlé par l’attaquant.

Au lieu de renvoyer les adresses aux véritables serveurs faisant autorité, le serveur faisant autorité contrôlé par l’attaquant répond à la requête DNS avec une liste de faux noms de serveurs ou de sous-domaines contrôlés par l’acteur de la menace qui pointe vers un domaine DNS victime.

Le serveur DNS transmet alors la requête à tous les sous-domaines inexistants, ce qui crée une augmentation massive du trafic vers le site victime.

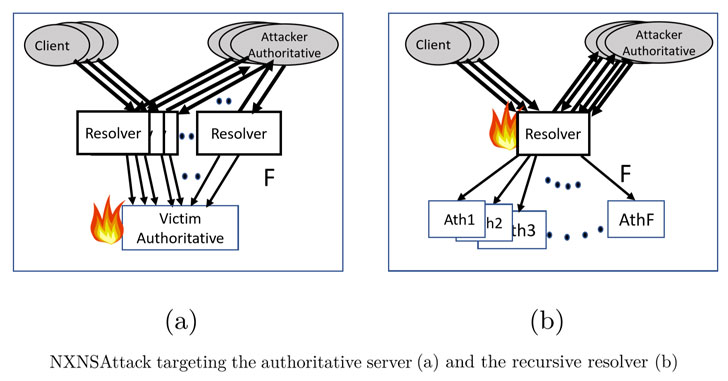

Les chercheurs ont déclaré que l’attaque peut amplifier le nombre de paquets échangés par le résolveur récursif d’un facteur pouvant aller jusqu’à plus de 1 620, ce qui a pour effet non seulement d’accabler les résolveurs DNS d’un plus grand nombre de requêtes qu’ils peuvent traiter, mais aussi d’inonder le domaine cible de requêtes superflues et de le faire tomber.

De plus, l’utilisation d’un botnet tel que le Mirai comme client DNS peut encore augmenter l’ampleur de l’attaque.

« Contrôler et acquérir un grand nombre de clients et un grand nombre de NS faisant autorité par un agresseur est facile et peu coûteux en pratique », ont déclaré les chercheurs.

« Notre objectif initial était d’étudier l’efficacité des résolveurs récursifs et leur comportement face à différentes attaques, et nous avons fini par trouver une nouvelle vulnérabilité qui semble sérieuse, l’attaque NXNSA », ont conclu les chercheurs.

« Les ingrédients clés de la nouvelle attaque sont (i) la facilité avec laquelle on peut posséder ou contrôler un serveur de noms faisant autorité, et (ii) l’utilisation de noms de domaine inexistants pour les serveurs de noms et (iii) la redondance supplémentaire placée dans la structure du DNS pour obtenir une tolérance aux fautes et un temps de réponse rapide », ont-ils ajouté.

Il est fortement recommandé aux administrateurs de réseau qui gèrent leurs propres serveurs DNS de mettre à jour leur logiciel de résolution DNS à la dernière version.

Poster un commentaire