Certains articles de veille peuvent faire l'objet de traduction automatique.

Des universitaires de l’École Polytechnique Fédérale de Lausanne (EPFL) ont divulgué une sécurité vulnérabilité dans Bluetooth qui pourrait potentiellement permettre à un attaquant d’usurper un appareil appairé à distance, exposant ainsi plus d’un milliard d’appareils modernes aux pirates informatiques.

Les attentats, baptisés Attaques d’usurpation d’identité par Bluetooth ou BIAS, concernent Bluetooth Classic, qui prend en charge le débit de base (BR) et le débit de données amélioré (EDR) pour le transfert de données sans fil entre appareils.

« La spécification Bluetooth contient des vulnérabilités permettant d’effectuer des attaques par usurpation d’identité lors de l’établissement d’une connexion sécurisée », ont déclaré les chercheurs décrit dans le journal. « Ces vulnérabilités comprennent l’absence d’authentification mutuelle obligatoire, un changement de rôle trop permissif et un déclassement de la procédure d’authentification ».

Étant donné l’impact étendu de la vulnérabilité, les chercheurs ont déclaré qu’ils ont divulgué les résultats de manière responsable au Bluetooth Special Interest Group (SIG), l’organisation qui supervise le développement des normes Bluetooth, en décembre 2019.

Le Reconnaissance du SIG Bluetooth la faille, ajoutant qu’elle a apporté des changements pour résoudre la vulnérabilité. « Ces changements seront introduits dans une future révision des spécifications », a déclaré le SIG.

L’attaque du BIAS

Pour que le BIAS soit efficace, un dispositif d’attaque doit se trouver dans la portée sans fil d’un dispositif Bluetooth vulnérable qui a préalablement établi une connexion BR/EDR avec un autre dispositif Bluetooth dont l’adresse est connue de l’attaquant.

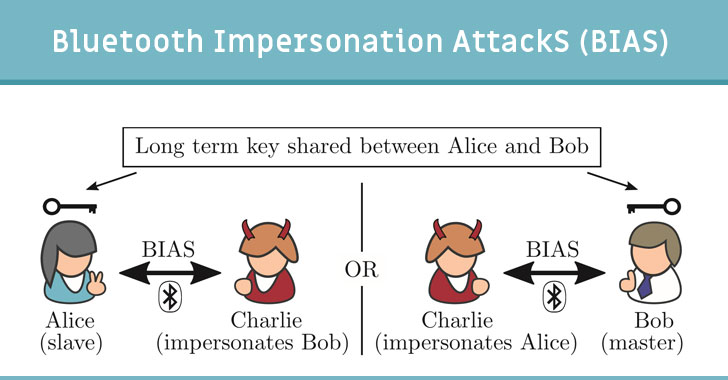

La faille vient de la façon dont deux appareils précédemment appariés gèrent la clé à long terme, également appelée clé de liaison, qui est utilisée pour authentifier mutuellement les appareils et activer une connexion sécurisée entre eux.

La clé de liaison permet également d’éviter aux utilisateurs de devoir apparier leurs appareils chaque fois qu’un transfert de données a lieu entre, par exemple, un casque sans fil et un téléphone, ou entre deux ordinateurs portables.

L’attaquant peut alors exploiter le bogue pour demander une connexion à un appareil vulnérable en falsifiant l’adresse Bluetooth de l’autre extrémité, et vice versa, usurpant ainsi l’identité et obtenant un accès complet à un autre appareil sans posséder réellement la clé de couplage à long terme qui a été utilisée pour établir une connexion.

Autrement dit, l’attaque permet à un mauvais acteur de se faire passer pour l’adresse d’un appareil préalablement couplé avec l’appareil cible.

De plus, le BIAS peut être combiné avec d’autres attaques, notamment le KNOB (Négociation de la clé du Bluetooth), qui se produit lorsqu’un tiers force deux ou plusieurs victimes à se mettre d’accord sur une clé de cryptage à entropie réduite, permettant ainsi à l’agresseur la force brute de la clé de cryptage et l’utiliser pour décrypter les communications.

Dispositifs non mis à jour depuis décembre 2019 affectés

La plupart des appareils Bluetooth conformes aux normes étant touchés par cette vulnérabilité, les chercheurs ont déclaré avoir testé l’attaque contre pas moins de 30 appareils, dont des smartphones, des tablettes, des ordinateurs portables, des écouteurs et des ordinateurs monocarte comme Raspberry Pi. Tous les appareils se sont avérés vulnérables aux attaques du BIAS.

Le Bluetooth SIG a déclaré qu’il mettait à jour la spécification Bluetooth Core pour « éviter une dégradation des connexions sécurisées vers le cryptage traditionnel », qui permet à l’attaquant d’initier « un commutateur de rôle maître-esclave pour se placer dans le rôle maître et devenir l’initiateur de l’authentification ».

En plus d’exhorter les entreprises à appliquer les correctifs nécessaires, l’organisation recommande aux utilisateurs de Bluetooth d’installer les dernières mises à jour des fabricants d’appareils et de systèmes d’exploitation.

« Les attaques du BIAS sont les premières à mettre au jour les problèmes liés aux procédures d’authentification de l’établissement de connexions sécurisées de Bluetooth, aux commutations de rôles adverses et aux déclassements des connexions sécurisées », a conclu l’équipe de recherche. « Les attaques du BIAS sont furtives, car l’établissement d’une connexion sécurisée par Bluetooth ne nécessite pas d’interaction de la part de l’utilisateur ».

Poster un commentaire