Certains articles de veille peuvent faire l'objet de traduction automatique.

L’Agence américaine pour la cybersécurité et la sécurité des infrastructures (CISA) a publié hier une nouvel avis d’alerter les organisations pour qu’elles modifient toutes leurs références Active Directory afin de se défendre contre les cyberattaques visant à exploiter une vulnérabilité connue d’exécution de code à distance (RCE) dans les serveurs VPN Pulse Secure – même si elles l’ont déjà corrigée.

L’avertissement arrive trois mois après un autre Alerte CISA en invitant les utilisateurs et les administrateurs à patch Pulse VPN sécurisé pour contrecarrer les attaques exploitant la vulnérabilité.

« Les acteurs de la menace qui ont exploité avec succès le CVE-2019-11510 et volé les références d’une organisation victime pourront toujours accéder – et se déplacer latéralement – dans le réseau de cette organisation après que celle-ci ait corrigé cette vulnérabilité si l’organisation n’a pas modifié ces références volées », a déclaré la CISA.

La CISA a également a publié un outil pour aider Les administrateurs réseau recherchent tout indice de compromission associé à la faille.

Un défaut d’exécution de code à distance

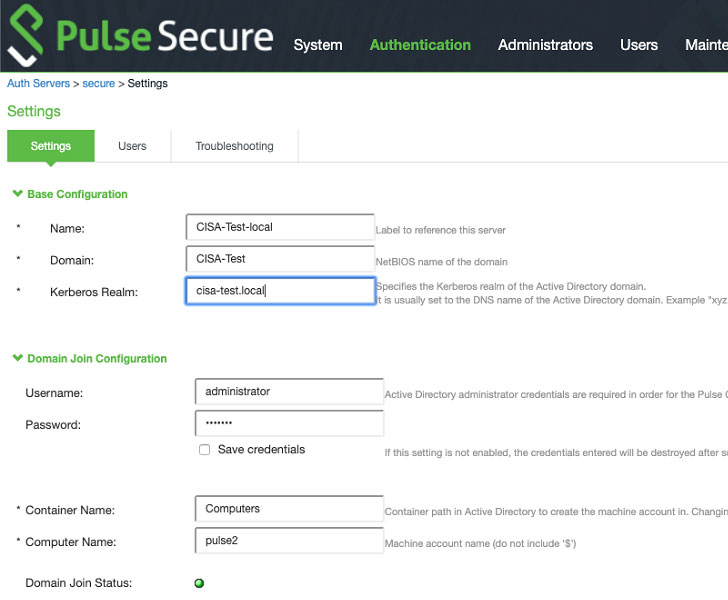

Suivi en tant que CVE-2019-11510La vulnérabilité de lecture de fichiers arbitraires avant authentification pourrait permettre à des attaquants distants non authentifiés de compromettre des serveurs VPN vulnérables et d’accéder à tous les utilisateurs actifs et à leurs informations d’identification en texte clair, et d’exécuter des commandes arbitraires.

La faille vient du fait que traversée de répertoire est codé en dur pour être autorisé si un chemin contient « dana/html5/acc », ce qui permet à un attaquant d’envoyer des URL spécialement conçues pour lire des fichiers sensibles, comme « /etc/passwd » qui contient des informations sur chaque utilisateur du système.

Pour remédier à ce problème, Pulse Secure a publié un patch hors bande le 24 avril 2019.

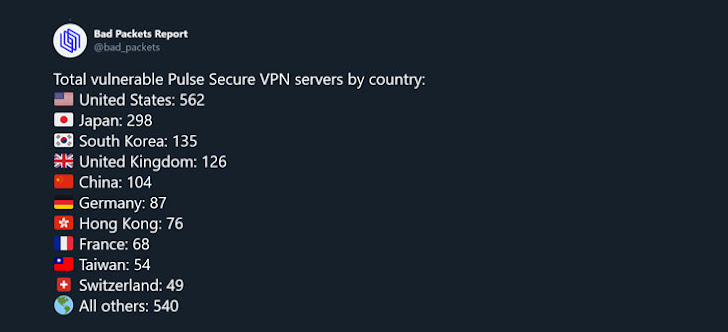

Alors que le 24 août 2019, la société de renseignement de sécurité Bad Packets a pu découvrir 14 528 non communiqué Pulse Secure servers, une analyse ultérieure effectuée le mois dernier a donné 2 099 points terminaux vulnérablesindiquant qu’une grande majorité d’organisations ont patché leurs passerelles VPN.

Les serveurs VPN non homologués deviennent une cible lucrative

Le fait qu’il y ait encore plus de milliers de serveurs VPN Pulse Secure non patchés en a fait une cible lucrative pour les mauvais acteurs afin de distribuer des logiciels malveillants.

Un rapport de ClearSky a révélé que l’Iran est un pays les pirates informatiques utilisant le CVE-2019-11510entre autres, de pénétrer et de voler des informations auprès de sociétés informatiques et de télécommunications cibles dans le monde entier.

Selon une Conseil des ANE à partir d’octobre 2019, le « code d’exploitation est librement disponible en ligne via le cadre Metasploit, ainsi que GitHub. Les cyberacteurs malveillants utilisent activement ce code d’exploitation ».

Dans une alerte similaire émise l’année dernière, le Centre national de sécurité cybernétique du Royaume-Uni (NCSC) a averti que les groupes de menace avancés exploitent la vulnérabilité pour cibler les gouvernements, les militaires, les universitaires, les entreprises et les organismes de santé.

Plus récemment, TravelexLa société de change et d’assurance voyage Sodinokibi (REvil) a été victime d’une attaque de cybercriminels. ransomware sur les réseaux de l’entreprise via la vulnérabilité Pulse Secure. Bien que les opérateurs de rançon aient exigé une rançon de 6 millions de dollars (4,6 millions de livres sterling), une Wall Street Journal La semaine dernière, un rapport a indiqué qu’elle avait versé 2,3 millions de dollars sous la forme de 285 bitcoins pour résoudre son problème.

Face aux attaques en cours, il est recommandé aux organisations de mettre à niveau leur VPN Pulse Secure, de réinitialiser leurs identifiants, de rechercher les demandes de journaux non authentifiés et les tentatives d’exploitation.

La CISA a également suggéré de supprimer tout programme d’accès à distance non approuvé et d’inspecter les tâches programmées pour détecter les scripts ou les exécutables qui pourraient permettre à un attaquant de se connecter à un environnement.

Pour plus d’informations sur les mesures à prendre pour pallier cette lacune, consultez L’avis de la NSA ici.

Poster un commentaire