Certains articles de veille peuvent faire l'objet de traduction automatique.

Une campagne en cours baptisée Tourbière de la Terre exploite des leurres à thème géopolitique pour fournir le cheval de Troie d’accès à distance NjRAT aux victimes à travers le Moyen-Orient et l’Afrique du Nord.

« L’auteur de la menace utilise des services de stockage dans le cloud public tels que des fichiers[.]fm et failiem[.]lv pour héberger des logiciels malveillants, tandis que les serveurs Web compromis distribuent NjRAT », Trend Micro m’a dit dans un rapport publié mercredi.

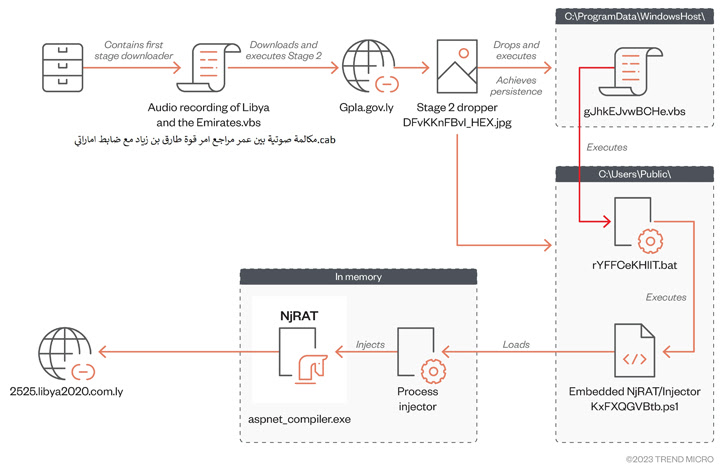

Les e-mails de phishing, généralement adaptés aux intérêts de la victime, sont chargés de pièces jointes malveillantes pour activer la routine d’infection. Cela prend la forme d’un fichier d’archive Microsoft Cabinet (CAB) contenant un dropper Visual Basic Script pour déployer la charge utile de l’étape suivante.

Alternativement, on soupçonne que les fichiers sont distribués via des plateformes de médias sociaux telles que Facebook et Discord, créant même dans certains cas de faux comptes pour diffuser des publicités sur des pages se faisant passer pour des organes d’information légitimes.

Les fichiers CAB, hébergés sur des services de stockage en nuage, se font également passer pour des appels vocaux sensibles pour inciter la victime à ouvrir l’archive, uniquement pour que le VBScript soit exécuté, ce qui conduit à la récupération d’un autre fichier VBScript qui se masque comme un fichier image.

Le VBScript de deuxième étape, pour sa part, récupère d’un domaine déjà violé un script PowerShell qui est responsable du chargement de la charge utile RAT en mémoire et de son exécution.

NjRAT (alias Bladabindi), découvert pour la première fois en 2013, possède une myriade de capacités qui permettent à l’auteur de la menace de récolter des informations sensibles et de prendre le contrôle des ordinateurs compromis.

« Ce cas démontre que les acteurs de la menace exploiteront le stockage dans le cloud public en tant que serveurs de fichiers malveillants, combinés à des techniques d’ingénierie sociale faisant appel aux sentiments des gens, tels que des thèmes géopolitiques régionaux comme leurres, pour infecter les populations ciblées », ont conclu les chercheurs.

Poster un commentaire