Certains articles de veille peuvent faire l'objet de traduction automatique.

Les chercheurs ont découvert une nouvelle campagne de logiciels malveillants qu’ils ont baptisée « Nid de frelons ». Cette attaque se caractérise par le déploiement de six variantes différentes de logiciels malveillants en une seule fois. Il s’agit de cryptominers, d’infostealers, de cryptostealers et d’une porte dérobée.

Attaque de logiciels malveillants dans les nids de frelons

Les chercheurs de Deep Instinct ont découvert une nouvelle attaque de logiciel malveillant qui pourrait être une menace conçue spécialement pour les entreprises. Comme l’explique leur article de blogLa campagne, surnommée « Nid de frelons », est particulière en raison de sa stratégie d’attaque destructrice. Bien que la campagne ne semble pas aussi sophistiquée qu’un jour zéro, elle déploie néanmoins six exploits de logiciels malveillants en une seule attaque dans le but de les exploiter.

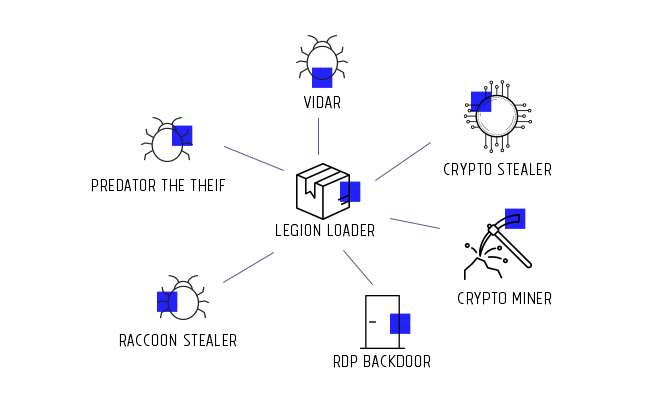

En bref, l’attaque commence avec le « Legion Loader » – le compte-gouttes de logiciels malveillants écrit en MS Visual C++ 8 présente de nombreuses VM/Sandbox et d’autres caractéristiques pour rester sous le radar des chercheurs. Pourtant, il ne contient pas d’obscurcissement des chaînes de caractères.

Lors de son exécution, le Legion Loader infecte ensuite la machine victime avec d’autres logiciels malveillants. Il s’agit notamment des infobots disponibles dans le commerce, tels que VidarPredator the Thief et Racoon stealer, et cryptominer. En outre, il présente également une voleur de monnaie cryptographiqueet la porte dérobée du RDP qui permet des attaques supplémentaires à l’avenir.

Lien possible avec la Russie

Les chercheurs ont trouvé cette campagne relativement moins sophistiquée, peut-être en raison de l’absence d’obscurcissement du code, qui a facilité l’analyse.

La présence du cryptomineur et du cryptoscanneur laisse entrevoir une incitation évidente à gagner rapidement de l’argent. En revanche, les voleurs d’informations profiteraient certainement aux agresseurs à long terme. Les chercheurs pensent également qu’une attaque de cette envergure sera un « cauchemar » pour les entreprises.

Bien que l’origine de l’attaque n’ait pas été officiellement localisée, l’analyse du Legion Loader est liée à la Russie.

La campagne actuelle cible activement les États-Unis et l’Europe, où chaque compte-gouttes lance 2 à 3 logiciels malveillants, dont des cryptoscanneurs et des moissonneurs de références de navigation.

Dans des histoires similaires récentes, Fortinet a également partagé les détails d’une Campagne de lutte contre les logiciels malveillants visant les systèmes Windows avec deux RAT à la fois.

Faites-nous part de vos réflexions dans les commentaires.

Poster un commentaire