Certains articles de veille peuvent faire l'objet de traduction automatique.

Un acteur malveillant a été lié à une campagne de vol d’informations d’identification dans le cloud en juin 2023, axée sur les services Azure et Google Cloud Platform (GCP), marquant l’expansion de l’adversaire dans le ciblage au-delà d’Amazon Web Services (AWS).

Les découvertes proviennent de SentinelleUn et Permisqui a déclaré que « les campagnes partagent des similitudes avec les outils attribués à la célèbre équipe de cryptojacking TeamTNT », bien qu’il ait souligné que « l’attribution reste difficile avec les outils basés sur des scripts ».

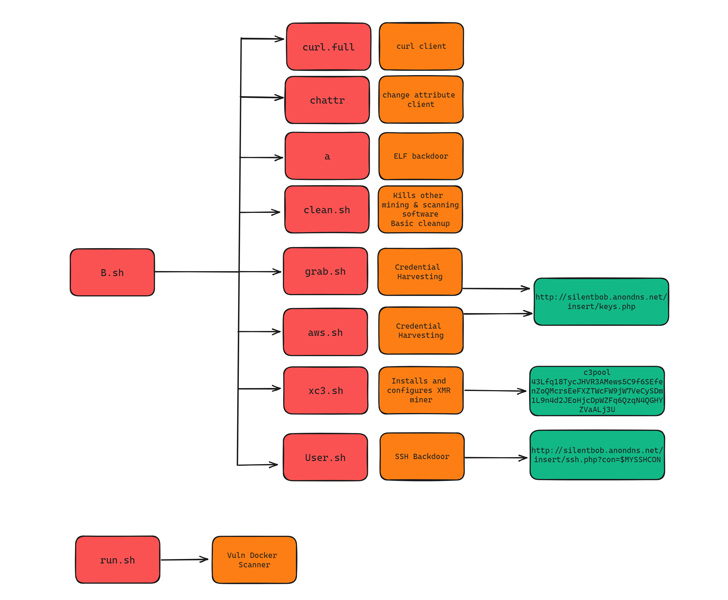

Ils chevauchent également une campagne TeamTNT en cours divulguée par Aqua appelée Silentbob qui exploite des services cloud mal configurés pour éliminer les logiciels malveillants dans le cadre de ce qui est considéré comme un effort de test, tout en reliant les attaques SCARLETEEL à l’acteur de la menace, citant des points communs d’infrastructure.

« TeamTNT analyse les informations d’identification dans plusieurs environnements cloud, y compris AWS, Azure et GCP », a noté Aqua.

Les attaques, qui ciblent les instances Docker accessibles au public pour déployer un module de propagation semblable à un ver, sont la continuation d’un ensemble d’intrusions qui précédemment ciblé Notebooks Jupyter en décembre 2022.

Jusqu’à huit versions incrémentielles du script de collecte d’informations d’identification ont été découvertes entre le 15 juin 2023 et le 11 juillet 2023, indiquant une campagne en évolution active.

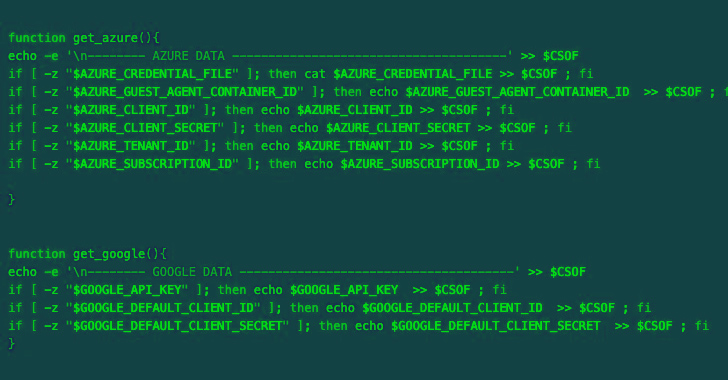

Les nouvelles versions du logiciel malveillant sont conçues pour recueillir les informations d’identification d’AWS, Azure, Google Cloud Platform, Censys, Docker, Filezilla, Git, Grafana, Kubernetes, Linux, Ngrok, PostgreSQL, Redis, S3QL et SMB. Les informations d’identification collectées sont ensuite exfiltrées vers un serveur distant sous le contrôle de l’auteur de la menace.

Bouclier contre les menaces internes : maîtriser la gestion de la posture de sécurité SaaS

Inquiet des menaces internes ? Nous avons ce qu’il vous faut! Rejoignez ce webinaire pour explorer les stratégies pratiques et les secrets de la sécurité proactive avec la gestion de la posture de sécurité SaaS.

SentinelOne a déclaré que la logique de collecte des informations d’identification et les fichiers ciblés présentent des similitudes avec un Campagne de ciblage Kubelet entrepris par TeamTNT en septembre 2022.

Parallèlement au malware de script shell, l’acteur de la menace a également été observé en train de distribuer un binaire ELF basé sur Golang qui agit comme un scanner pour propager le malware aux cibles vulnérables. Le binaire supprime en outre un utilitaire d’analyse de réseau Golang appelé Zgrab.

« Cette campagne démontre l’évolution d’un acteur chevronné du cloud familiarisé avec de nombreuses technologies », ont déclaré les chercheurs en sécurité Alex Delamotte, Ian Ahl et Daniel Bohannon. « L’attention méticuleuse portée aux détails indique que l’acteur a clairement vécu de nombreux essais et erreurs. »

« Cet acteur ajuste et améliore activement ses outils. Sur la base des ajustements observés au cours des dernières semaines, l’acteur se prépare probablement pour des campagnes à plus grande échelle. »

Poster un commentaire