Certains articles de veille peuvent faire l'objet de traduction automatique.

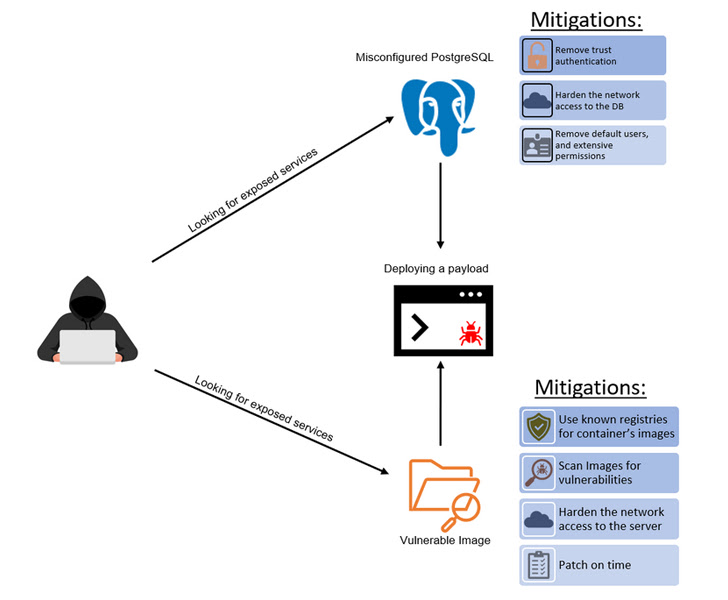

Les acteurs de la menace derrière le Kinsing Des opérations de cryptojacking ont été repérées exploitant des serveurs PostgreSQL mal configurés et exposés pour obtenir un accès initial aux environnements Kubernetes.

Une deuxième technique de vecteur d’accès initial implique l’utilisation d’images vulnérables, Sunders Bruskin, chercheur en sécurité chez Microsoft Defender for Cloud, m’a dit dans un rapport la semaine dernière.

Kinsing a une longue histoire de ciblage environnements conteneurisésexploitant souvent des ports d’API de démon Docker ouverts mal configurés et abusant d’exploits récemment divulgués pour abandonner le logiciel d’extraction de crypto-monnaie.

L’acteur de la menace, dans le passé, a également été découvert employant un rootkit pour masquer sa présence, en plus de résilier et de désinstaller les services et processus concurrents gourmands en ressources.

Selon Microsoft, les erreurs de configuration dans Serveurs PostgreSQL ont été cooptés par l’acteur de Kinsing pour prendre un premier pied, l’entreprise observant une « grande quantité de clusters » infectés de cette manière.

La mauvaise configuration concerne un paramètre d’authentification de confiancequi pourrait être utilisé de manière abusive pour se connecter aux serveurs sans aucune authentification et réaliser l’exécution de code si l’option était configurée pour accepter les connexions à partir de n’importe quelle adresse IP.

« En général, autoriser l’accès à une large gamme d’adresses IP expose le conteneur PostgreSQL à une menace potentielle », a expliqué Bruskin.

Le vecteur d’attaque alternatif cible les serveurs avec des versions vulnérables de PHPUnit, Liferay, WebLogic et WordPress qui sont sensibles à l’exécution de code à distance afin d’exécuter des charges utiles malveillantes.

De plus, une récente « campagne généralisée » a impliqué les attaquants à la recherche d’open port WebLogic par défaut 7001et s’il est trouvé, exécuter une commande shell pour lancer le logiciel malveillant.

« Exposer le cluster à Internet sans mesures de sécurité appropriées peut le rendre vulnérable aux attaques de sources externes », a déclaré Bruskin. « De plus, les attaquants peuvent accéder au cluster en tirant parti des vulnérabilités connues dans les images. »

Poster un commentaire