Certains articles de veille peuvent faire l'objet de traduction automatique.

La société de cybersécurité Imperva a déclaré vendredi qu’elle avait récemment atténué une attaque par déni de service distribué (DDoS) contre rançon ciblant un site Web sans nom qui a culminé à 2,5 millions de requêtes par seconde (RPS).

« Bien que les attaques DDoS avec rançon ne soient pas nouvelles, elles semblent évoluer et devenir plus intéressantes avec le temps et à chaque nouvelle phase », a déclaré Nelli Klepfish, analyste en sécurité chez Imperva, mentionné. « Par exemple, nous avons vu des cas où la note de rançon est incluse dans l’attaque elle-même intégrée dans une demande d’URL. »

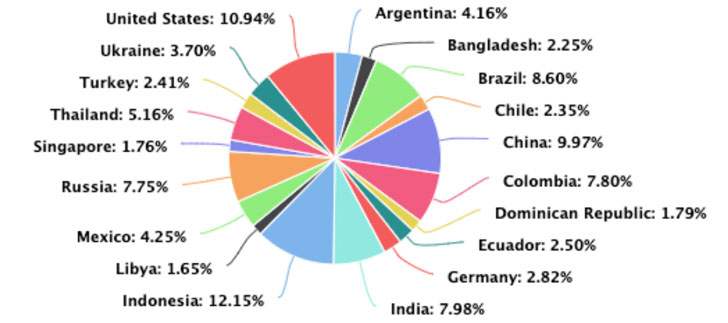

Les principales sources des attaques sont venues d’Indonésie, suivies des États-Unis, de la Chine, du Brésil, de l’Inde, de la Colombie, de la Russie, de la Thaïlande, du Mexique et de l’Argentine.

Les attaques par déni de service distribué (DDoS) sont une sous-catégorie des attaques par déni de service (DoS) dans lesquelles une armée d’appareils en ligne connectés, connue sous le nom de botnet, est utilisée pour submerger un site Web cible avec un faux trafic dans une tentative pour le rendre indisponible aux utilisateurs légitimes.

La société basée en Californie a déclaré que l’entité concernée avait reçu plusieurs notes de rançon incluses dans le cadre des attaques DDoS, exigeant que la société effectue un paiement en bitcoins pour rester en ligne et éviter de perdre « des centaines de millions de capitalisation boursière ».

Dans une tournure intéressante, les attaquants se font appeler REvil, le tristement célèbre cartel de rançongiciels en tant que service qui a subi un revers majeur après l’arrestation d’un certain nombre de ses opérateurs par les autorités russes chargées de l’application des lois au début de janvier.

« Cependant, il n’est pas clair si les menaces ont vraiment été proférées par le groupe original REvil ou par un imposteur », a noté Klepfish.

|

| Origines des attaques |

L’attaque de 2,5 millions de RPS aurait duré moins d’une minute, l’un des sites sœurs exploités par la même société subissant une attaque similaire qui a duré environ 10 minutes, alors même que les tactiques employées étaient constamment modifiées pour éviter une éventuelle atténuation.

Les preuves recueillies par Imperva indiquent les attaques DDoS provenant du botnet Mēris, qui a continué à exploiter une vulnérabilité de sécurité désormais résolue dans les routeurs Mikrotik (CVE-2018-14847) pour frapper des cibles, dont Yandex en septembre dernier.

« Les types de sites recherchés par les acteurs de la menace semblent être des sites commerciaux axés sur les ventes et les communications », a déclaré Klepfish. « Les cibles ont tendance à être basées aux États-Unis ou en Europe, la seule chose qu’elles ont toutes en commun étant qu’elles sont toutes cotées en bourse et que les acteurs de la menace utilisent cela à leur avantage en se référant aux dommages potentiels qu’une attaque DDoS pourrait causer à le cours de l’action de la société. »

Les découvertes surviennent alors que des acteurs malveillants ont été repérés en train d’armer une nouvelle technique d’amplification appelée TCP Middlebox Reflection pour la toute première fois dans la nature pour frapper les secteurs de la banque, des voyages, des jeux, des médias et de l’hébergement Web avec un flot de faux trafic.

L’attaque DDoS de rançon est également la deuxième activité liée au botnet évitée par Imperva depuis le début de l’année, avec la société détaillant une attaque de grattage Web qui a ciblé une plate-forme de liste d’emplois non identifiée fin janvier.

« L’attaquant a utilisé un botnet à grande échelle, générant pas moins de 400 millions de requêtes de bot à partir de près de 400 000 adresses IP uniques sur quatre jours dans le but de récolter les profils des demandeurs d’emploi », a déclaré la société de sécurité. mentionné.

Poster un commentaire