Certains articles de veille peuvent faire l'objet de traduction automatique.

Les agences de voyages sont devenues la cible d’un groupe de hack-for-hire surnommé Evilnum dans le cadre d’une campagne plus large destinée aux institutions d’investissement juridiques et financières au Moyen-Orient et en Europe.

Les attaques ciblant les cabinets d’avocats tout au long de 2020 et 2021 impliquaient une variante remaniée d’un malware appelé Janicab qui exploite un certain nombre de services publics comme YouTube en tant que résolveurs de dead drop, Kaspersky a dit dans un rapport technique publié cette semaine.

Les infections à Janicab comprennent un ensemble diversifié de victimes situées en Égypte, en Géorgie, en Arabie saoudite, aux Émirats arabes unis et au Royaume-Uni. C’est la première fois que des organisations juridiques en Arabie saoudite sont ciblées par ce groupe.

Également suivi sous le nom de DeathStalker, l’acteur de la menace est connu pour déployer des portes dérobées comme Janicab, Evilnum, Powersing et PowerPepper pour exfiltrer des informations confidentielles sur l’entreprise.

« Leur intérêt pour la collecte d’informations commerciales sensibles nous porte à croire que DeathStalker est un groupe de mercenaires proposant des services de piratage contre rémunération ou agissant comme une sorte de courtier en informations dans les milieux financiers », a déclaré la société russe de cybersécurité. c’est noté en août 2020.

Selon ESET, l’équipe de piratage a pour habitude de récolter des présentations internes de l’entreprise, des licences de logiciels, des identifiants de messagerie et des documents contenant des listes de clients, des investissements et des opérations commerciales.

Plus tôt cette année, Zscaler et Proofpoint ont découvert de nouvelles attaques orchestrées par Evilnum qui sont dirigées contre des entreprises des secteurs de la crypto et de la fintech depuis fin 2021.

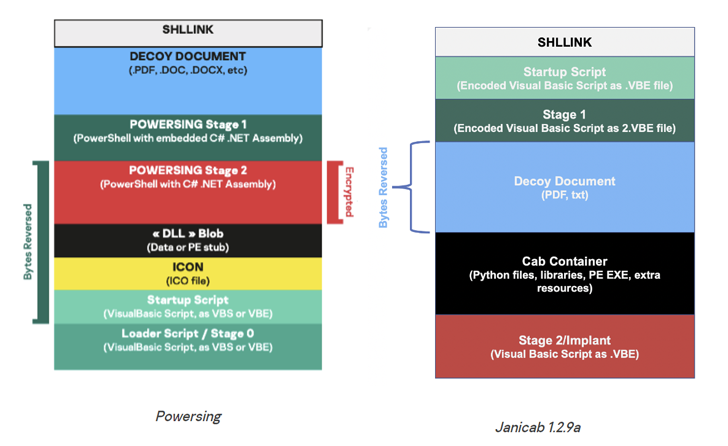

L’analyse de Kaspersky des intrusions de DeathStalker a révélé l’utilisation d’un compte-gouttes basé sur LNK intégré dans une archive ZIP pour un accès initial au moyen d’une attaque de harponnage.

L’attachement de leurre prétend être un document de profil d’entreprise lié à l’hydraulique de puissance qui, lorsqu’il est ouvert, conduit au déploiement de l’implant Janicab basé sur VBScript, qui est capable d’exécuter des commandes et de déployer plus d’outils.

Les nouvelles versions du logiciel malveillant modulaire ont simultanément supprimé les fonctionnalités d’enregistrement audio et ajouté un module d’enregistreur de frappe qui partage les chevauchements avec les attaques précédentes de Powersing. Les autres fonctions incluent la vérification des produits antivirus installés et l’obtention d’une liste des processus indiquant l’analyse des logiciels malveillants.

Les attaques de 2021 se distinguent également par l’utilisation d’anciens liens YouTube non répertoriés qui sont utilisés pour héberger une chaîne encodée qui est déchiffrée par Janicab pour extraire l’adresse IP de commande et de contrôle (C2) pour récupérer les commandes de suivi et exfiltrer les données.

« Étant donné que l’auteur de la menace utilise d’anciens liens YouTube non répertoriés, la probabilité de trouver les liens pertinents sur YouTube est presque nulle », ont déclaré les chercheurs. « Cela permet également à l’acteur de la menace de réutiliser efficacement l’infrastructure C2. »

Les résultats soulignent que l’auteur de la menace a continué à mettre à jour son ensemble d’outils de logiciels malveillants pour maintenir la furtivité sur de longues périodes.

Outre la liste blanche des applications et le renforcement du système d’exploitation, il est recommandé aux organisations de surveiller les processus d’Internet Explorer, car le navigateur est utilisé en mode masqué pour communiquer avec le serveur C2.

Comme les secteurs juridiques et financiers sont une cible commune pour l’acteur de la menace, les chercheurs ont en outre émis l’hypothèse que les clients et les opérateurs de DeathStalker pourraient militariser les intrusions pour garder un œil sur les poursuites, faire chanter des personnes de haut niveau, suivre les actifs financiers et récolter des renseignements commerciaux sur le potentiel. fusions et acquisitions.

Poster un commentaire