Certains articles de veille peuvent faire l'objet de traduction automatique.

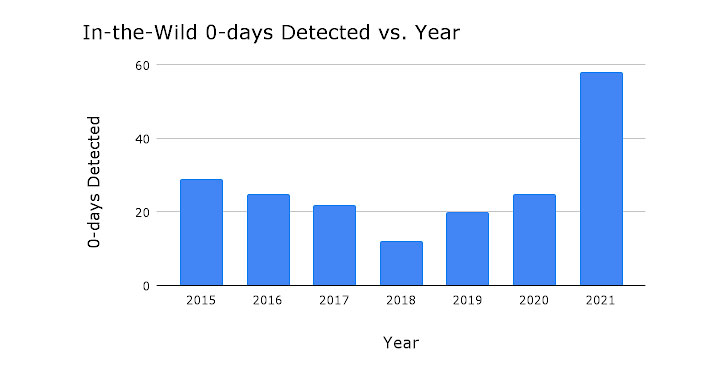

Google Project Zero a qualifié 2021 d' »année record pour les 0 jours dans la nature », comme 58 failles de sécurité ont été détectés et divulgués au cours de l’année.

Le développement marque plus du double du précédent maximum lorsque 28 exploits de 0 jour ont été suivis en 2015. En revanche, seuls 25 exploits de 0 jour ont été détectés en 2020.

« La forte augmentation des 0-days dans la nature en 2021 est due à une détection et à une divulgation accrues de ces 0-days, plutôt qu’à une simple utilisation accrue des exploits 0-day », a déclaré un chercheur en sécurité de Google Project Zero. Pierre Maddie mentionné.

« Les attaquants réussissent en utilisant les mêmes schémas de bugs et techniques d’exploitation et en s’attaquant aux mêmes surfaces d’attaque », a ajouté Stone.

L’équipe de sécurité interne du géant de la technologie a caractérisé les exploits comme similaires aux vulnérabilités précédentes et connues publiquement, avec seulement deux d’entre eux nettement différents pour la sophistication technique et l’utilisation de bogues logiques pour échapper au bac à sable.

Les deux se rapportent à l’ENTRÉE FORCÉE, un exploit iMessage sans clic attribuée à la société israélienne de logiciels de surveillance NSO Group. « L’exploit était une œuvre d’art impressionnante », a déclaré Stone.

L’évasion du bac à sable est « remarquable pour n’utiliser que des bogues logiques », les chercheurs de Google Project Zero Ian Beer et Samuel Groß expliqué le mois dernier. « Le point le plus frappant est la profondeur de la surface d’attaque accessible à partir de ce qui, espérons-le, serait un bac à sable assez restreint. »

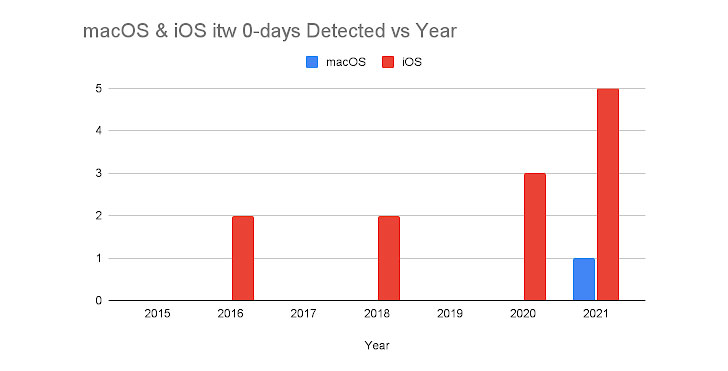

Une répartition de ces exploits par plate-forme montre que la plupart des 0-days dans la nature provenaient de Chromium (14), suivi de Windows (10), Android (7), WebKit/Safari (7), Microsoft Exchange Server (5), iOS/macOS (5) et Internet Explorer (4).

Sur les 58 jours 0 dans la nature observés en 2021, 39 étaient des vulnérabilités de corruption de mémoire, les bogues résultant de l’utilisation après libération (17), de la lecture et de l’écriture hors limites (6), Défauts de débordement de tampon (4) et de débordement d’entier (4).

Il convient également de noter que 13 des 14 jours 0 de Chromium étaient des vulnérabilités de corruption de mémoire, dont la plupart, à leur tour, étaient des vulnérabilités d’utilisation après libération.

Quoi de plus, Google Projet Zéro a souligné le manque d’exemples publics mettant en évidence l’exploitation à l’état sauvage des failles 0-day dans les services de messagerie tels que WhatsApp, Signal et Telegram ainsi que d’autres composants, notamment les cœurs de processeur, les puces Wi-Fi et le cloud.

« Cela conduit à la question de savoir si ces 0-days sont absents en raison d’un manque de détection, d’un manque de divulgation ou des deux? », A déclaré Stone, ajoutant: « En tant qu’industrie, nous ne rendons pas 0-day difficile. »

« 0-day sera plus difficile lorsque, dans l’ensemble, les attaquants ne sont pas en mesure d’utiliser des méthodes et des techniques publiques pour développer leurs exploits 0-day », les obligeant « à repartir de zéro chaque fois que nous détectons l’un de leurs exploits ».

Poster un commentaire