Certains articles de veille peuvent faire l'objet de traduction automatique.

Des chercheurs en cybersécurité ont découvert des charges utiles auparavant non documentées associées à un acteur menaçant roumain nommé Diicotrévélant son potentiel pour lancer des attaques par déni de service distribué (DDoS).

« Le nom Diicot est significatif, car c’est aussi le nom du Unité roumaine de police du crime organisé et de la lutte contre le terrorisme, » Cado Sécurité a dit dans un rapport technique. « En outre, les artefacts des campagnes du groupe contiennent des messages et des images liés à cette organisation. »

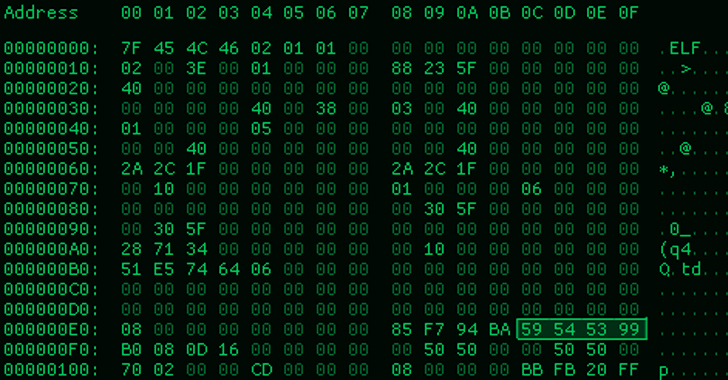

Diicot (née Mexals) a été documentée pour la première fois par Bitdefender en juillet 2021, révélant l’utilisation par l’acteur d’un outil de force brute SSH basé sur Go appelé Diicot Brute pour violer les hôtes Linux dans le cadre d’une campagne de cryptojacking.

Plus tôt en avril, Akamai a révélé ce qu’il a décrit comme une « résurgence » de l’activité de 2021 qui aurait commencé vers octobre 2022, rapportant à l’acteur environ 10 000 dollars de profits illicites.

« Les attaquants utilisent une longue chaîne de charges utiles avant de finalement lâcher un cryptomineur Monero », a déclaré le chercheur d’Akamai, Stiv Kupchik. a dit à l’époque. « Les nouvelles fonctionnalités incluent l’utilisation d’un module de ver Secure Shell Protocol (SSH), des rapports accrus, une meilleure obfuscation de la charge utile et un nouveau module d’épandage LAN. »

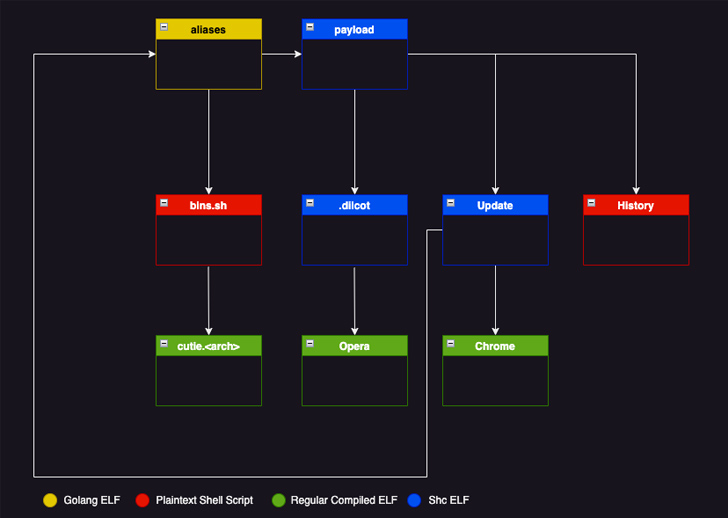

La dernière analyse de Cado Security montre que le groupe déploie également un botnet standard appelé Cayosineune famille de logiciels malveillants qui partage des caractéristiques avec Qbot et Mirai.

Le développement est un signe que l’acteur de la menace possède désormais la capacité de monter des attaques DDoS. Parmi les autres activités menées par le groupe, citons le doxxing de groupes de piratage rivaux et sa dépendance à Discord pour le commandement et le contrôle et l’exfiltration de données.

« Le déploiement de cet agent était destiné aux routeurs exécutant le système d’exploitation des appareils embarqués basé sur Linux, OpenWrt », a déclaré la société de cybersécurité. « L’utilisation de Cayosin démontre la volonté de Diicot de mener une variété d’attaques (pas seulement de cryptojacking) en fonction du type de cibles qu’ils rencontrent. »

Les chaînes de compromis de Diicot sont restées largement cohérentes, tirant parti de l’utilitaire de forçage brut SSH personnalisé pour prendre pied et supprimer des logiciels malveillants supplémentaires tels que la variante Mirai et le crypto-mineur.

Certains des autres outils utilisés par l’acteur sont les suivants –

- Chrome – Un scanner internet basé sur Zmap qui peut écrire les résultats de l’opération dans un fichier texte (« bios.txt »).

- Mise à jour – Un exécutable qui récupère et exécute le brute-forcer SSH et Chrome s’ils n’existent pas dans le système.

- Histoire – Un script shell conçu pour exécuter Update

L’outil SSH brute-forcer (alias alias), pour sa part, analyse la sortie du fichier texte de Chrome pour pénétrer dans chacune des adresses IP identifiées et, en cas de succès, établit une connexion à distance à l’adresse IP.

🔐 Maîtriser la sécurité des API : Comprendre votre véritable surface d’attaque

Découvrez les vulnérabilités inexploitées de votre écosystème d’API et prenez des mesures proactives pour une sécurité à toute épreuve. Rejoignez notre webinaire perspicace !

Ceci est ensuite suivi par l’exécution d’une série de commandes pour profiler l’hôte infecté et l’utiliser pour déployer un cryptomineur ou le faire agir comme un épandeur si le processeur de la machine a moins de quatre cœurs.

Pour atténuer ces attaques, il est recommandé aux organisations de mettre en œuvre des règles de renforcement et de pare-feu SSH pour limiter l’accès SSH à des adresses IP spécifiques.

« Cette campagne cible spécifiquement les serveurs SSH exposés à Internet avec l’authentification par mot de passe activée », a déclaré Cado Security. « La liste de noms d’utilisateur/mots de passe qu’ils utilisent est relativement limitée et comprend des paires d’informations d’identification par défaut et faciles à deviner. »

Poster un commentaire