Certains articles de veille peuvent faire l'objet de traduction automatique.

Une chaîne de deux failles critiques a été révélée dans ApsaraDB RDS pour PostgreSQL et AnalyticDB pour PostgreSQL d’Alibaba Cloud qui pourraient être exploitées pour violer les protections d’isolation des locataires et accéder aux données sensibles appartenant à d’autres clients.

« Les vulnérabilités ont potentiellement permis un accès non autorisé aux bases de données PostgreSQL des clients d’Alibaba Cloud et la possibilité d’effectuer une attaque de la chaîne d’approvisionnement sur les deux services de base de données d’Alibaba, conduisant à un RCE sur les services de base de données d’Alibaba », a déclaré la société de sécurité cloud Wiz. a dit dans un nouveau rapport partagé avec The Hacker News.

Le questionssurnommé CasséSésameont été signalés à Alibaba Cloud en décembre 2022, après que des mesures d’atténuation ont été déployées par la société le 12 avril 2023. Il n’y a aucune preuve suggérant que les faiblesses ont été exploitées à l’état sauvage.

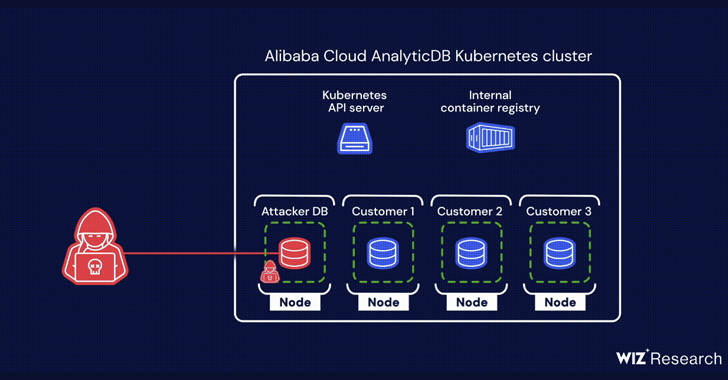

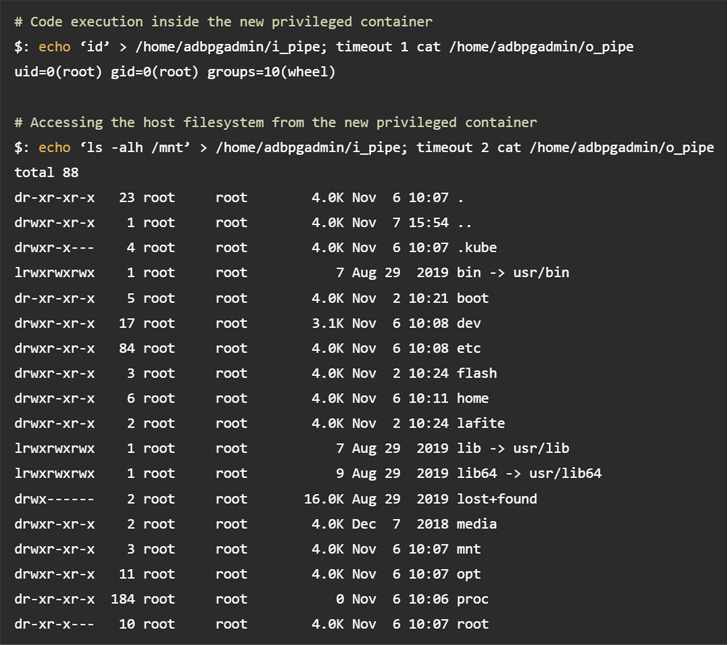

En un mot, les vulnérabilités – une faille d’escalade de privilèges dans AnalyticDB et un bogue d’exécution de code à distance dans ApsaraDB RDS – ont permis d’élever les privilèges pour rooter dans le conteneur, s’échapper vers le nœud Kubernetes sous-jacent et finalement obtenir un accès non autorisé à l’API. serveur.

Armé de cette capacité, un attaquant pourrait récupérer les informations d’identification associées au registre de conteneurs à partir du serveur d’API et pousser une image malveillante pour prendre le contrôle des bases de données client appartenant à d’autres locataires sur le nœud partagé.

« Les informations d’identification utilisées pour extraire les images n’étaient pas définies correctement et permettaient des autorisations de poussée, jetant les bases d’une attaque de la chaîne d’approvisionnement », ont déclaré les chercheurs de Wiz, Ronen Shustin et Shir Tamari.

Ce n’est pas la première fois que des vulnérabilités PostgreSQL sont identifiées dans les services cloud. L’année dernière, Wiz a découvert des problèmes similaires dans Azure Database pour PostgreSQL Flexible Server (ExtraReplica) et IBM Cloud Databases pour PostgreSQL (Hell’s Keychain).

Défendre avec tromperie : Faire progresser la sécurité Zero Trust

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

Les conclusions arrivent alors que l’unité 42 de Palo Alto Networks, dans son Rapport sur les menaces clouda révélé que « les acteurs de la menace sont devenus aptes à exploiter les problèmes courants et quotidiens dans le cloud », notamment les erreurs de configuration, les informations d’identification faibles, le manque d’authentification, les vulnérabilités non corrigées et les packages de logiciels open source (OSS) malveillants.

« 76 % des organisations n’appliquent pas l’AMF [multi-factor authentication] pour les utilisateurs de console, tandis que 58 % des organisations n’appliquent pas l’authentification MFA pour les utilisateurs root/admin », a déclaré la société de cybersécurité.

Poster un commentaire