Certains articles de veille peuvent faire l'objet de traduction automatique.

Dernièrement, nous ne pouvons nous empêcher de remarquer un cycle sans fin où plus les entreprises investissent dans la prévention des menaces; plus les pirates s’adaptent et continuent de pénétrer les entreprises.

Pour aggraver les choses, la détection de ces pénétrations prend encore trop de temps avec un temps de séjour moyen supérieur à 100 (!) Jours.

Pour assurer la protection de l’entreprise, le service informatique doit trouver un moyen de briser ce cycle sans fin sans acheter des outils complexes de sécurité et d’analyse des données et sans engager les bons professionnels de la sécurité (qualifiés et coûteux) pour les faire fonctionner.

Entrez MDR

Un service de sécurité avancé, Managed Detection and Response (MDR), fournit une détection et une réponse continues aux menaces, tirant parti de l’IA et de l’apprentissage automatique pour enquêter, alerter et contenir les menaces.

MDR devient populaire et gagne du terrain. En fait, Gartner prévoit que d’ici 2024, 25% des organisations utiliseront les services MDR, contre moins de 5% aujourd’hui. Et d’ici 2024, 40% des entreprises de taille moyenne utiliseront MDR comme seul service de sécurité géré (source: Gartner’s Market Guide for Managed Detection and Response Services publié le 15 juillet 2019 – ID G00367208).

Le MDR est l’espoir de l’industrie de briser le cycle d’ajout de plus en plus d’outils de prévention des menaces, alors que les pirates informatiques augmentent continuellement leurs capacités d’attaque. Pourtant, pour obtenir une visibilité sur l’ensemble du trafic réseau – essentiel pour une détection et une réponse efficaces – les services MDR traditionnels nécessitent l’installation de logiciels et de matériel dédiés sur le réseau d’une entreprise.

Ce modèle de déploiement est coûteux et complexe, ce qui oblige de nombreuses entreprises à retarder la mise en œuvre des services MDR tout en laissant leur réseau en danger.

Houston, nous avons un triple problème

1 – Chaque entreprise est une cible pour les pirates, quelle que soit sa taille ou son type d’entreprise. Selon le rapport d’enquête sur les violations de données de Verizon 2019 (DBIR), 43% des violations concernaient des victimes de petites entreprises; 10% étaient des violations du secteur financier et 15% des violations impliquant des organisations de soins de santé.

2 – De plus, les entreprises doivent toujours supposer le pire, car Gartner déclare clairement: « L’hypothèse doit être que l’organisation sera compromise, que la capacité du pirate à pénétrer les systèmes n’est jamais totalement contrée. La surveillance continue des systèmes et du comportement est le seul moyen de détecter de manière fiable les menaces avant qu’il ne soit trop tard. »

3 – En conséquence, les entreprises doivent constamment rester sur leurs gardes, ce qui représente un énorme défi pour l’informatique en termes de ressources et de compétences internes. De plus, selon le DBIR, «56% des failles ont mis des mois voire plus à découvrir», ce qui pendant ce long temps d’attente, le malware se distribue, se propage dans toute l’entreprise, et lorsqu’il est activé, les dommages causés se multiplient.

En bref, si toutes les entreprises sont des cibles et doivent toujours supposer qu’elles sont attaquées, le service informatique doit les surveiller 24h / 24 et 7j / 7. Hmmm, est-ce que cela semble irréalisable pour quelqu’un d’autre?

D’accord, nous avons eu un problème – rencontrez Cato MDR

Cato MDR est intégré dans Cato’s SASE plate-forme, surmontant les complications de la MDR traditionnelle. Cato vise à briser le cycle sans fin de menaces croissantes et de pirates informatiques. Comment? En permettant aux clients qui utilisent Nuage de Cato, pour décharger le processus gourmand en ressources et dépendant des compétences de détection des terminaux compromis, à son équipe SOC. L’équipe a une visibilité instantanée et claire de tout le trafic et les clients n’ont pas besoin de déployer des sondes réseau ou des agents logiciels supplémentaires.

Cato collecte, indexe et stocke automatiquement les métadonnées de chaque flux de trafic WAN et Internet traversant le Cato Cloud. Les algorithmes d’agrégation de données et d’apprentissage automatique exploitent le contexte réseau complet de l’immense entrepôt de données de Cato, détectant tout indicateur de malware sur les réseaux des clients. L’équipe SOC de Cato évalue les failles de trafic et alerte les clients sur toute menace active.

Un aperçu des coulisses

Cato affirme que son service MDR assure la garde des clients et que le temps de séjour est réduit de quelques mois à seulement 1 à 2 jours. Nous avons dû regarder de plus près pour comprendre si et comment cela est possible. Voici ce que nous avons trouvé.

Le service MDR de Cato offre ces fonctionnalités clés:

- Collecte de données sans empreinte: Cato peut accéder à toutes les informations pertinentes pour l’analyse des menaces car il sert déjà de plate-forme réseau du client (rappelez-vous, Cato MDR est intégré à la plate-forme SASE de Cato). Cela élimine le besoin de nouvelles installations, et tout ce qui reste aux clients est de s’abonner au service.

- Chasse automatisée aux menaces: Cato utilise le Big Data et des algorithmes d’apprentissage automatique pour extraire le réseau des flux suspects, qui sont basés sur les nombreux attributs de flux disponibles pour Cato. Il s’agit notamment de l’identification précise de l’application client, de la géolocalisation, de l’évaluation des risques de la destination en fonction de l’adresse IP, de la catégorie d’URL, de la structure du nom de l’URL, de la fréquence d’accès, etc.

- Vérification humaine: L’équipe SOC de Cato inspecte quotidiennement les flux suspects, clôturant l’enquête pour trafic inoffensif.

- Limitation des menaces au niveau du réseau: Cato alerte les clients en cas de menace vérifiée et, sur la base d’une politique prédéfinie, appliquera un confinement des menaces au niveau du réseau en bloquant le trafic réseau.

- Remédiation guidée: Cato fournit le contexte des menaces pour les références ultérieures de l’informatique et recommande les actions à entreprendre pour la correction.

Capacités cool supplémentaires

Approche multidimensionnelle:

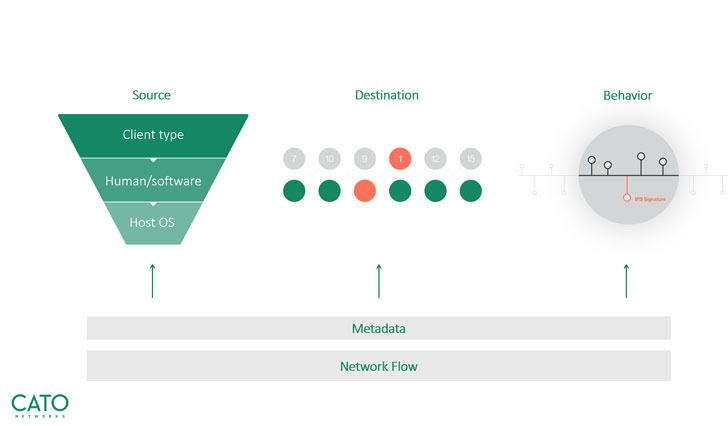

Cato a une visibilité complète sur tout le trafic réseau. À partir de chaque flux réseau qui passe par son service MDR, Cato extrait et collecte des métadonnées sur les éléments suivants:

- La source – Cato distingue le trafic humain et non humain, le type de client, les données du système d’exploitation,

- et plus.

- Destination – Cato voit la popularité, la catégorie et la réputation.

- Comportement – Cato connaît les modèles de trafic, tels que la fréquence et le volume des données.

Cato stocke ensuite toutes ces métadonnées dans son référentiel Big Data.

|

| L’approche multidimensionnelle unique de Cato |

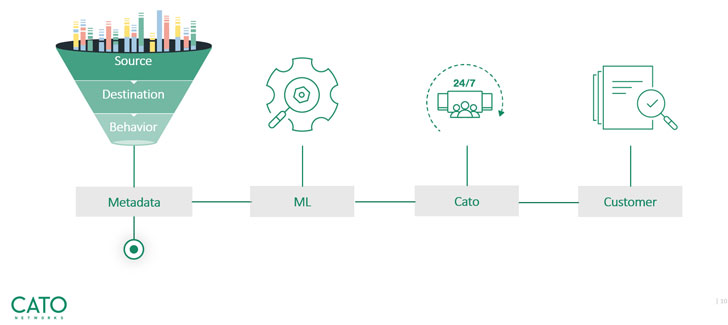

Chasse aux menaces:

Nous nous sommes penchés sur la technologie de chasse aux menaces de Cato et avons appris que Cato réduit une quantité quotidienne de millions de flux à seulement 10 à 20 flux, qui doivent en fait être étudiés par son équipe SOC. L’équipe examine ensuite la liste et s’assure que les clients ne sont informés que des menaces confirmées qui nécessitent une attention particulière. Cela élimine ce que nous redoutons tous: les faux positifs.

|

| Chasse aux menaces – de millions d’événements à un élément significatif et exploitable |

Procédure pas à pas du service

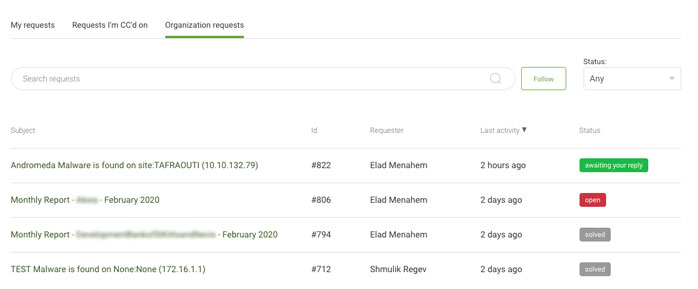

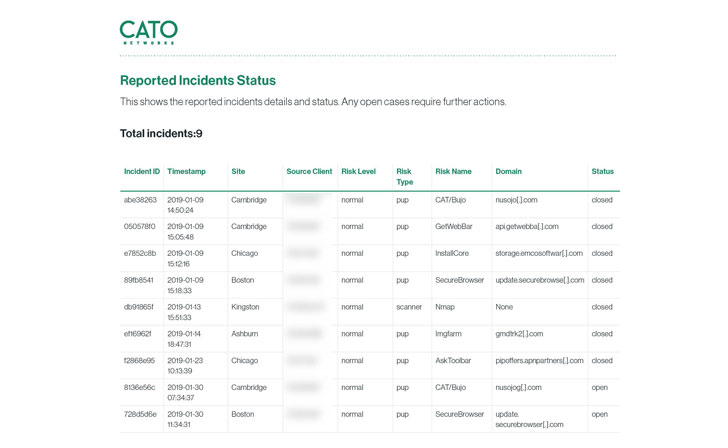

Le portail Cato MDR est l’endroit où les clients gèrent toutes les demandes et activités. Le portail comprend un système de billetterie en ligne, à travers lequel toutes les menaces sont signalées et leur statut de correction est suivi. Nous avons trouvé que le portail était intuitif et explicite; nous sommes heureux de vous présenter une procédure pas à pas rapide:

Une fois connecté au portail, vous pourrez voir l’état détaillé des activités de votre entreprise.

|

| Voir toutes les activités et demandes de l’entreprise |

Pour chaque catégorie de demande, vous pouvez voir un récapitulatif de tous les tickets actifs qui incluent: le numéro d’identification d’une demande spécifique, le nom du demandeur, l’heure de la dernière activité effectuée sur la demande et l’état du ticket.

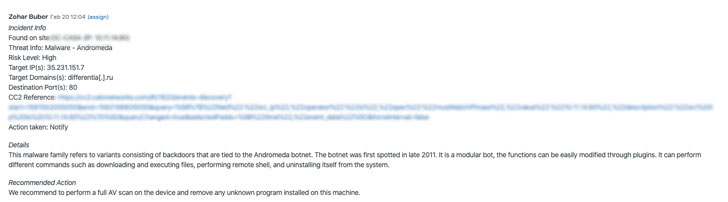

En cliquant sur l’une des demandes, nous avons pu explorer ses spécificités. Chaque incident de menace comprend les informations détaillées suivantes:

- Nom et adresse IP du site sur lequel une menace a été découverte.

- Type et nom de la menace.

- Niveau de risque d’un type de menace spécifique.

- Adresse IP interne / externe qui est la cible d’une attaque.

- Nom de domaine qui fait référence à l’adresse IP d’un serveur.

- Numéro de port de destination d’un canal de communication.

- Référence et lien vers la découverte d’événements de Cato (Aperçu instantané).

- Action entreprise par l’équipe SOC de Cato.

- Référence supplémentaire à une menace ou à une attaque spécifique.

- Action recommandée pour les clients pour supprimer une menace.

|

| Explorez n’importe quelle demande |

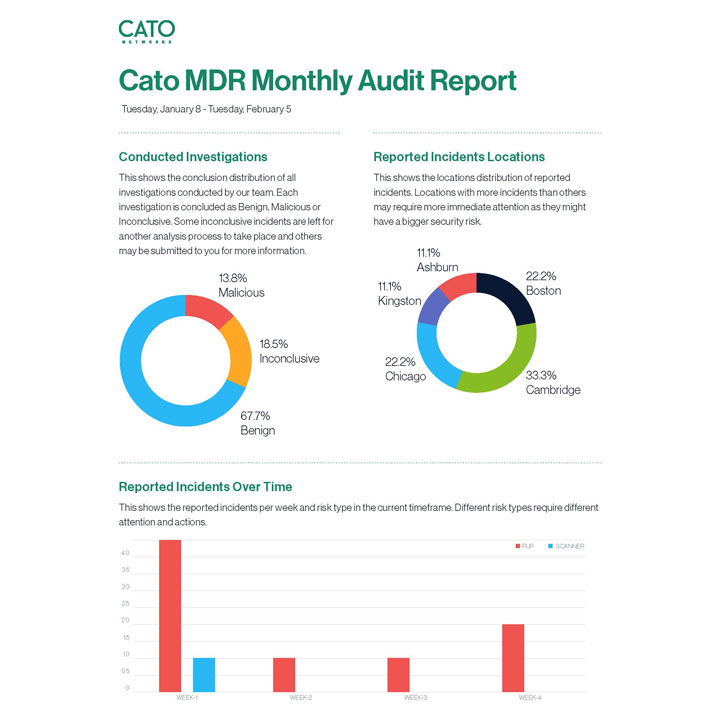

Cato MDR génère des rapports mensuels qui répertorient toutes les enquêtes précédentes et en cours et incluent une section de résumé analytique, ce que nous avons trouvé particulièrement utile pour un partage facile avec les pairs et les gestionnaires concernés.

|

|

Rapports d’audit mensuels de tous les événements |

Emballer

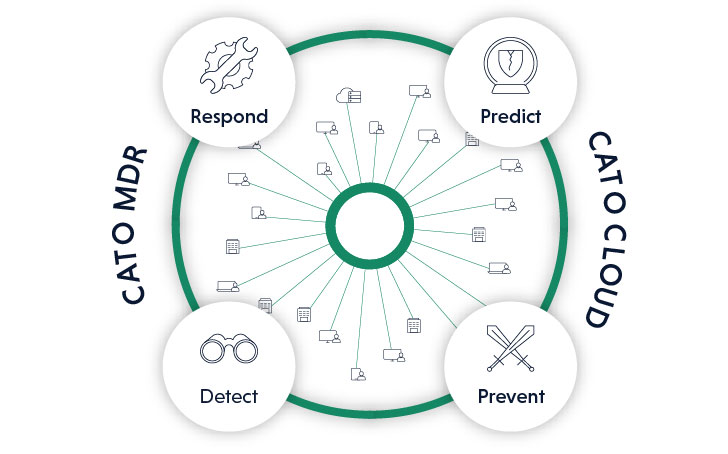

Cato MDR nous a gagné (et Clients Cato) avec ses capacités sophistiquées d’une part, et son portail facile à utiliser d’autre part. Mais nous avons surtout été impressionnés par le calme et la tranquillité que cela procure aux entreprises et à leurs équipes informatiques. Cato soutient les quatre étapes de Gartner d’un architecture de sécurité adaptative.

La pile de sécurité intégrée de Cato aborde les étapes de prédiction et de prévention, et Cato MDR conclut avec les étapes restantes de détection et de réponse.

|

| Cato MDR ajoute la détection et la réponse à la prédiction et à la prévention déjà fournies par Cato Cloud |

Big COMME Cato Networks!

Poster un commentaire