Certains articles de veille peuvent faire l'objet de traduction automatique.

Lazarus Group, le groupe de piratage notoire lié au régime nord-coréen, a lancé un nouveau cadre de logiciels malveillants multiplateformes dans le but d’infiltrer des entreprises du monde entier, de voler des bases de données clients et de distribuer des ransomwares.

Capable de cibler les systèmes d’exploitation Windows, Linux et macOS, le framework de malwares MATA – soi-disant en raison de la référence des auteurs à l’infrastructure comme «MataNet» – est livré avec un large éventail de fonctionnalités conçues pour mener une variété d’activités malveillantes sur les machines infectées.

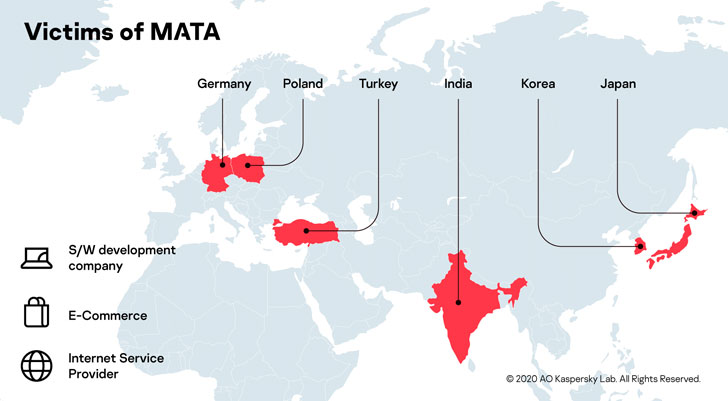

La campagne MATA aurait commencé dès avril 2018, la victimologie ayant été attribuée à des entreprises sans nom dans les secteurs du développement de logiciels, du commerce électronique et des fournisseurs de services Internet situés en Pologne, en Allemagne, en Turquie, en Corée, au Japon et en Inde, la cybersécurité. raffermir Kaspersky a déclaré dans son analyse de mercredi.

Le rapport offre un aperçu complet du cadre MATA, tout en s’appuyant sur des preuves antérieures rassemblées par des chercheurs de Netlab 360, Jamf et Malwarebytes au cours des huit derniers mois.

En décembre dernier, Netlab 360 a révélé un cheval de Troie d’administration à distance (RAT) entièrement fonctionnel appelé Dacls ciblant à la fois les plates-formes Windows et Linux qui partageaient une infrastructure clé avec celle exploitée par le groupe Lazarus.

Puis en mai, Jamf et Malwarebytes a découvert une variante macOS de Dacls RAT qui a été distribuée via une application d’authentification à deux facteurs (2FA) trojanized.

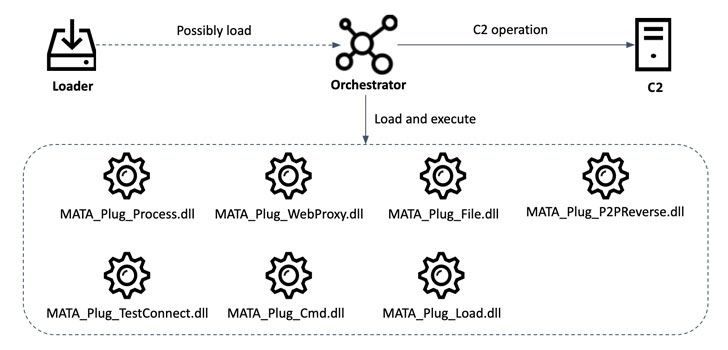

Dans le dernier développement, la version Windows de MATA consiste en un chargeur utilisé pour charger une charge utile cryptée de la prochaine étape – un module orchestrateur (« lsass.exe ») capable de charger 15 plugins supplémentaires en même temps et de les exécuter en mémoire.

Les plugins eux-mêmes sont riches en fonctionnalités et dotés de fonctionnalités qui permettent aux logiciels malveillants de manipuler des fichiers et des processus système, d’injecter des DLL et de créer un serveur proxy HTTP.

Les plugins MATA permettent également aux pirates de cibler les périphériques réseau sans disque basés sur Linux tels que les routeurs, les pare-feu ou les périphériques IoT et les systèmes macOS en se faisant passer pour une application 2FA appelée TinkaOTP, qui est basée sur une application d’authentification open source à deux facteurs nommée MinaOTP.

Une fois les plugins déployés, les pirates ont ensuite tenté de localiser les bases de données de l’entreprise compromise et d’exécuter plusieurs requêtes de base de données pour acquérir les détails des clients. Il n’est pas immédiatement clair s’ils ont réussi leurs tentatives. En outre, les chercheurs de Kaspersky ont déclaré que MATA était utilisé pour distribuer un ransomware VHD à une victime anonyme.

Kaspersky a déclaré avoir lié MATA au groupe Lazarus sur la base du format de nom de fichier unique trouvé dans l’orchestrateur (« c_2910.cls » et « k_3872.cls »), qui a déjà été vu dans plusieurs variantes du Malware Manuscrypt.

Le groupe Lazarus, parrainé par l’État (également appelé Hidden Cobra ou APT38), a été lié à de nombreuses cyber-offensives majeures, notamment le piratage Sony Pictures en 2014, le piratage bancaire SWIFT en 2016 et l’infection par le ransomware WannaCry en 2017.

Plus récemment, l’APT a ajouté survol du Web à leur répertoire, en ciblant les sites Web de commerce électronique américains et européens pour installer des skimmers de paiement basés sur JavaScript.

Le penchant de l’équipe de piratage pour la réalisation d’attaques à motivation financière a conduit le Trésor américain à sanctionner le groupe et ses deux ramifications, Bluenoroff et Andariel, en septembre dernier.

Poster un commentaire