Certains articles de veille peuvent faire l'objet de traduction automatique.

L’acteur menaçant parrainé par l’État iranien connu sous le nom de Eau boueuse a été attribuée à un nouvel essaim d’attaques ciblant la Turquie et la péninsule arabique dans le but de déployer des chevaux de Troie d’accès à distance (RAT) sur des systèmes compromis.

« Le supergroupe MuddyWater est très motivé et peut utiliser un accès non autorisé pour mener des activités d’espionnage, de vol de propriété intellectuelle et déployer des rançongiciels et des logiciels malveillants destructeurs dans une entreprise », ont déclaré les chercheurs de Cisco Talos, Asheer Malhotra, Vitor Ventura et Arnaud Zobec. mentionné dans un rapport publié aujourd’hui.

Le groupe, qui est actif depuis au moins 2017, est connu pour ses attaques contre divers secteurs qui contribuent à faire progresser les objectifs géopolitiques et de sécurité nationale de l’Iran. En janvier 2022, le US Cyber Command a attribué l’acteur au ministère du renseignement et de la sécurité (MOIS) du pays.

On pense également que MuddyWater est un « conglomérat de plusieurs équipes opérant indépendamment plutôt qu’un seul groupe d’acteurs menaçants », a ajouté la société de cybersécurité, ce qui en fait un acteur parapluie dans la veine de Winntiune menace persistante avancée (APT) basée en Chine.

Les dernières campagnes entreprises par l’équipe de piratage impliquent l’utilisation de documents contenant des logiciels malveillants transmis via des messages de phishing pour déployer un cheval de Troie d’accès à distance appelé SloughRAT (alias Canopy par CISA) capable d’exécuter du code arbitraire et des commandes reçues de son système de commande et de contrôle ( C2) serveurs.

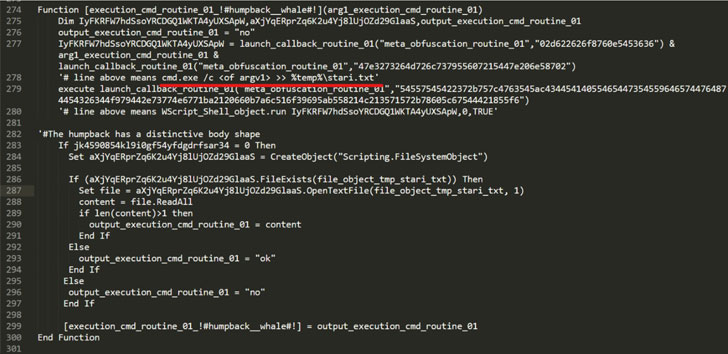

Le maldoc, un fichier Excel contenant une macro malveillante, déclenche la chaîne d’infection pour déposer deux fichiers de script Windows (.WSF) sur le point de terminaison, le premier d’entre eux agissant comme instrument pour appeler et exécuter la charge utile de l’étape suivante.

Deux implants supplémentaires basés sur des scripts ont également été découverts, l’un écrit en Visual Basic et l’autre codé en JavaScript, tous deux conçus pour télécharger et exécuter des commandes malveillantes sur l’hôte compromis.

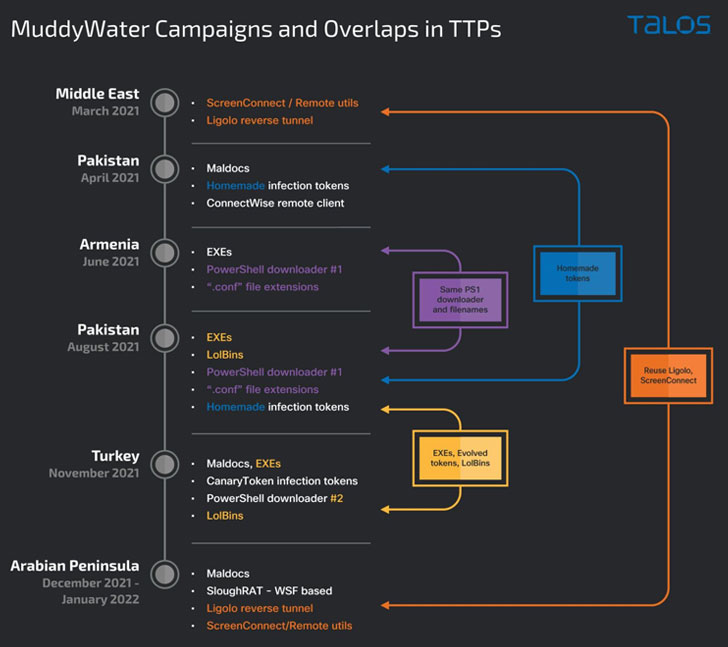

En outre, la dernière série d’intrusions marque la poursuite d’une campagne de novembre 2021 qui a frappé des organisations privées et des institutions gouvernementales turques avec des portes dérobées basées sur PowerShell pour recueillir des informations auprès de ses victimes, même si elle présente des chevauchements avec une autre campagne qui a eu lieu en mars 2021.

Les points communs dans les tactiques et les techniques adoptées par les opérateurs ont soulevé la possibilité que ces attaques soient des « groupes d’activités distincts, mais liés », les campagnes tirant parti d’un « paradigme de partage TTP plus large, typique des équipes opérationnelles coordonnées », les chercheurs c’est noté.

Une deuxième séquence d’attaques de phishing entre décembre 2021 et janvier 2022 concernait le déploiement de téléchargeurs malveillants basés sur VBS utilisant des tâches planifiées créées par l’adversaire, permettant l’exécution de charges utiles récupérées à partir d’un serveur distant. Les résultats de la commande sont ensuite exfiltrés vers le serveur C2.

« Bien qu’elles partagent certaines techniques, ces campagnes dénotent également l’individualité dans la manière dont elles ont été menées, indiquant l’existence de plusieurs sous-équipes sous le parapluie de Muddywater – partageant toutes un ensemble de tactiques et d’outils parmi lesquels choisir », ont conclu les chercheurs. .

Poster un commentaire