Certains articles de veille peuvent faire l'objet de traduction automatique.

Les chercheurs en cybersécurité ont découvert aujourd’hui une campagne malveillante soutenue datant de mai 2018 qui cible les machines Windows exécutant des serveurs MS-SQL pour déployer des portes dérobées et d’autres types de logiciels malveillants, notamment des outils d’accès à distance multifonctionnels (RAT) et des cryptominers.

Nommé « Vollgar » après la cryptocouronne Vollar qu’elle exploite et son modus operandi « vulgaire » offensif, les chercheurs de Laboratoires Guardicore a déclaré que l’attaque utilise la force brute des mots de passe pour pénétrer dans les serveurs Microsoft SQL avec de faibles identifiants exposés à l’Internet.

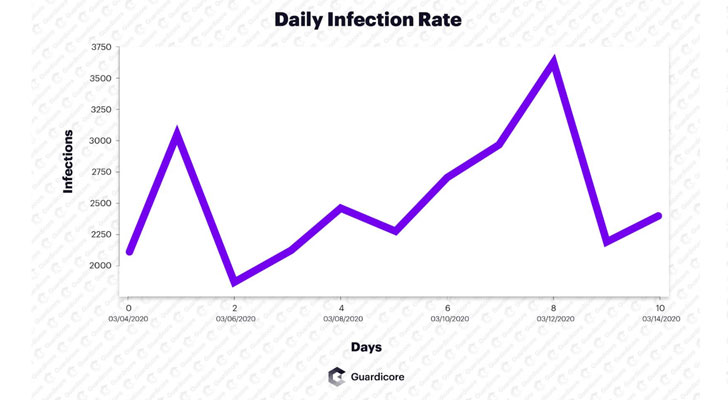

Les chercheurs affirment que les attaquants ont réussi à infecter quotidiennement près de 2 000 à 3 000 serveurs de bases de données au cours des dernières semaines, avec des victimes potentielles appartenant aux secteurs de la santé, de l’aviation, de l’informatique et de l’audiovisuel, des télécommunications et de l’enseignement supérieur en Chine, en Inde, aux États-Unis, en Corée du Sud et en Turquie.

Heureusement pour les personnes concernées, les chercheurs ont également a publié un script pour permettre aux administrateurs système de détecter si l’un de leurs serveurs Windows MS-SQL a été compromis par cette menace particulière.

Chaîne d’attaque Vollgar : De MS-SQL à des logiciels malveillants

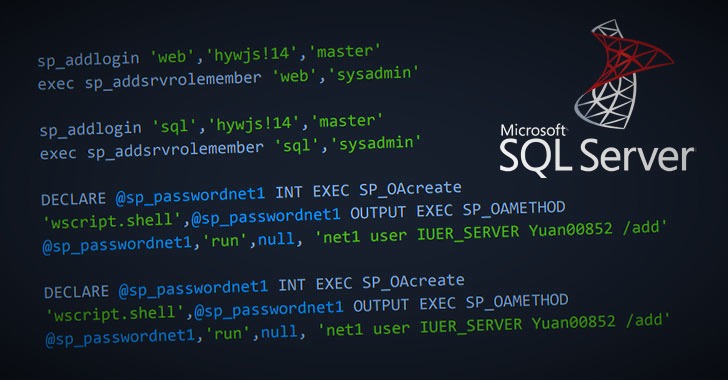

L’attaque Vollgar commence par des tentatives de connexion par force brute sur Serveurs MS-SQLqui, en cas de succès, permet à l’intrus d’exécuter un certain nombre de modifications de configuration pour exécuter des commandes MS-SQL malveillantes et télécharger des binaires de logiciels malveillants.

« Attaquants [also] valider que certaines classes COM sont disponibles – WbemScripting.SWbemLocator, Microsoft.Jet.OLEDB.4.0 et Windows Script Host Object Model (wshom). Ces classes prennent en charge à la fois les scripts WMI et l’exécution de commandes via MS-SQL, qui sera utilisé ultérieurement pour télécharger le binaire initial du logiciel malveillant », ont déclaré les chercheurs.

En plus de s’assurer que les exécutables cmd.exe et ftp.exe disposent des autorisations d’exécution nécessaires, l’opérateur derrière Vollgar crée également de nouveaux utilisateurs détournés vers la base de données MS-SQL ainsi que sur le système d’exploitation avec des privilèges élevés.

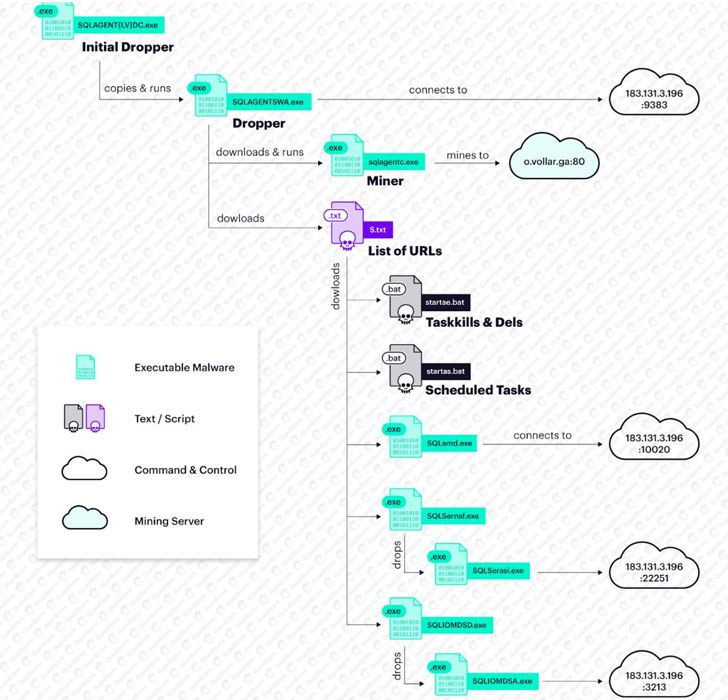

Une fois la configuration initiale terminée, l’attaque procède à la création de scripts de téléchargement (deux VBScripts et un script FTP), qui sont exécutés « plusieurs fois », chaque fois avec un emplacement cible différent sur le système de fichiers local pour éviter d’éventuelles défaillances.

L’une des charges utiles initiales, appelée SQLAGENTIDC.exe ou SQLAGENTVDC.exe, procède d’abord à l’élimination d’une longue liste de processus dans le but de sécuriser un maximum de ressources système ainsi que d’éliminer l’activité des autres acteurs de la menace et de supprimer leur présence sur la machine infectée.

De plus, il agit comme un compte-gouttes pour différentes RAT et un crypto-mineur basé sur XMRig qui exploite Monero et une pièce de monnaie appelée VDS ou Vollar.

Attaquer les infrastructures hébergées sur des systèmes compromis

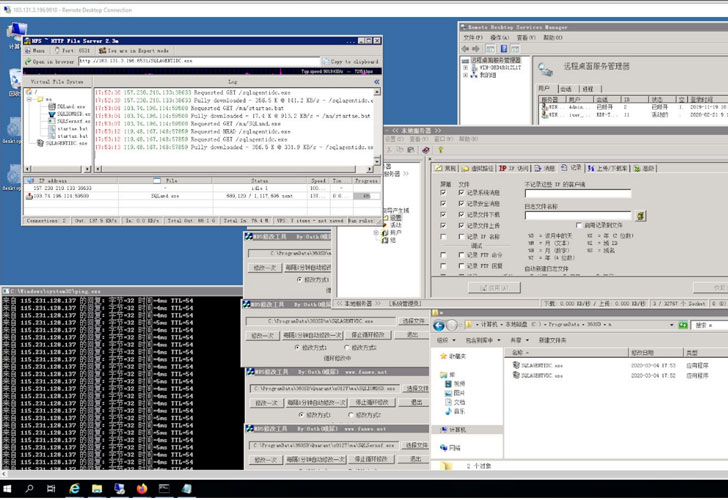

Guardicore a déclaré que les attaquants ont conservé toute leur infrastructure sur des machines compromises, y compris son serveur principal de commande et de contrôle situé en Chine, qui, ironiquement, a été trouvé compromis par plus d’un groupe d’attaque.

« Parmi les dossiers [on the C&C server] était l’outil d’attaque MS-SQL, chargé de scanner les plages d’IP, de forcer la base de données ciblée et d’exécuter des commandes à distance », a observé la société de cybersécurité.

« En outre, nous avons trouvé deux programmes CNC avec une interface graphique en chinois, un outil pour modifier les valeurs de hachage des fichiers, un serveur de fichiers HTTP portable (HFS), un serveur FTP Serv-U et une copie de l’exécutable mstsc.exe (Microsoft Terminal Services Client) utilisé pour se connecter aux victimes via RDP ».

Une fois qu’un client Windows infecté envoie un ping au serveur C2, ce dernier reçoit également divers détails sur la machine, tels que son IP publique, son emplacement, la version du système d’exploitation, le nom de l’ordinateur et le modèle de processeur.

En précisant que les deux programmes C2 installés sur le serveur chinois ont été développés par deux fournisseurs différents, M. Guardicore a indiqué qu’il existe des similitudes dans leurs capacités de contrôle à distance – à savoir le téléchargement de fichiers, l’installation de nouveaux services Windows, l’enregistrement des touches, la capture d’écran, l’activation de la caméra et du microphone, et même le lancement d’une attaque par déni de service distribué (DDoS).

Utiliser des mots de passe forts pour éviter les attaques de force brute

Avec environ un demi-million de machines utilisant le service de base de données MS-SQL, la campagne est une indication supplémentaire que les attaquants s’en prennent aux serveurs de base de données mal protégés pour tenter de siphonner des informations sensibles. Il est essentiel que les serveurs MS-SQL qui sont exposés à l’internet soient sécurisés avec des références solides.

« Ce qui rend ces serveurs de bases de données attrayants pour les attaquants, outre leur précieuse puissance de calcul, c’est l’énorme quantité de données qu’ils contiennent », ont conclu les chercheurs de Guardicore. « Ces machines stockent éventuellement des informations personnelles telles que des noms d’utilisateurs, des mots de passe, des numéros de cartes de crédit, etc. qui peuvent tomber entre les mains de l’attaquant par simple force brute ».

Poster un commentaire