Certains articles de veille peuvent faire l'objet de traduction automatique.

Une nouvelle campagne « Watering-hole », récemment découverte, vise les utilisateurs d’iPhone d’Apple à Hong Kong en utilisant des liens de sites web malveillants comme appât pour installer des logiciels espions sur les appareils.

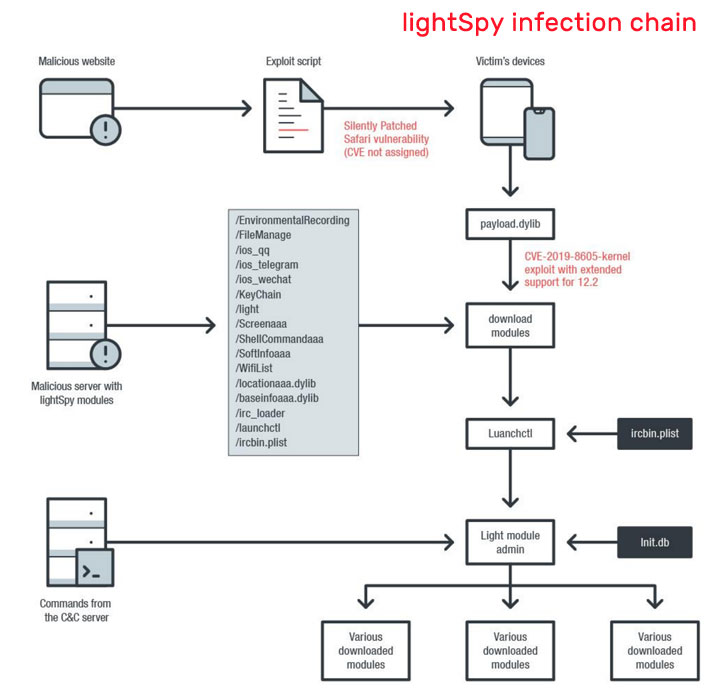

Selon une recherche publiée par Trend Micro et Kaspersky, la « Opération « Poisoned NewsL’attaque « LightSpy » s’appuie sur une chaîne d’exploitation iOS distante pour déployer un implant riche en fonctionnalités appelé « LightSpy » par le biais de liens vers des sites web d’information locaux, qui, lorsqu’on clique dessus, exécute la charge utile du logiciel malveillant et permet à un intrus d’exfiltrer des données sensibles du dispositif concerné et même d’en prendre le contrôle.

Les attaques par trou d’eau permettent généralement à un mauvais acteur de compromettre un groupe spécifique d’utilisateurs finaux en infectant des sites web qu’ils sont connus pour visiter, avec l’intention d’accéder à l’appareil de la victime et de le charger de logiciels malveillants.

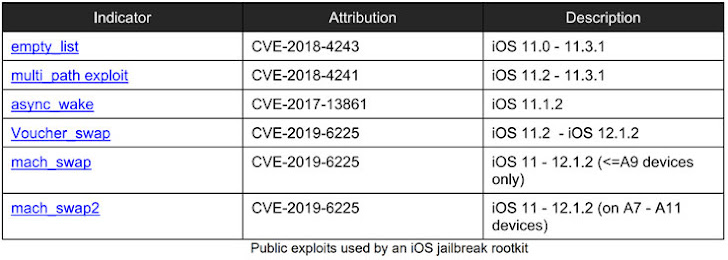

Le groupe APT, surnommé « TwoSail Junk » par Kaspersky, tirerait parti des vulnérabilités présentes dans les versions 12.1 et 12.2 de l’iOS, couvrant tous les modèles de l’iPhone 6 à l’iPhone X. Les attaques ont été identifiées pour la première fois le 10 janvier, avant de s’intensifier vers le 18 février.

Utilisation de liens malveillants comme appât pour installer des logiciels espions

La campagne utilise de faux liens postés sur de multiples forums, tous populaires auprès des résidents de Hong Kong, qui prétendent mener à diverses nouvelles liées à des sujets qui sont soit liés au sexe, soit au clickbait, soit à des nouvelles liées à la Pandémie de coronavirus COVID-19.

En cliquant sur les URL, les utilisateurs sont dirigés vers des organes d’information légitimes qui ont été compromis ainsi que vers des sites web créés spécialement pour cette campagne (par exemple, hxxps://appledaily.googlephoto[.]vip/news[.]html) par les opérateurs. Dans les deux cas, une iframe cachée est utilisée pour charger et exécuter le code malveillant.

« Les URL utilisées ont conduit à un site web malveillant créé par l’attaquant, qui à son tour contenait trois iframes qui pointaient vers des sites différents », ont déclaré les chercheurs de Trend Micro. « La seule iframe visible mène à un site d’information légitime, ce qui fait croire aux gens qu’ils visitent ledit site. Une iframe invisible était utilisée pour l’analyse de sites web ; l’autre conduisait à un site hébergeant le script principal des exploits de l’iOS ».

Le malware en question exploite une vulnérabilité Safari « silencieusement patchée », qui, lorsqu’elle est rendue sur le navigateur, conduit à l’exploitation d’une à utiliser après un défaut de mémoire libre (suivi comme CVE-2019-8605) qui permet à un attaquant d’exécuter du code arbitraire avec les privilèges de la racine – dans ce cas, installez la porte dérobée LightSpy propriétaire. Le bogue a depuis été résolu avec la sortie de iOS 12.3, macOS Mojave 10.14.5, tvOS 12.3, et watchOS 5.2.1.

Le logiciel espion n’est pas seulement capable d’exécuter des commandes shell à distance et de prendre le contrôle total de l’appareil. Il contient également une variété de modules téléchargeables qui permettent l’exfiltration de données, telles que des listes de contacts, la localisation GPS, l’historique des connexions Wi-Fi, les données matérielles, les porte-clés iOS, les enregistrements d’appels téléphoniques, l’historique des navigateurs Safari et Chrome, et les messages SMS.

En outre, LightSpy cible les applications de messagerie comme Telegram, QQ et WeChat pour voler des informations de compte, des contacts, des groupes, des messages et des fichiers joints.

Une opération de surveillance ciblant l’Asie du Sud-Est

On soupçonne le gang TwoSail Junk d’être lié, ou peut-être même d’être le même que les opérateurs de « dmsSpyIl s’agit d’une variante Android du même malware qui a été distribué l’année dernière par les chaînes ouvertes du Telegram sous la forme d’applications de calendrier de protestation de Hong Kong, entre autres.

« Les serveurs de téléchargement et de commande et contrôle de dmsSpy utilisaient le même nom de domaine (hkrevolution[.]club) comme l’un des points d’eau utilisés par la composante iOS de Poisoned News », ont observé les chercheurs.

Une fois installées, ces applications Android malhonnêtes récoltaient et exfiltrait les contacts, les messages texte, l’emplacement de l’utilisateur et les noms des fichiers stockés.

« Ce cadre et cette infrastructure particuliers constituent un exemple intéressant d’une approche agile pour développer et déployer un cadre de surveillance en Asie du Sud-Est », ont conclu les chercheurs de Kaspersky.

Trend Micro, pour sa part, a suggéré que la conception et les fonctionnalités de la campagne visent à compromettre le plus grand nombre possible de dispositifs mobiles pour permettre le backdooring et la surveillance des appareils.

Pour atténuer ces menaces, il est essentiel que les utilisateurs tiennent leurs appareils à jour et évitent de charger des applications sur Android à partir de sources non autorisées.

Poster un commentaire