Certains articles de veille peuvent faire l'objet de traduction automatique.

Les acteurs parrainés par l’État iranien ne ménagent aucun effort pour exploiter des systèmes non corrigés exécutant Log4j pour cibler des entités israéliennes, indiquant la longue traîne de la vulnérabilité pour la correction.

Microsoft a attribué la dernière série d’activités au groupe de menaces parapluie suivi sous le nom de MuddyWater (alias Cobalt Ulster, Mercury, Seedworm ou Static Kitten), qui est lié à l’appareil de renseignement iranien, le ministère du Renseignement et de la Sécurité (MOIS).

Les attaques se distinguent par l’utilisation d’instances SysAid Server non sécurisées contre la faille Log4Shell comme vecteur d’accès initial, marquant une rupture avec le modèle des acteurs consistant à tirer parti des applications VMware pour violer les environnements cibles.

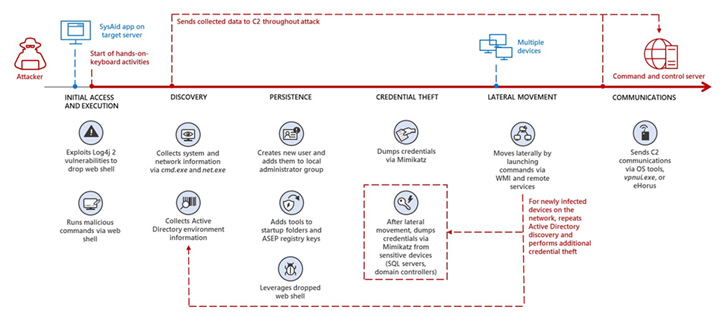

« Après avoir obtenu l’accès, Mercury établit la persistance, vide les informations d’identification et se déplace latéralement au sein de l’organisation ciblée à l’aide d’outils de piratage personnalisés et bien connus, ainsi que d’outils de système d’exploitation intégrés pour son attaque manuelle au clavier », Microsoft a dit.

L’équipe de renseignement sur les menaces du géant de la technologie a déclaré avoir observé les attaques entre le 23 et le 25 juillet 2022.

Un compromis réussi aurait été suivi du déploiement de shells Web pour exécuter des commandes permettant à l’acteur d’effectuer une reconnaissance, d’établir une persistance, de voler des informations d’identification et de faciliter les mouvements latéraux.

Un logiciel de surveillance et de gestion à distance appelé eHorus et Ligolo, un outil de reverse-tunneling de choix pour l’adversaire.

Les conclusions interviennent alors que le Cyber Safety Review Board (CSRB) du Département américain de la sécurité intérieure jugé la vulnérabilité critique du framework de journalisation open source basé sur Java, une faiblesse endémique qui continuera de tourmenter les organisations pendant des années à mesure que l’exploitation évolue.

Log4j’s large utilisation à travers les logiciels et les services de nombreux fournisseurs signifie que des adversaires sophistiqués tels que les acteurs des États-nations et les opérateurs de produits de base ont profité de manière opportuniste de la vulnérabilité pour monter un assortiment d’attaques.

Les attaques Log4Shell font également suite à un rapport récent de Mandiant qui détaillait une campagne d’espionnage visant les organisations israéliennes de transport, de gouvernement, d’énergie et de soins de santé par un groupe de piratage iranien probable surnommé UNC3890.

Poster un commentaire