Certains articles de veille peuvent faire l'objet de traduction automatique.

Le groupe d’États-nations chinois surnommé Taureau en alliage utilise une variante Linux d’une porte dérobée appelée PingPull ainsi qu’un nouvel outil non documenté nommé Sword2033.

C’est selon les conclusions de l’unité 42 de Palo Alto Networks, qui découvert cyberactivité malveillante récente menée par le groupe ciblant l’Afrique du Sud et le Népal.

Alloy Taurus est le surnom sur le thème de la constellation attribué à un acteur menaçant connu pour ses attaques ciblant les entreprises de télécommunications depuis au moins 2012. Il est également suivi par Microsoft sous le nom de Granite Typhoon (anciennement Gallium).

Le mois dernier, l’adversaire a été attribué à une campagne appelée Tainted Love ciblant les fournisseurs de télécommunications au Moyen-Orient dans le cadre d’une opération plus large appelée Soft Cell.

Les récentes attaques de cyberespionnage montées par Alloy Taurus ont également élargi leur empreinte de victimologie pour inclure les institutions financières et les entités gouvernementales.

PingPull, documenté pour la première fois par l’Unité 42 en juin 2022, est un cheval de Troie d’accès à distance qui utilise le protocole ICMP (Internet Control Message Protocol) pour les communications de commande et de contrôle (C2).

La version Linux du malware possède des fonctionnalités similaires à celles de son homologue Windows, lui permettant d’effectuer des opérations sur les fichiers et d’exécuter des commandes arbitraires en transmettant depuis le serveur C2 un seul caractère majuscule entre A et K, et M.

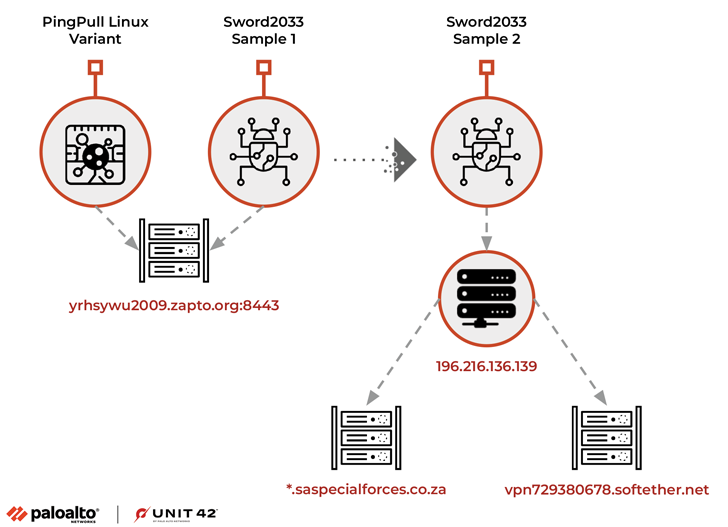

« Lors de l’exécution, cet exemple est configuré pour communiquer avec le domaine yrhsywu2009.zapto[.]org sur le port 8443 pour C2 », a déclaré l’unité 42. « Il utilise une bibliothèque OpenSSL liée statiquement (OpenSSL 0.9.8e) pour interagir avec le domaine via HTTPS. »

Fait intéressant, l’analyse par PingPull des instructions C2 reflète celle du Hachoir de Chineun coque web largement utilisé par les acteurs chinois de la menace, ce qui suggère que l’acteur de la menace réoriente le code source existant pour concevoir des outils personnalisés.

Un examen plus approfondi du domaine susmentionné a également révélé l’existence d’un autre artefact ELF (c’est-à-dire Sword2033) qui prend en charge trois fonctions de base, notamment le téléchargement et l’exfiltration de fichiers et l’exécution de commandes.

Zero Trust + Deception : apprenez à déjouer les attaquants !

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

Les liens du logiciel malveillant vers Alloy Taurus proviennent du fait que le domaine s’est résolu en une adresse IP précédemment identifiée comme un indicateur actif de compromission (IoC) associé à une précédente campagne ciblant des entreprises opérant en Asie du Sud-Est, en Europe et en Afrique.

Le ciblage de l’Afrique du Sud, selon la société de cybersécurité, s’inscrit dans le contexte où le pays détient un exercice naval conjoint de 10 jours avec la Russie et la Chine plus tôt cette année.

« Alloy Taurus reste une menace active pour les télécommunications, la finance et les organisations gouvernementales en Asie du Sud-Est, en Europe et en Afrique », a déclaré l’unité 42.

« L’identification d’une variante Linux du malware PingPull, ainsi que l’utilisation récente de la porte dérobée Sword2033, suggèrent que le groupe continue de faire évoluer ses opérations pour soutenir ses activités d’espionnage. »

Poster un commentaire