Certains articles de veille peuvent faire l'objet de traduction automatique.

L’exploitation « zero-day » d’une faille de sécurité de gravité moyenne désormais corrigée dans Fortinet FortiOS système d’exploitation a été lié à un groupe de piratage chinois présumé.

La société de renseignement sur les menaces Mandiant, qui a procédé à l’attribution, a déclaré que le cluster d’activités faisait partie d’une campagne plus large conçue pour déployer des portes dérobées sur les solutions Fortinet et VMware et maintenir un accès permanent aux environnements des victimes.

La société de renseignement sur les menaces et de réponse aux incidents appartenant à Google suit l’opération malveillante sous son surnom non catégorisé UNC3886un acteur menaçant le lien avec la Chine.

« UNC3886 est un groupe de cyberespionnage avancé avec des capacités uniques dans la façon dont ils opèrent sur le réseau ainsi que les outils qu’ils utilisent dans leurs campagnes », ont déclaré les chercheurs de Mandiant. a dit dans une analyse technique.

« UNC3886 a été observé ciblant les technologies de pare-feu et de virtualisation qui ne prennent pas en charge EDR. Leur capacité à manipuler le micrologiciel de pare-feu et à exploiter un jour zéro indique qu’ils ont acquis une compréhension plus approfondie de ces technologies.

Il convient de noter que l’adversaire était auparavant lié à un autre ensemble d’intrusions ciblant les serveurs VMware ESXi et Linux vCenter dans le cadre d’une campagne d’hyperjacking conçue pour éliminer les portes dérobées telles que VIRTUALPITA et VIRTUALPIE.

La dernière divulgation de Mandiant intervient alors que Fortinet a révélé que des entités gouvernementales et de grandes organisations ont été victimes d’un acteur malveillant non identifié en exploitant un bogue du jour zéro dans le logiciel Fortinet FortiOS pour entraîner la perte de données et la corruption du système d’exploitation et des fichiers.

La vulnérabilité, suivie comme CVE-2022-41328 (score CVSS : 6,5), concerne un bogue de traversée de chemin dans FortiOS qui pourrait conduire à l’exécution de code arbitraire. Il a été corrigé par Fortinet le 7 mars 2023.

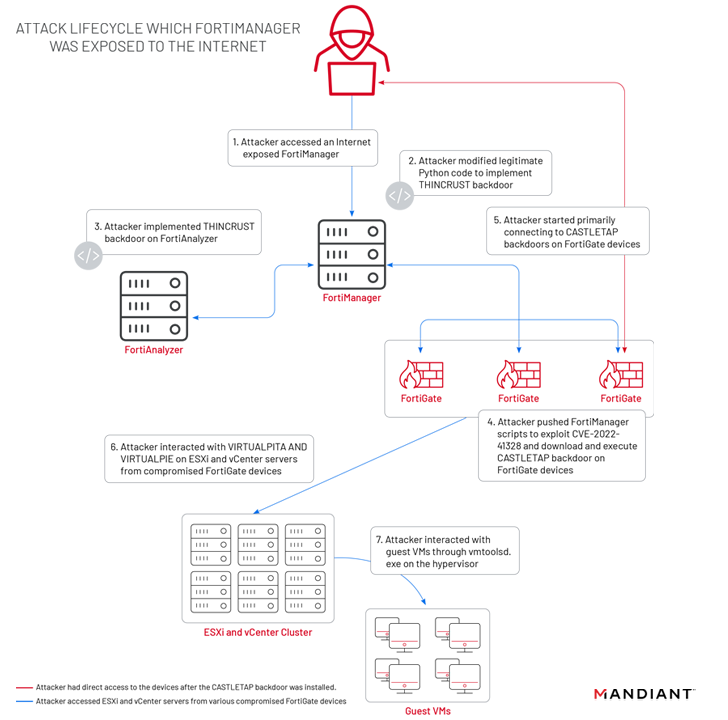

Selon Mandiant, les attaques montées par UNC3886 visaient les appareils FortiGate, FortiManager et FortiAnalyzer de Fortinet pour déployer deux implants différents tels que THINCRUST et CASTLETAP. Ceci, à son tour, a été rendu possible grâce au fait que l’appareil FortiManager a été exposé à Internet.

THINCRUST est une porte dérobée Python capable d’exécuter des commandes arbitraires ainsi que de lire et d’écrire depuis et vers des fichiers sur le disque.

La persistance offerte par THINCRUST est ensuite exploitée pour fournir des scripts FortiManager qui militarisent la faille de traversée de chemin FortiOS pour écraser les fichiers légitimes et modifier les images du micrologiciel.

Cela inclut une charge utile nouvellement ajoutée appelée « /bin/fgfm » (appelée CASTLETAP) qui balise un serveur contrôlé par un acteur afin d’accepter les instructions entrantes qui lui permettent d’exécuter des commandes, de récupérer des charges utiles et d’exfiltrer des données depuis le compromis. héberger.

« Une fois que CASTLETAP a été déployé sur les pare-feu FortiGate, l’acteur de la menace s’est connecté aux machines ESXi et vCenter », ont expliqué les chercheurs. « L’acteur de la menace a déployé VIRTUALPITA et VIRTUALPIE pour établir la persistance, permettant un accès continu aux hyperviseurs et aux machines invitées. »

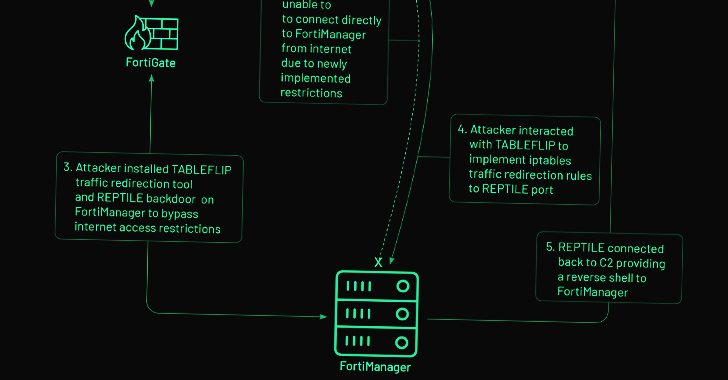

Alternativement, sur les appareils FortiManager qui implémentent des restrictions d’accès à Internet, l’acteur de la menace aurait pivoté d’un pare-feu FortiGate compromis avec CASTLETAP pour déposer une porte dérobée inversée nommée REPTILE (« /bin/klogd ») sur le système de gestion du réseau pour retrouver l’accès. .

Découvrez les dangers cachés des applications SaaS tierces

Êtes-vous conscient des risques associés à l’accès d’applications tierces aux applications SaaS de votre entreprise ? Rejoignez notre webinaire pour en savoir plus sur les types d’autorisations accordées et sur la façon de minimiser les risques.

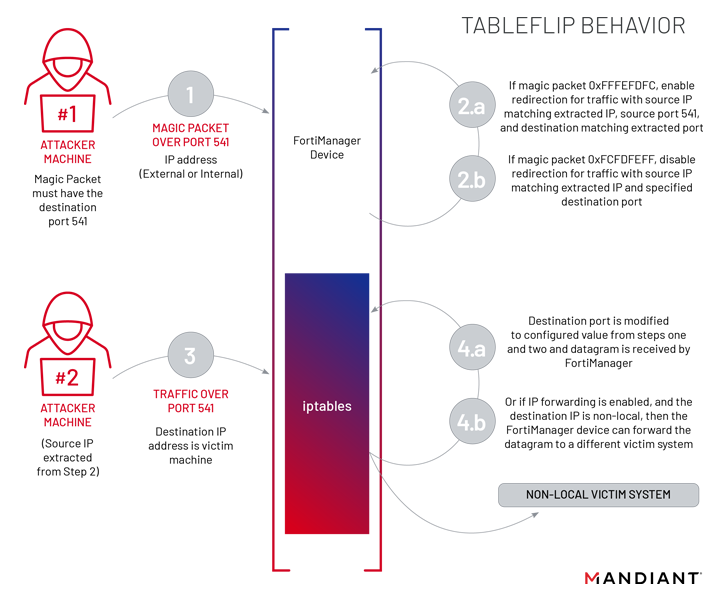

L’UNC3886 utilise également à ce stade un utilitaire appelé TABLEFLIP, un logiciel de redirection du trafic réseau permettant de se connecter directement à l’appareil FortiManager, quelle que soit la liste de contrôle d’accès (LCA) règles mises en place.

C’est loin d’être la première fois que des collectifs d’adversaires chinois ciblent des équipements de réseau pour distribuer des logiciels malveillants sur mesure, les attaques récentes tirant parti d’autres vulnérabilités des appareils Fortinet et SonicWall.

La révélation survient également alors que les acteurs de la menace développent et déploient des exploits plus rapidement que jamais auparavant, avec pas moins de 28 vulnérabilités exploitées dans les sept jours suivant la divulgation publique – une augmentation de 12% par rapport à 2021 et de 87% par rapport à 2020, selon Rapide7.

Cela est également important, notamment parce que les équipes de piratage alignées sur la Chine sont devenues « particulièrement compétentes » pour exploiter les vulnérabilités du jour zéro et déployer des logiciels malveillants personnalisés pour voler les informations d’identification des utilisateurs et maintenir un accès à long terme aux réseaux cibles.

« L’activité […] est une preuve supplémentaire que les acteurs avancés du cyberespionnage tirent parti de toutes les technologies disponibles pour persister et traverser un environnement cible, en particulier les technologies qui ne prennent pas en charge les solutions EDR », a déclaré Mandiant.

Poster un commentaire