Certains articles de veille peuvent faire l'objet de traduction automatique.

Un cybercriminel techniquement sophistiqué connu sous le nom de MerFleur a ciblé les utilisateurs d’Android et d’iOS dans le cadre d’une vaste campagne qui imite les sites Web officiels de portefeuille de crypto-monnaie dans le but de distribuer des applications dérobées qui drainent les fonds des victimes.

Dit avoir été découvert pour la première fois en mars 2022, le cluster d’activité « indice à une relation solide avec une entité de langue chinoise qui n’a pas encore été découverte », sur la base des noms d’utilisateur macOS, des commentaires de code source dans le code de la porte dérobée et de son abus du réseau de diffusion de contenu (CDN) d’Alibaba.

« À ce jour, le principal objectif actuel de SeaFlower est de modifier les portefeuilles Web3 avec un code de porte dérobée qui exfiltre finalement la phrase de départ », déclare Taha Karim de Confiant. a dit dans une analyse technique approfondie de la campagne.

Les applications ciblées incluent les versions Android et iOS de Coinbase Wallet, MetaMask, TokenPocket et imToken.

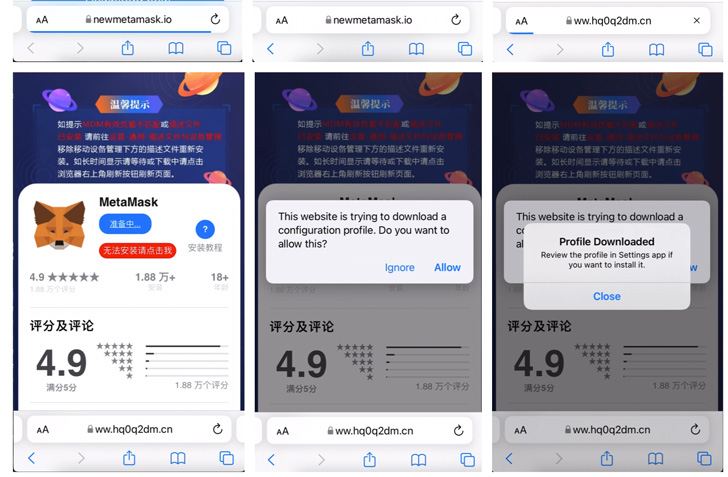

Le mode opératoire de SeaFlower consiste à mettre en place des sites Web clonés qui servent de conduit pour télécharger des versions trojanisées des applications de portefeuille qui sont pratiquement inchangées par rapport à leurs homologues d’origine, à l’exception de l’ajout d’un nouveau code conçu pour exfiltrer la phrase de départ vers un domaine distant.

L’activité malveillante est également conçue pour cibler les utilisateurs d’iOS au moyen de profils d’approvisionnement qui permettent aux applications d’être téléchargées sur les appareils.

Quant à la façon dont les utilisateurs tombent sur ces sites Web offrant des portefeuilles frauduleux, l’attaque exploite les techniques d’empoisonnement SEO sur les moteurs de recherche chinois comme Baidu et Sogou afin que les recherches de termes tels que « télécharger MetaMask iOS » soient truquées pour faire apparaître les pages de téléchargement au volant en haut de la page de résultats de recherche.

Au contraire, la divulgation souligne une fois de plus comment les acteurs de la menace se tournent de plus en plus vers les plateformes Web3 populaires dans le but de piller des données sensibles et de transférer de manière trompeuse des fonds virtuels.

Poster un commentaire