Certains articles de veille peuvent faire l'objet de traduction automatique.

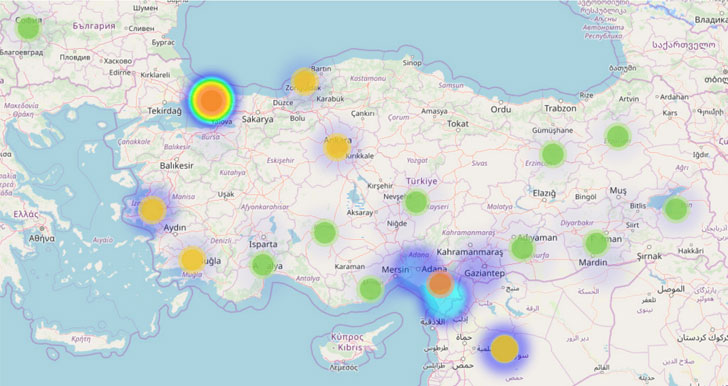

Des chercheurs en cybersécurité ont découvert aujourd’hui de nouveaux détails d’attaques de points d’eau contre la communauté kurde en Syrie et en Turquie à des fins de surveillance et d’exfiltration du renseignement.

La menace persistante avancée derrière l’opération, appelée StrongPity, s’est réorganisé avec de nouvelles tactiques pour contrôler les machines compromises, la société de cybersécurité Bitdefender dit dans un rapport partagé avec The Hacker News.

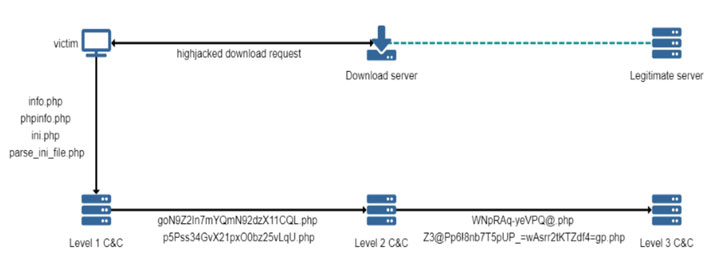

<< En utilisant des tactiques de point d'eau pour infecter de manière sélective les victimes et en déployant une infrastructure C&C à trois niveaux pour contrecarrer les enquêtes médico-légales, le groupe APT a exploité des outils populaires de Troie, tels que des archiveurs, des applications de récupération de fichiers, des applications de connexion à distance, des utilitaires et même des logiciels de sécurité, pour couvrent un large éventail d'options que les victimes ciblées pourraient rechercher », ont déclaré les chercheurs.

Avec les horodatages des échantillons de logiciels malveillants analysés utilisés dans la campagne coïncidant avec l’offensive turque dans le nord-est de la Syrie (nom de code Opération Peace Spring) en octobre dernier, Bitdefender a déclaré que les attaques auraient pu être motivées par des raisons politiques.

Utiliser des installateurs corrompus pour supprimer les logiciels malveillants

StrongPity (ou Prométhium) a fait l’objet d’un premier rapport public en Octobre 2016 après des attaques contre des utilisateurs en Belgique et en Italie qui ont utilisé des points d’eau pour fournir des versions malveillantes des logiciels de cryptage de fichiers WinRAR et TrueCrypt.

Depuis, l’APT est liée à un Opération 2018 qui a abusé du réseau de Türk Telekom pour rediriger des centaines d’utilisateurs en Turquie et en Syrie vers des versions malveillantes StrongPity de logiciels authentiques.

Ainsi lorsque les utilisateurs ciblés tentent de télécharger une application légitime sur le site officiel, une attaque de point d’eau ou une redirection HTTP est effectuée pour compromettre les systèmes.

En juillet dernier, AT&T Alien Labs a trouvé la preuve d’un nouveau campagne de logiciels espions qui exploitait des versions trojanized du logiciel de gestion de routeur WinBox et de l’archiveur de fichiers WinRAR pour installer StrongPity et communiquer avec l’infrastructure adverse.

La nouvelle méthode d’attaque identifiée par Bitdefender reste la même: ciblez les victimes en Turquie et en Syrie en utilisant une liste d’adresses IP prédéfinie en exploitant des installateurs falsifiés – y compris McAfee Security Scan Plus, Recuva, TeamViewer, WhatsApp et CCleaner de Piriform – hébergés sur des agrégats logiciels localisés et des partageurs.

« Il est intéressant de noter que tous les fichiers examinés concernant les applications corrompues semblent avoir été compilés du lundi au vendredi, pendant 9 à 6 heures UTC + 2 heures de travail normales », ont déclaré les chercheurs. « Cela renforce l’idée que StrongPity pourrait être une équipe de développeurs sponsorisée et organisée payée pour livrer certains ‘projets’. »

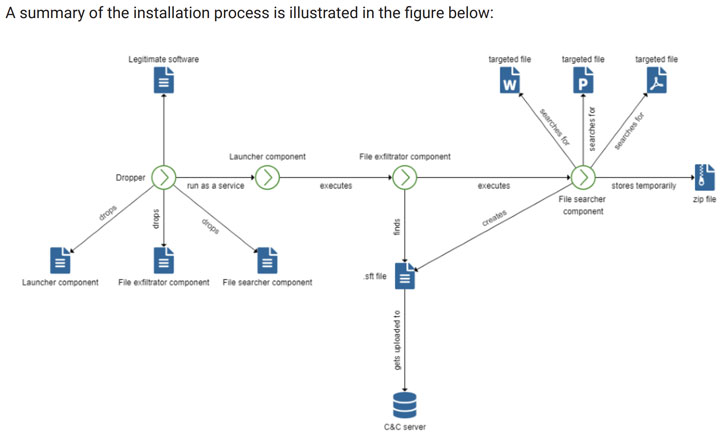

Une fois le dropper de logiciels malveillants téléchargé et exécuté, la porte dérobée est installée, qui établit la communication avec un serveur de commande et de contrôle pour l’exfiltration de documents et pour la récupération des commandes à exécuter.

Il déploie également un composant «File Searcher» sur la machine de la victime qui parcourt chaque lecteur et recherche des fichiers avec des extensions spécifiques (par exemple, des documents Microsoft Office) à exfiltrer sous la forme d’une archive ZIP.

Ce fichier ZIP est ensuite divisé en plusieurs fichiers cryptés « .sft » cachés, envoyés au serveur C&C, et finalement supprimé du disque pour couvrir toutes les traces de l’exfiltration.

Expansion au-delà de la Syrie et de la Turquie

Bien que la Syrie et la Turquie puissent être leurs cibles récurrentes, l’acteur de la menace derrière StrongPity semble étendre sa victimologie pour infecter les utilisateurs en Colombie, en Inde, au Canada et au Vietnam en utilisant des versions corrompues de Firefox, VPNpro, DriverPack et 5kPlayer.

L’appelant StrongPity3, Chercheurs Cisco Talos a décrit hier une boîte à outils de logiciels malveillants en évolution qui emploie un module appelé « winprint32.exe » pour lancer la recherche de documents et transmettre les fichiers collectés. De plus, le faux programme d’installation de Firefox vérifie également si le logiciel antivirus ESET ou BitDefender est installé avant de supprimer le malware.

« Ces caractéristiques peuvent être interprétées comme des signes que cet acteur de la menace pourrait en fait faire partie d’un service d’entreprise de location », ont déclaré les chercheurs. « Nous pensons que cela a la marque d’une solution professionnelle en raison de la similitude de chaque élément de malware étant extrêmement similaire mais utilisé sur différentes cibles avec des changements mineurs. »

Poster un commentaire