Certains articles de veille peuvent faire l'objet de traduction automatique.

Une nouvelle campagne d’attaques a ciblé les secteurs des jeux et des jeux d’argent depuis au moins septembre 2022, quelques mois seulement avant le ICE Londres 2023 salon de l’industrie du jeu qui est prévu la semaine prochaine.

Société israélienne de cybersécurité Sécurité Joes suit le cluster d’activité sous le nom Brise-glaceindiquant que les intrusions utilisent des tactiques d’ingénierie sociale intelligentes pour déployer une porte dérobée JavaScript.

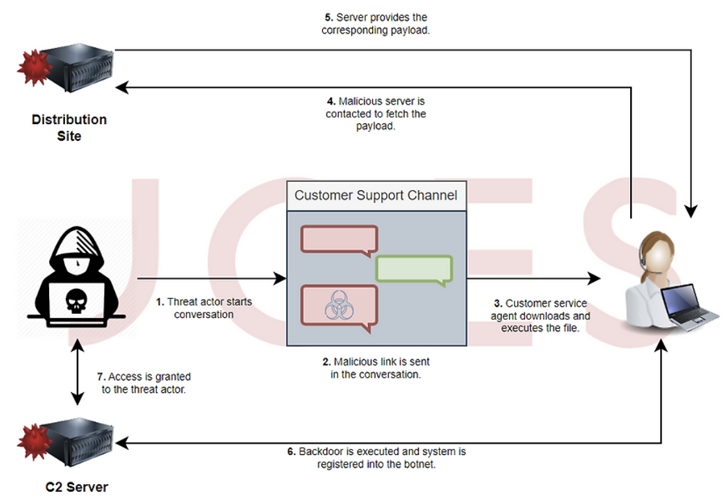

La séquence d’attaque se déroule comme suit : l’auteur de la menace se fait passer pour un client tout en entamant une conversation avec un agent d’assistance d’un site Web de jeux et demande instamment à l’individu à l’autre bout d’ouvrir une image de capture d’écran hébergée sur Dropbox.

Sécurité Joes m’a dit que l’auteur de la menace est « bien conscient du fait que le service client est géré par l’homme ».

Cliquer sur le lien malveillant envoyé dans le chat entraîne la récupération d’une charge utile LNK ou, alternativement, d’un fichier VBScript comme option de sauvegarde, dont le premier est configuré pour télécharger et exécuter un package MSI contenant un implant Node.js.

Le fichier JavaScript possède toutes les fonctionnalités d’une porte dérobée typique, permettant à l’auteur de la menace d’énumérer les processus en cours d’exécution, de voler des mots de passe et des cookies, d’exfiltrer des fichiers arbitraires, de prendre des captures d’écran, d’exécuter VBScript importé d’un serveur distant et même d’ouvrir un proxy inverse sur le compromis. héberger.

Si le téléchargeur VBS est exécuté par la victime, l’infection aboutit au déploiement de Houdiniun cheval de Troie d’accès à distance basé sur VBS qui remonte à 2013.

Les origines des acteurs de la menace sont actuellement inconnues, bien qu’ils aient été observés en train d’utiliser un anglais approximatif lors de leurs conversations avec des agents du service client. Certains indicateurs de compromis (IoC) associés à la campagne ont été précédemment partagé par la MalwareHunterTeam en octobre 2022.

« Il s’agit d’un vecteur d’attaque très efficace pour l’industrie des jeux et des jeux d’argent », a déclaré Felipe Duarte, chercheur principal sur les menaces chez Security Joes.

« Le logiciel malveillant de deuxième étape JavaScript compilé, jamais vu auparavant, est très complexe à disséquer, ce qui montre que nous avons affaire à un acteur de menace qualifié avec le potentiel d’être parrainé par un propriétaire d’intérêts. »

Poster un commentaire