Certains articles de veille peuvent faire l'objet de traduction automatique.

Des acteurs présumés de l’État-nation nord-coréen ont ciblé un journaliste en Corée du Sud avec une application Android contenant des logiciels malveillants dans le cadre d’une campagne d’ingénierie sociale.

Les découvertes proviennent d’Interlab, une organisation à but non lucratif basée en Corée du Sud, qui a inventé le nouveau malware RambleOn.

Les fonctionnalités malveillantes incluent la « capacité de lire et de divulguer la liste de contacts, les SMS, le contenu des appels vocaux, l’emplacement et autres de la cible à partir du moment où la cible est compromise », a déclaré le chercheur sur les menaces d’Interlab, Ovi Liber. a dit dans un rapport publié cette semaine.

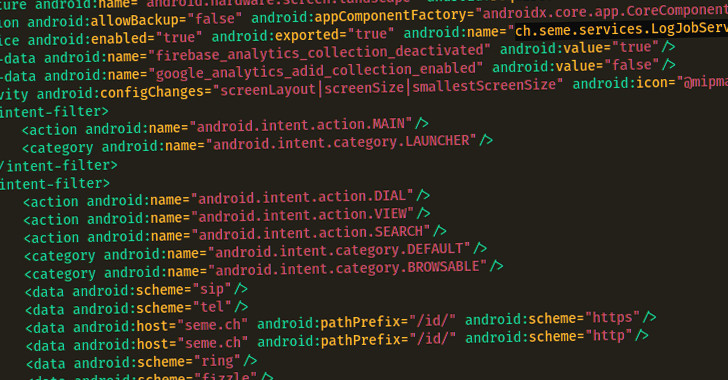

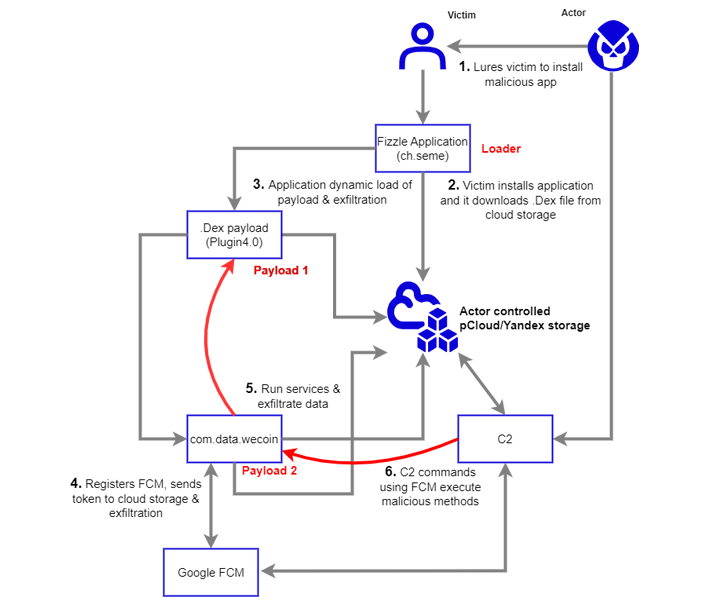

Le logiciel espion se camoufle en une application de chat sécurisée appelée Pétiller (ch.seme), mais en réalité, agit comme un conduit pour fournir une charge utile de la prochaine étape hébergée sur pCloud et Yandex.

L’application de chat aurait été envoyée sous forme de fichier Android Package (APK) sur WeChat au journaliste ciblé le 7 décembre 2022, sous prétexte de vouloir discuter d’un sujet sensible.

L’objectif principal de RambleOn est de fonctionner comme un chargeur pour un autre fichier APK (com.data.WeCoin) tout en demandant des autorisations intrusives pour collecter des fichiers, accéder aux journaux d’appels, intercepter des messages SMS, enregistrer de l’audio et des données de localisation.

La charge utile secondaire, pour sa part, est conçue pour fournir un canal alternatif pour accéder à l’appareil Android infecté en utilisant Firebase Cloud Messaging (FCM) comme mécanisme de commande et de contrôle (C2).

Interlab a déclaré avoir identifié des chevauchements dans la fonctionnalité FCM entre RambleOn et FastFire, un logiciel espion Android qui a été attribué à Kimsuky par la société sud-coréenne de cybersécurité S2W l’année dernière.

« La victimologie de cet événement correspond très étroitement au modus operandi de groupes tels qu’APT37 et Kimsuky », a déclaré Liber, soulignant l’utilisation par le premier du stockage pCloud et Yandex pour la livraison de charge utile et la commande et le contrôle.

Poster un commentaire