Certains articles de veille peuvent faire l'objet de traduction automatique.

Une analyse de deux attaques de rançongiciels a chevauchements identifiés dans les tactiques, techniques et procédures (TTP) entre BlackCat et BlackMatter, indiquant un lien fort entre les deux groupes.

Alors qu’il est typique des groupes de rançongiciels de renommer leurs opérations en réponse à une visibilité accrue sur leurs attaques, BlackCat (alias Alphv) marque une nouvelle frontière dans la mesure où le cartel de la cybercriminalité est construit à partir d’affiliés d’autres rançongiciels en tant que service (RaaS ) opérations.

BlackCat est apparu pour la première fois en novembre 2021 et a depuis ciblé plusieurs organisations dans le monde au cours des derniers mois. Il a été qualifié de similaire à BlackMatter, une famille de rançongiciels de courte durée issue de DarkSide, qui a attiré la notoriété pour son attaque très médiatisée contre Colonial Pipeline en mai 2021.

Dans une interview avec Recorded Future’s The Record le mois dernier, un représentant de BlackCat a rejeté les spéculations selon lesquelles il s’agit d’un changement de marque de BlackMatter, tout en notant qu’il est composé d’affiliés associés à d’autres groupes RaaS.

« En partie, nous sommes tous connectés à gandrevil [GandCrab / REvil]côté noir [BlackMatter / DarkSide]labyrinthe [Maze / Egregor]lockbit, etc., parce que nous sommes des publicités (c’est-à-dire des affiliés) », le représentant anonyme était cité comme dit. « Nous avons emprunté leurs avantages et éliminé leurs inconvénients. »

« BlackCat semble être un cas d’expansion commerciale verticale », ont déclaré Tiago Pereira et Caitlin Huey, chercheurs de Cisco Talos. « Essentiellement, c’est un moyen de contrôler la chaîne d’approvisionnement en amont en rendant un service clé pour leur entreprise (l’opérateur RaaS) mieux adapté à leurs besoins et en ajoutant une autre source de revenus. »

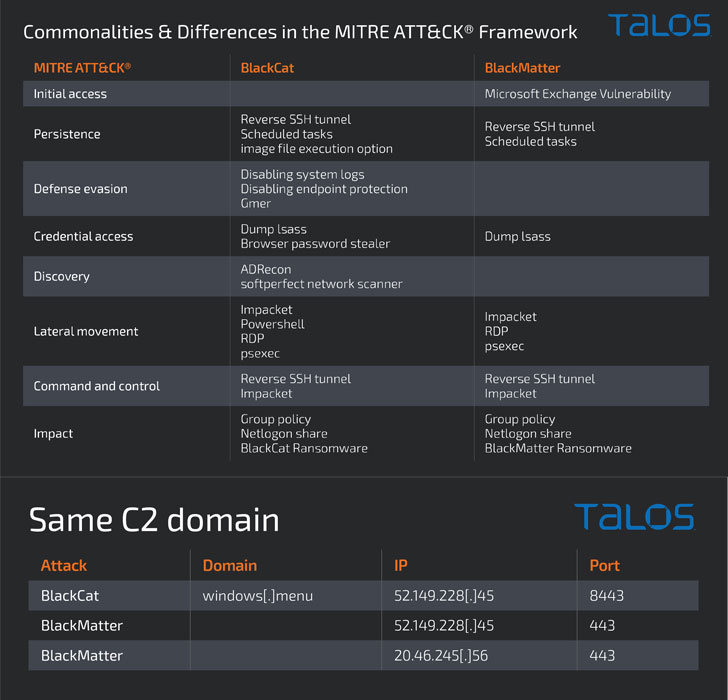

De plus, la société de cybersécurité a déclaré avoir observé un certain nombre de points communs entre une attaque BlackMatter en septembre 2021 et celle d’une attaque BlackCat à partir de décembre 2021, y compris les outils et les noms de fichiers utilisés ainsi qu’un domaine utilisé pour maintenir un accès persistant au réseau cible.

Cette utilisation superposée de la même adresse de commande et de contrôle a soulevé la possibilité que l’affilié qui utilisait BlackMatter était probablement l’un des premiers à adopter BlackCat, les deux attaques prenant plus de 15 jours pour atteindre l’étape de cryptage.

« Comme nous l’avons vu à plusieurs reprises auparavant, les services RaaS vont et viennent. Leurs affiliés, cependant, sont susceptibles de simplement passer à un nouveau service. Et avec eux, de nombreux TTP sont susceptibles de persister », ont déclaré les chercheurs.

Les résultats surviennent alors que BlackBerry a détaillé une nouvelle famille de rançongiciels basée sur .NET appelée LokiLocker qui non seulement crypte les fichiers, mais intègre également une fonctionnalité d’effacement facultative conçue pour effacer tous les fichiers non système et écraser l’enregistrement de démarrage principal (MBR) si une victime refuse de payer dans un délai spécifié.

« LokiLocker fonctionne comme un système de ransomware en tant que service à accès limité qui semble être vendu à un nombre relativement restreint d’affiliés soigneusement contrôlés à huis clos », ont déclaré les chercheurs. Actif depuis au moins août 2021, la majorité des victimes détectées jusqu’à présent sont concentrées en Europe de l’Est et en Asie.

Poster un commentaire