Certains articles de veille peuvent faire l'objet de traduction automatique.

Plus de 50 applications Android sur la boutique Google Play – dont la plupart ont été conçues pour les enfants et ont accumulé près d’un million de téléchargements entre eux – ont été prises en train d’utiliser une nouvelle astuce pour cliquer secrètement sur des annonces à l’insu des utilisateurs de smartphones.

Surnommé « TekyaLes logiciels malveillants des applications imitent les actions des utilisateurs qui cliquent sur les publicités des réseaux publicitaires tels que AdMob, AppLovin’, Facebook et Unity de Google », a déclaré la société de cybersécurité Check Point Research dans un communiqué. rapport partagé avec The Hacker News.

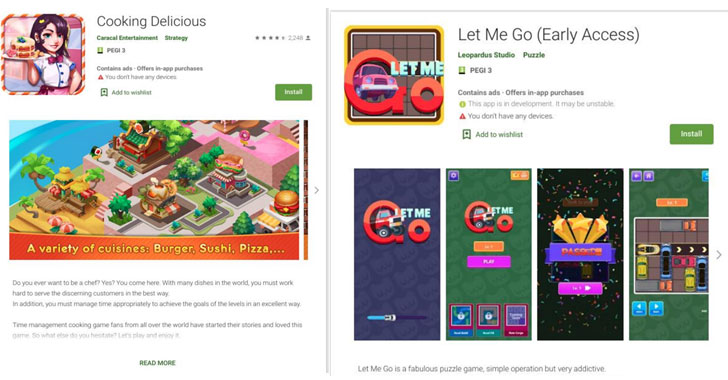

« Vingt-quatre des applications infectées étaient destinées aux enfants (allant des puzzles aux jeux de course), le reste étant des applications utilitaires (comme des applications de cuisine, des calculatrices, des téléchargeurs, des traducteurs, etc.

Alors que les applications incriminées ont été retirées de Google Play, la découverte de Check Point Research est la dernière en date d’une avalanche de fraudes publicitaires qui ont frappé la vitrine de l’application ces dernières années, avec des logiciels malveillants se présentant comme optimiseur et applications utilitaires pour effectuer de faux clics sur les publicités.

Un logiciel malveillant utilise l’API de MotionEvent pour simuler les clics des utilisateurs

La campagne a cloné des applications populaires légitimes pour gagner une audience. Les 56 applications récemment découvertes ont contourné les protections du Play Store de Google en obscurcissant son code natif et en se basant sur le code d’Android. MotionEvent API pour simuler les clics des utilisateurs.

Lorsqu’un utilisateur involontaire a installé l’une des applications malveillantes, le malware Tekya enregistre un récepteurun composant Android qui est invoqué lorsqu’un certain événement se produit au niveau du système ou de l’application – comme un redémarrage de l’appareil ou lorsque l’utilisateur utilise activement le téléphone.

Le récepteur, lorsqu’il détecte ces événements, procède alors au chargement d’une bibliothèque native nommée « libtekya.so » qui comprend une sous-fonction appelée « sub_AB2C », qui crée et envoie des événements tactiles, imitant ainsi un clic via l’API de MotionEvent.

Un problème permanent de fraude aux publicités mobiles

La fraude à la publicité mobile se manifeste de différentes manières, notamment par des acteurs menaçants qui placent des publicités sur les téléphones des utilisateurs ou qui intègrent des logiciels malveillants dans les applications et les services en ligne afin de générer des clics frauduleux pour recevoir des paiements des réseaux publicitaires.

Vendeur de sécurité mobile Analyse en amont des données de 2019 a révélé que les applications préférées pour dissimuler les logiciels malveillants ad-fraude sont celles qui prétendent améliorer la productivité ou les fonctionnalités des appareils. Près de 23 % des publicités Android malveillantes rencontrées par Upstream l’année dernière appartenaient à cette catégorie. Les autres applications que les attaquants utilisent fréquemment pour cacher les logiciels malveillants sont les applications de jeu, de divertissement et d’achat.

Google, pour sa part, s’efforce activement de Arrêtez les applications Android malveillantes d’infiltrer le Play Store de Google. Elle a utilisé Google Play Protect pour filtrer les applications potentiellement dangereuses et a également créé une « App Defense Alliance » en partenariat avec les sociétés de cybersécurité ESET, Lookout et Zimperium pour réduire le risque de logiciels malveillants basés sur des applications.

Pour vous protéger contre de telles menaces, il est recommandé de vous en tenir au Play Store pour le téléchargement d’applications et d’éviter le chargement parallèle d’autres sources. Plus important encore, examinez les avis, les détails sur les développeurs et la liste des autorisations demandées avant d’installer une application.

Poster un commentaire