Certains articles de veille peuvent faire l'objet de traduction automatique.

Des chercheurs en cybersécurité de l’ESET ont déclaré jeudi avoir démantelé une partie d’un réseau de zombies comprenant au moins 35 000 systèmes Windows compromis que les attaquants utilisaient secrètement pour exploiter la cryptoconférence Monero.

Le botnet, nommé « VictoryGate », est actif depuis mai 2019, les infections étant principalement signalées en Amérique latine, en particulier au Pérou, où se trouvent 90 % des dispositifs compromis.

« L’activité principale du botnet est l’extraction de la cryptocarte Monero, » L’ESET a déclaré. « Les victimes comprennent des organisations des secteurs public et privé, y compris des institutions financières ».

L’ESET a déclaré qu’il avait travaillé avec le fournisseur de DNS dynamique No-IP pour faire tomber les serveurs de commande et de contrôle (C2) malveillants et qu’il avait mis en place de faux domaines (alias sinkholes) pour surveiller l’activité du botnet.

Les données sur les gouffres montrent qu’entre 2 000 et 3 500 ordinateurs infectés se sont connectés aux serveurs C2 chaque jour en février et mars de cette année.

Selon les chercheurs de l’ESET, VictoryGate se propage via des dispositifs amovibles tels que les clés USB qui, lorsqu’elles sont connectées à la machine victime, installent une charge utile malveillante dans le système.

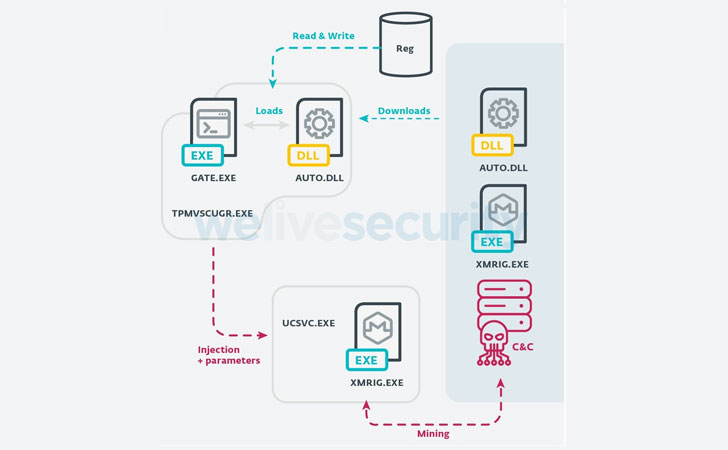

En outre, le module communique également avec le serveur C2 pour recevoir une charge utile secondaire qui injecte un code arbitraire dans les processus Windows légitimes, comme l’introduction du logiciel d’extraction XMRig dans le processus ucsvc.exe (ou Boot File Servicing Utility), facilitant ainsi l’extraction Monero.

« D’après les données recueillies lors de nos activités d’abattage, nous pouvons déterminer qu’il y a, en moyenne, 2 000 engins qui sont exploités tout au long de la journée », ont déclaré les chercheurs. « Si nous estimons un taux de hachage moyen de 150H/s, nous pourrions dire que les auteurs de cette campagne ont récolté au moins 80 Monero (environ 6000 $) rien que sur ce botnet ».

Les clés USB étant utilisées comme vecteur de propagation, l’ESET a mis en garde contre les nouvelles infections qui pourraient se produire à l’avenir. Mais comme une grande partie de l’infrastructure C2 a été détruite, les robots ne recevront plus de charges utiles secondaires. Cependant, ceux qui ont été compromis avant le démantèlement des serveurs C2 continueront à miner Monero.

« L’une des caractéristiques intéressantes de VictoryGate est qu’il montre un plus grand effort pour éviter la détection que les précédentes campagnes similaires dans la région », a conclu l’équipe de recherche.

« Et, étant donné que le botmaster peut à tout moment mettre à jour les fonctionnalités des charges utiles qui sont téléchargées et exécutées sur les appareils infectés, de la crypto-mine à toute autre activité malveillante, cela représente un risque considérable ».

Poster un commentaire