Certains articles de veille peuvent faire l'objet de traduction automatique.

Selon Mandiant, au moins trois groupes hacktivistes présumés travaillant en faveur des intérêts russes le font probablement en collaboration avec des acteurs de la cyber-menace parrainés par l’État.

L’entreprise de renseignement sur les menaces et de réponse aux incidents appartenant à Google a dit avec une confiance modérée que « les modérateurs des prétendues chaînes hacktivistes Telegram ‘XakNet Team’, ‘Infoccentr’ et ‘CyberArmyofRussia_Reborn’ coordonnent leurs opérations avec les acteurs de la cyber-menace parrainés par la Direction principale du renseignement russe (GRU) ».

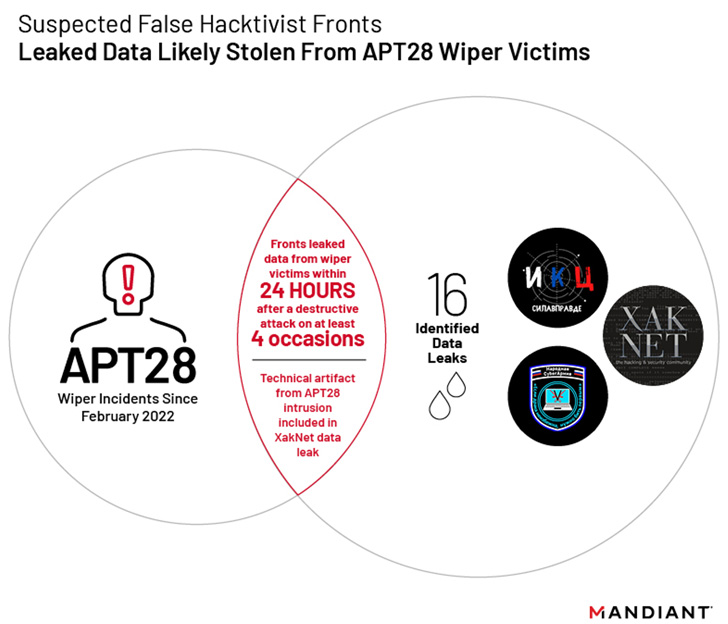

L’évaluation de Mandiant est basée sur des preuves que la fuite de données volées à des organisations ukrainiennes s’est produite dans les 24 heures suivant des incidents d’effacement malveillants entrepris par le groupe d’État-nation russe suivi sous le nom d’APT28 (alias Fancy Bear, Sofacy ou Strontium).

À cette fin, quatre des 16 fuites de données de ces groupes ont coïncidé avec attaques de logiciels malveillants d’effacement de disque par APT28 qui impliquait l’utilisation d’une souche appelée CaddyWiper.

APT28, actif depuis au moins 2009, est associée avec l’agence de renseignement militaire russe, la Direction générale du renseignement de l’état-major (GRU), et a attiré l’attention du public en 2016 sur les manquements du Comité national démocrate (DNC) à l’approche de l’élection présidentielle américaine.

Alors que les soi-disant groupes hacktivistes ont mené des attaques par déni de service distribué (DDoS) et des dégradations de sites Web pour cibler l’Ukraine, il semble que ces faux personnages soient une façade pour des opérations d’information et des cyberactivités destructrices.

Cela dit, la nature exacte de la relation et le degré d’affiliation avec l’État russe restent inconnus, même si cela suggère une implication directe des agents du GRU eux-mêmes ou par l’intermédiaire des modérateurs qui gèrent les chaînes Telegram.

Ce raisonnement est étayé par la fuite par XakNet d’un artefact technique « unique » qu’APT28 a utilisé dans sa compromission d’un réseau ukrainien et le fait que les publications de données de CyberArmyofRussia_Reborn sont précédées d’opérations d’intrusion APT28.

La société de cybersécurité a noté qu’elle avait également mis au jour un certain niveau de coordination entre l’équipe XakNet et Infoccentr ainsi que le groupe pro-russe KillNet.

« La guerre en Ukraine a également présenté de nouvelles opportunités pour comprendre la totalité, la coordination et l’efficacité des cyberprogrammes russes, y compris l’utilisation des plateformes de médias sociaux par les acteurs de la menace », a déclaré Mandiant.

Poster un commentaire