Certains articles de veille peuvent faire l'objet de traduction automatique.

Un package npm populaire avec plus de 3,5 millions de téléchargements hebdomadaires a été jugé vulnérable à une attaque de prise de contrôle de compte.

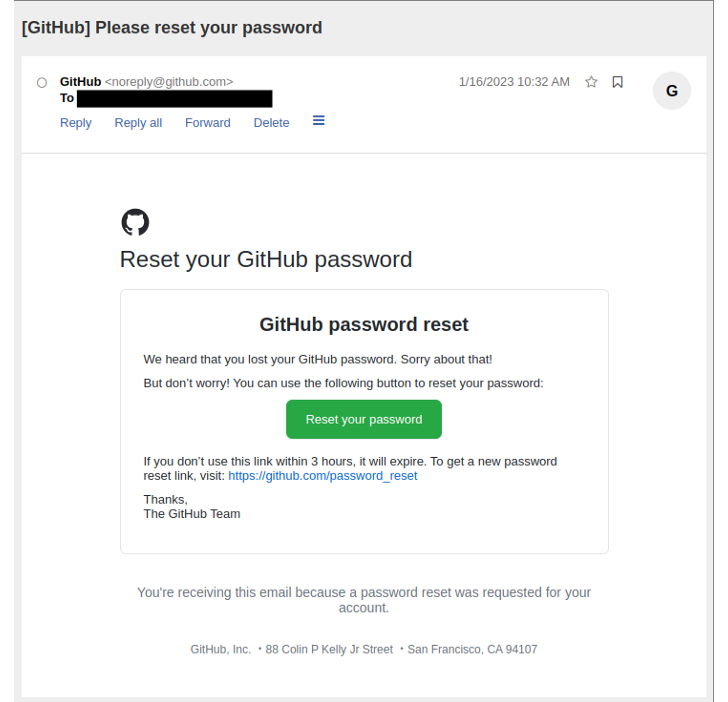

« Le package peut être repris en récupérant un nom de domaine expiré pour l’un de ses responsables et en réinitialisant le mot de passe », a déclaré la société de sécurité de la chaîne d’approvisionnement en logiciels Illustria. a dit dans un rapport.

Alors que les protections de sécurité de npm limitent les utilisateurs à n’avoir qu’une seule adresse e-mail active par compte, la firme israélienne a déclaré qu’elle était en mesure de réinitialiser le mot de passe GitHub en utilisant le domaine récupéré.

L’attaque, en un mot, accorde à un acteur menaçant l’accès au compte GitHub associé au package, permettant ainsi de publier des versions trojanisées dans le registre npm qui peuvent être militarisées pour mener des attaques de chaîne d’approvisionnement à grande échelle.

Ceci est réalisé en tirant parti d’une action GitHub qui est configurée dans le référentiel pour publier automatiquement les packages lorsque de nouvelles modifications de code sont poussées.

« Même si le compte utilisateur npm du responsable est correctement configuré avec [two-factor authentication]ce jeton d’automatisation le contourne », a déclaré Bogdan Kortnov, co-fondateur et CTO d’Illustria.

Illustria n’a pas divulgué le nom du module, mais a noté qu’il avait contacté son responsable, qui a depuis pris des mesures pour sécuriser le compte.

Ce n’est pas la première fois que des comptes de développeurs sont vulnérables aux prises de contrôle ces dernières années. En mai 2022, un acteur malveillant a enregistré un domaine expiré utilisé par le responsable associé au package ctx Python pour prendre le contrôle du compte et a distribué une version malveillante.

Poster un commentaire