Certains articles de veille peuvent faire l'objet de traduction automatique.

Une nouvelle méthode d’attaque peut être utilisée pour contourner les pare-feu d’applications Web (WAF) de divers fournisseurs et infiltrer les systèmes, permettant potentiellement aux attaquants d’accéder à des informations sensibles sur les entreprises et les clients.

Les pare-feux d’applications Web sont un ligne de défense clé pour aider à filtrer, surveiller et bloquer le trafic HTTP(S) vers et depuis une application Web, et à se protéger contre les attaques telles que la falsification intersite, le cross-site-scripting (XSS), l’inclusion de fichiers et l’injection SQL.

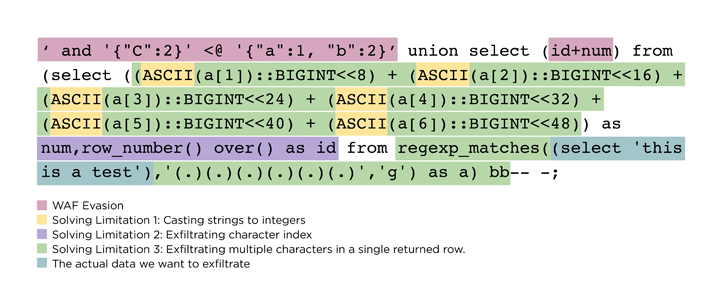

Le contournement générique « implique l’ajout Syntaxe JSON aux charges utiles d’injection SQL qu’un WAF est incapable d’analyser », Noam Moshe, chercheur à Claroty a dit. « La plupart des WAF détectent facilement les attaques SQLi, mais l’ajout de JSON à la syntaxe SQL a laissé le WAF aveugle à ces attaques. »

La société de cybersécurité industrielle et IoT a déclaré que sa technique fonctionnait avec succès contre les WAF de fournisseurs comme Amazon Web Services (AWS), Cloudflare, F5, Imperva et Palo Alto Networks, qui ont tous depuis publié des mises à jour pour prendre en charge la syntaxe JSON lors de l’inspection par injection SQL.

Avec les WAF agissant comme un garde-corps de sécurité contre le trafic HTTP(S) externe malveillant, un attaquant capable de franchir la barrière peut obtenir un accès initial à un environnement cible pour une post-exploitation ultérieure.

Le mécanisme de contournement conçu par Claroty mise sur le manque de prise en charge de JSON pour les WAF afin de créer des charges utiles d’injection SQL malveillantes qui incluent la syntaxe JSON pour contourner les protections.

« Les attaquants utilisant cette nouvelle technique pourraient accéder à une base de données principale et utiliser des vulnérabilités et des exploits supplémentaires pour exfiltrer des informations via un accès direct au serveur ou via le cloud », a expliqué Moshe. « Il s’agit d’un contournement dangereux, d’autant plus que de plus en plus d’organisations continuent de migrer davantage d’activités et de fonctionnalités vers le cloud. »

Poster un commentaire