Certains articles de veille peuvent faire l'objet de traduction automatique.

Une nouvelle étude a détaillé la nature de plus en plus sophistiquée de l’ensemble d’outils de logiciels malveillants utilisés par un groupe de menaces persistantes avancées (APT) nommé Terre Aughisky.

« Au cours de la dernière décennie, le groupe a continué d’apporter des ajustements aux déploiements d’outils et de logiciels malveillants sur des cibles spécifiques situées à Taïwan et, plus récemment, au Japon », a déclaré Trend Micro. divulgué dans un profil technique la semaine dernière.

Earth Aughisky, également connu sous le nom de Taidoor, est un groupe de cyberespionnage connu pour sa capacité à abuser des comptes légitimes, des logiciels, des applications et d’autres faiblesses dans la conception et l’infrastructure du réseau à ses propres fins.

Alors que l’acteur menaçant chinois est connu pour cibler principalement des organisations à Taïwan, les schémas de victimologie observés vers la fin de 2017 indiquent une expansion au Japon.

Les secteurs verticaux de l’industrie les plus couramment ciblés comprennent le gouvernement, les télécommunications, la fabrication, le lourd, la technologie, le transport et la santé.

Les chaînes d’attaque montées par le groupe exploitent généralement le harponnage comme méthode d’entrée, l’utilisant pour déployer des portes dérobées de la prochaine étape. Le principal de ses outils est un cheval de Troie d’accès à distance appelé Taidoor (alias Roudan).

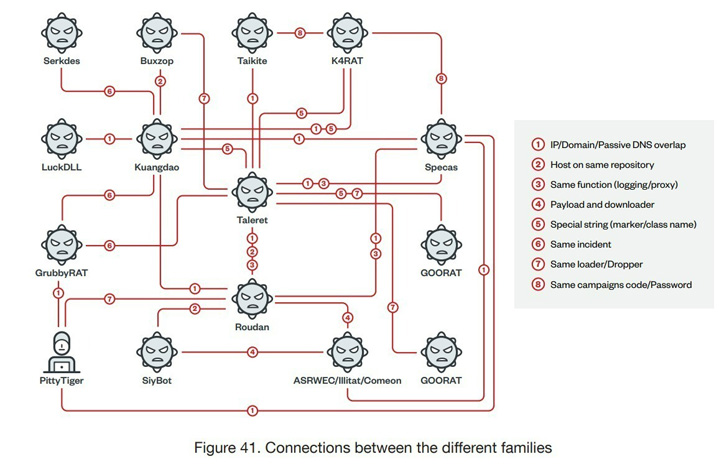

Le groupe a également été lié à diverses familles de logiciels malveillants, telles que GrubbyRAT, K4RAT, LuckDLL, Serkdes, Taikite et Taleret, dans le cadre de ses tentatives de mise à jour constante de son arsenal pour échapper aux logiciels de sécurité.

Certaines des autres portes dérobées notables employées par Earth Aughisky au fil des ans sont les suivantes –

- SiyBot, une porte dérobée de base qui utilise des services publics comme Gubb et 30 Box pour le commandement et le contrôle (C2)

- TWTRAT, qui abuse de la fonctionnalité de messagerie directe de Twitter pour C2

- DropNetClient (alias Buxzop), qui exploite l’API Dropbox pour C2

L’attribution par Trend Micro des souches de logiciels malveillants à l’auteur de la menace est basée sur les similitudes dans le code source, les domaines et les conventions de dénomination, l’analyse révélant également des chevauchements fonctionnels entre eux.

La société de cybersécurité a également lié les activités de Earth Aughisky à un autre acteur APT nommé par Airbus comme Pitié Tigre (alias APT24) basé sur l’utilisation du même compte-gouttes dans diverses attaques qui se sont produites entre avril et août 2014.

2017, l’année où le groupe a jeté son dévolu sur le Japon et l’Asie du Sud-Est, a également été un point d’inflexion dans la façon dont le volume des attentats a connu une baisse significative depuis lors.

Malgré la longévité de l’auteur de la menace, le récent changement de cibles et d’activités suggère probablement un changement d’objectifs stratégiques ou que le groupe réorganise activement ses logiciels malveillants et son infrastructure.

« Des groupes comme Earth Aughisky disposent de suffisamment de ressources qui leur permettent d’adapter leur arsenal à des implémentations à long terme de cyberespionnage », a déclaré CH Lei, chercheur chez Trend Micro.

« Les organisations devraient considérer ce temps d’arrêt observé suite aux attaques de ce groupe comme une période de préparation et de vigilance pour le moment où il redeviendra actif. »

Poster un commentaire